على الرغم من العناوين الرئيسية والتحذيرات ومليارات الدولارات التي تم ضخها في مجال الأمن السيبراني، لا تزال هناك مشكلة واحدة صارخة تتفاقم في قلب أنظمة التكنولوجيا التشغيلية وأنظمة الحماية السيبرانية الفيزيائية: البروتوكولات الصناعية غير الآمنة.

لا يزال العمود الفقري التشغيلي لشبكات الطاقة ومحطات معالجة المياه والنفط والغاز ومنشآت التصنيع مبنيًا على معايير الاتصال مثل Modbus وDNP3 وOPC DA وPROFINET وغيرها.

صُممت هذه البروتوكولات منذ عقود، قبل أن تكون التهديدات السيبرانية جزءًا من النقاش بوقت طويل، وصُممت من أجل الأداء وليس الحماية. فهي تفترض الأمان الكامل ووقت تشغيل النظام، ولا تتطلب أي مصادقة، وتنقل بنص عادي، ولا تزال تشغل أنظمة المهام الحرجة حول العالم.

هذه ليست مخاطرة افتراضية. إنه خطر نظامي.

الثقة الافتراضية: عيب في تصميم السلاح

وُلدت البروتوكولات الصناعية القديمة في عصر مختلف - عصر كان فيه منطق العزل المادي(الفجوات الهوائية) بمثابة نموذج الأمان السائد. لم يكن الأمن السيبراني مطلباً أو هدفاً للتصميم. ونتيجة لذلك، لا تحتوي هذه البروتوكولات على آليات مصادقة أو ترخيص أو تشفير مدمجة.

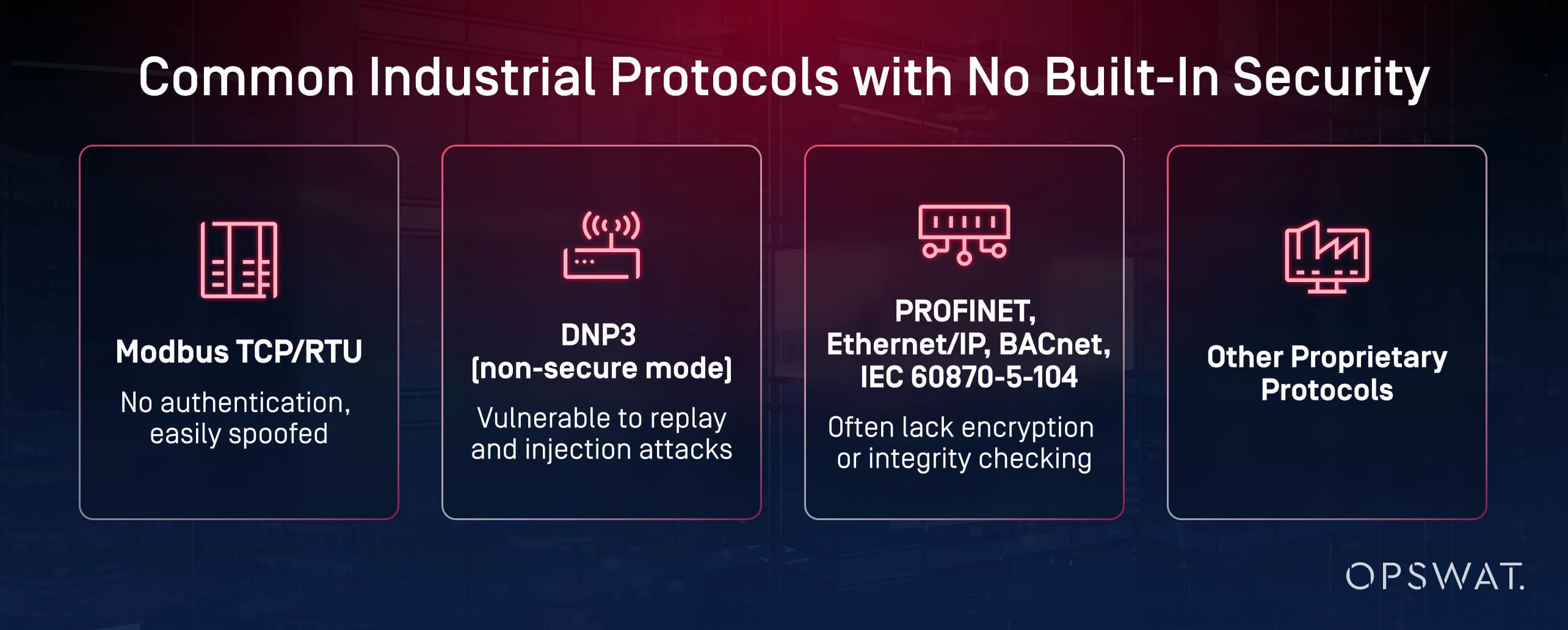

إليك نظرة فاحصة على ما يعنيه ذلك من الناحية الواقعية:

- Modbus TCP/RTU: يرسل ويستقبل الأوامر بدون مصادقة. يمكن للمهاجم انتحال شخصية جهاز رئيسي وتغيير قيم المشغل.

- DNP3 (في الوضع غير الآمن): معرضة لهجمات إعادة التشغيل والحقن؛ تفتقر إلى فحوصات سلامة قوية.

- PROFINET، وEtherNet/IP، وBACnet، وIEC 60870-5-104: توفر الحد الأدنى من الأمان أو الاختياري مع ضمانات قليلة أو معدومة لسلامة البيانات أو سريتها.

- بروتوكولات الملكية التي تتفاوت في تطبيق الأمان، وغالباً ما تفتقر إلى الحماية الأساسية.

قد لا يتم تسليط الضوء على هذه الثغرات الأمنية أثناء التشغيل العادي. ولكن تحت تدقيق جهة تهديد - خاصةً تلك التي تمتلك الموارد والوقت والنية - تصبح نقاط ضعف صارخة.

تأثير العالم الحقيقي: ثغرات البروتوكول أثناء العمل

غالبًا ما تستعد فرق الأمن لعمليات الاستغلال في يوم الصفر، ولكن في مجال التكنولوجيا التشغيلية، كثيرًا ما يعتمد المهاجمون على عمليات استغلال "بدون جهد" - أي استغلال سلوك البروتوكول الذي لم يكن آمنًا من الأساس.

ضع في اعتبارك السيناريوهات التالية:

هجمات الانتحال وإعادة التشغيل

بدون المصادقة أو عمليات التحقق من النزاهة، يمكن للمهاجمين التقاط حركة المرور المشروعة وإعادة تشغيلها للتلاعب بالعمليات أو تعطيل العمليات.

هجمات الرجل في الوسط

هجمات الرجل في الوسط: يمكن تعديل حركة مرور التقنيات التشغيلية المعترضة أثناء النقل، مثل تزوير قراءات الضغط أو تغيير أوامر التحكم.

التحكم غير المصرح به

يمكن للمتطفل الذي يتمكن من الوصول إلى الشبكة أن يصدر أوامر مباشرة إلى وحدات التحكم المنطقية القابلة للبرمجة (PLCs)، متجاوزاً بروتوكولات السلامة.

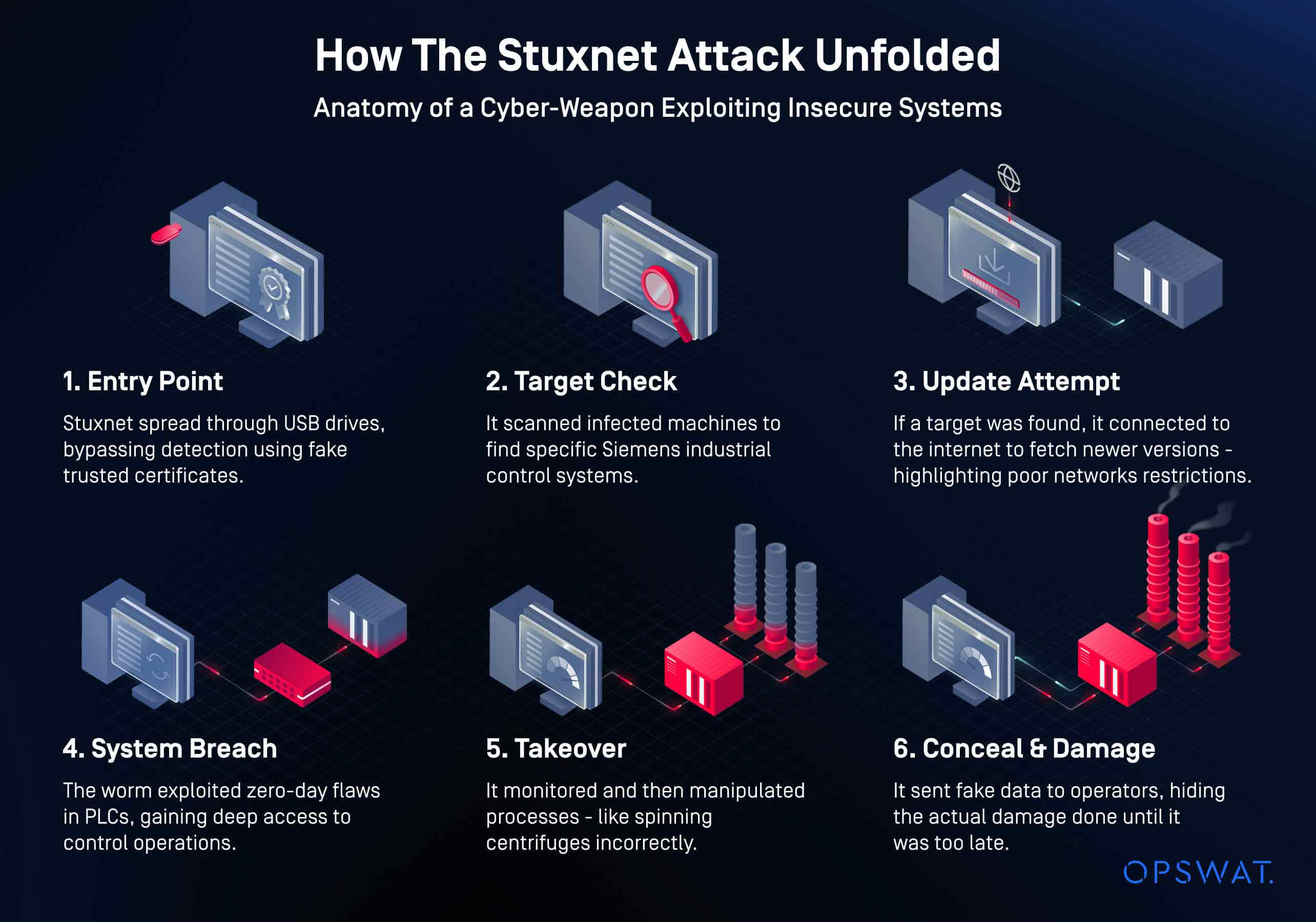

دودة Stuxnet هي المثال الأكثر شهرة واستشهاداً - ولكنها ليست الوحيدة. في السنوات الأخيرة، أبلغ العديد من مشغلي الشبكات الكهربائية ومرافق المياه وشركات الطاقة عن هجمات تعود إلى إساءة استخدام سلوك البروتوكول الأصلي.

تضمن هجوم عام 2021 على منشأة لمعالجة المياه في فلوريدا اختراق الوصول عن بُعد، لكن القدرة على إصدار أوامر غير مصرح بها اعتمدت على بروتوكول لا يحتوي على آلية تحقق.

لماذا تقصر الدفاعات التقليدية

لا يزال يتم نشر جدران الحماية التقليدية اليوم لتأمين البيئات والبروتوكولات القديمة، ولكن لا يزال من الممكن اختراقها. وحتى لو كان بالإمكان جعل هذه البروتوكولات أكثر أماناً، فإن البنية التحتية التي تجعل الحياة العصرية ممكنة تتكون من مليارات من أجهزة الاستشعار وأجهزة التحكم والنقاط الطرفية الأخرى التي لا يمكن تحديثها دون استبدالها بالكامل. ونتيجة لذلك، يجب على المشغلين الاعتماد على طبقات إضافية من الدفاع السيبراني لفرض أمن المحيط الخارجي. وعلى الرغم من أهمية هذه الطبقات، إلا أنها لا تخفف من المخاطر الأساسية التي تشكلها البروتوكولات غير الآمنة.

- فهي لا تعيد كتابة منطق البروتوكول: سيظل Modbus ينقل أوامر نص عادي غير مصادق عليها - حتى خلف جدار حماية.

- وهي تعتمد على التوقيعات المعروفة: أدوات DPI اكتشاف إساءات البروتوكول الجديدة أو منخفضة المستوى دون محركات استدلالية أو سلوكية.

- فهي تتيح حركة مرور ثنائية الاتجاه: مما يفتح الباب أمام حقن الأوامر والحركة الجانبية والانطلاق لمزيد من الهجمات.

والأهم من ذلك أنهم يفترضون أن البروتوكول يمكن تأمينه عن طريق المراقبة، وليس أنه يجب أن يكون مضموناً بالتصميم.

نحو العزل الواعي بالبروتوكول

ما نحتاجه ليس مجرد المزيد من التفتيش. إنه الاحتواء. إنه فرض تجزئة الشبكة على مستوى أساسي - على المستوى المادي أو من خلال ضوابط منطقية محكومة بإحكام.

حلول آليات العزل التي تدعم البروتوكولات، مثل البوابات أحادية الاتجاه (ثنائيات البيانات) حلول كسر البروتوكول، نهجًا أكثر أمانًا. فهي تتيح لفرق العمليات الحفاظ على تدفقات البيانات الضرورية — تحديثات السجلات التاريخية وسجلات أجهزة الاستشعار وتنبيهات الأحداث — دون تعريض أسطح التحكم لشبكات خارجية أو أقل موثوقية.

وهذا يضمن التوافق مع التفويضات التنظيمية الوطنية والإقليمية والخاصة بالصناعة، إلى جانب المرونة التشغيلية. عندما لا يمكن إعادة كتابة البروتوكولات غير الآمنة أو استبدالها، يجب تجزئتها وتصفيتها وعزلها بواسطة أنظمة مصممة خصيصًا لهذه المهمة.

خيار عملي: MetaDefender NetWall

بالنسبة للبيئات التي لا يمكن تجنب استخدام البروتوكولات غير الآمنة فيها، MetaDefender NetWallحلول عزل ونقل محصنة:

✓ الثنائيات الضوئية: تمكين تدفقات البيانات أحادية الاتجاه والمنفذة فعليًا مع عدم وجود مسار عودة - مثالية للمناطق المعزولة بالهواء.

Unidirectional Security Gateway: تسمح بتصدير البيانات أحادية الاتجاه الخاضعة للرقابة والمصادق عليها من تكنولوجيا المعلومات إلى تكنولوجيا المعلومات، عبر فاصل بروتوكول.

✓ Bilateral Security Gateway الاتجاه : تدعم الاتصال الآمن للتطبيقات التي تتطلب استجابة للبيانات مثل MS SQL - مما يتيح التحكم الآمن عن بُعد أو الوصول الآمن إلى البائع.

اكتشف كيف يمكن أن تمنحكثنائيات MetaDefender NetWall الضوئية (البيانات) وبوابات الأمان الميزة الحاسمة عندما يتعلق الأمر بتأمين بيئاتك عالية الأمان.