ماذا لو لم يكن أكبر تهديد لمؤسستك هو الاختراق الواضح، بل هجوم خفي يمتزج مع نشاط المستخدم العادي؟

يبتعد مجرمو الإنترنت عن الأساليب التقليدية، ويستخدمون تقنيات ذكية مدمرة لتجاوز الدفاعات دون أن يلاحظها أحد.

وفي هذا السياق، يصبح أمن الشبكات السحابية خط دفاع أساسي لحماية البيانات الحساسة وضمان استمرارية الأعمال .

ستستكشف هذه المقالة المكونات الرئيسية لأمن الشبكة السحابية والتحديات التي تواجهها وأفضل الممارسات لحماية البنية التحتية السحابية.

ما هو أمن الشبكة سحابة

أمان الشبكةسحابة هو ممارسة حماية البيانات والتطبيقات والبنية التحتية المستندة إلى السحابة الخاصة بمؤسستك من الوصول غير المصرح به أو العبث أو التعرض أو إساءة الاستخدام.

هناك ثلاثة عناصر أساسية لها:

حماية البيانات

استخدام التشفير وضوابط الوصول الصارمة لحماية المعلومات الحساسة من الجهات الفاعلة في مجال التهديد.

منع التهديدات

تحديد نقاط الضعف ونواقل الهجوم المحتملة قبل أن يتم استغلالها، وحظر المحاولات الخبيثة في الوقت الفعلي.

الامتثال

التأكد من أن ممارساتك الأمنية تتماشى مع معايير الصناعة والمتطلبات القانونية، مما يحميك من الأضرار المالية أو الإضرار بسمعتك.

تتضمن البنية التحتية المرنة والآمنة تبني أمن الشبكة السحابية كأولوية استراتيجية، مما يمنحك الأدوات التي تحتاجها للتخفيف من المخاطر، والحفاظ على السيطرة، والازدهار في بيئة تزداد عدوانيتها.

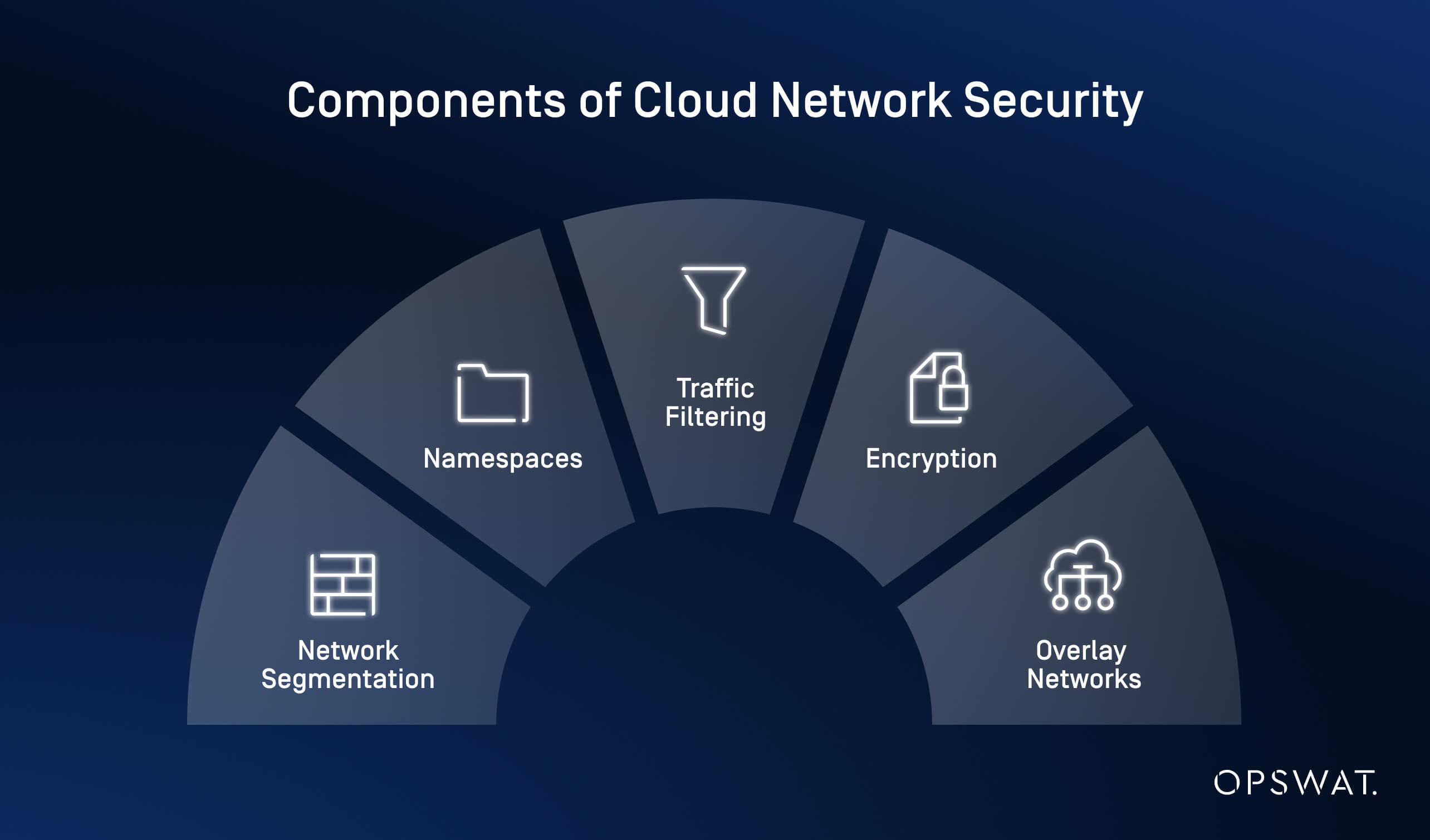

مكونات أمن الشبكة سحابة

يعتمد تأمين شبكتك السحابية على دمج المكونات الرئيسية التي تحمي البيانات والتطبيقات والموارد.

يلعب كل عنصر دوراً محورياً في تقليل المخاطر وضمان سلامة بنيتك التحتية.

تجزئة الشبكة

يقسم تجزئة الشبكة الشبكة السحابية إلى أقسام أصغر ومعزولة.

هذا يمنع المهاجمين من الانتشار بسهولة في جميع أنحاء البنية التحتية في حالة حدوث اختراق ويحد من الوصول إلى البيانات الحساسة والمناطق عالية الخطورة.

مساحات الأسماء

مساحات الأسماء هي أقسام منطقية داخل بيئة السحابة الخاصة بك والتي تنظم الموارد.

وهي تفصل الخدمات أحمال العمل، مما يقلل من خطر التلوث المتبادل بين البيئات مثل التطوير والتجهيز والإنتاج.

تصفية حركة المرور

باستخدام جدران الحماية، وقوائم التحكم في الوصول، وأنظمة كشف التطفل، تقوم تصفية حركة المرور بفحص حركة مرور البيانات الواردة والصادرة على الشبكة.

تعمل تصفية حركة المرور على حظر الأنشطة غير المرغوب فيها قبل وصولها إلى الأنظمة الحرجة، وتعمل كدفاع ضد الوصول غير المصرح به والهجمات غير المصرح بها.

التشفير

يحوّل التشفير البيانات إلى صيغة غير قابلة للقراءة لا يمكن فك تشفيرها إلا باستخدام المفتاح الصحيح.

وينطبق ذلك على كل من البيانات أثناء النقل وفي حالة السكون، مما يجعل من الصعب على المهاجمين الوصول إلى المعلومات الحساسة، حتى لو اعترضوها.

شبكات التراكب

تعمل الشبكات المتراكبة على إنشاء طبقة افتراضية فوق البنية الأساسية السحابية، مما يسمح بالاتصال الآمن بين الموارد، بغض النظر عن الشبكة الأساسية.

على الرغم من أنها لا تفرض سياسات الأمان بشكل مباشر، إلا أن الشبكات المتراكبة تساعد في إدارة التشفير والتصفية والتجزئة بشكل أكثر كفاءة، مما يوفر موقفاً أمنياً أقوى.

ضع في اعتبارك أنه كلما عززت دفاعاتك، ستستهدف التهديدات الإلكترونية نقاط ضعفك، لذا من المهم تحديث هذه المكونات بانتظام للحفاظ على موقف أمني مرن.

أهمية أمن الشبكة سحابة

يستغل مجرمو الإنترنت عمليات التهيئة الخاطئة، وضوابط الوصول الضعيفة، وواجهات برمجة التطبيقات غير المحمية للدخول غير المصرح به.

وبمجرد دخولهم، يمكنهم التنقل عبر الأنظمة، وسرقة المعلومات الحساسة، أو نشر برمجيات الفدية الخبيثة التي تحجب عن المؤسسات بياناتها الخاصة.

يمكن أن تؤدي الثغرات الأمنية إلى تعريض العمليات التجارية للخطر، وتؤدي إلى انتهاكات تنظيمية وغرامات وتضر بسمعة الشركة.

على الرغم من هذه التحديات، حلول أمنية قوية لفرض السياسات وكشف الأنشطة الضارة وتأمين الاتصالات في الوقت الفعلي.

هذه حلول مجرد الحماية والامتثال.

تحسين الرؤية والإدارة المركزية

توفر حلول أمن الشبكات سحابة مراقبة مركزية، مما يسمح للفرق بالإشراف على نشاط الشبكة من واجهة واحدة. يعمل ذلك على تبسيط جهود الكشف عن التهديدات وتحليل حركة المرور والاستجابة لها، مما يقلل من الحاجة إلى التنقل بين أدوات متعددة.

تطبيق سياسة متسقة عبر الشبكات

يمكن أن تكون إدارة نُهج الأمان عبر العديد من موفري السحابة والبيئات المختلطة أمراً معقداً.

تعمل حلول أمن الشبكات سحابة على تبسيط هذه العملية من خلال السماح للمؤسسات بتحديد السياسات وتطبيقها من منصة مركزية. ويضمن ذلك تطبيق ضوابط الأمان بشكل متسق، مما يقلل من التهيئة الخاطئة التي يمكن أن يستغلها المهاجمون.

تعزيز الحماية ضد التهديدات السيبرانية

تدافع حلول أمن الشبكات سحابة ضد مجموعة متنوعة من الهجمات، مثل هجمات حجب الخدمة الموزعة DDoS، والوصول غير المصرح به، وتوزيع البرمجيات الخبيثة.

يكتشف ذكاء التهديدات المتقدم، المدعوم بالتعلُّم الآلي، الأنشطة المشبوهة ويستجيب تلقائياً لحظر التهديدات قبل أن تتسبب في ضرر.

الإدارة الآلية لأمن الشبكة

تساعد الأتمتة في الحد من الأخطاء البشرية، وهي أحد الأسباب الرئيسية للاختراقات الأمنية.

من خلال التصفية التلقائية لحركة المرور، وتطبيق السياسات، وتجزئة الشبكة، يمكن لفرق الأمن التركيز على مهام أكثر استراتيجية بينما يتولى النظام الصيانة الروتينية.

الأمن الموحد عبر الشبكات الموزعة

تحتاج المؤسسات التي لديها مزيج من البنية التحتية السحابية والمحلية إلى نهج أمني متسق.

تضمن حلول أمان الشبكة سحابة تطبيق بروتوكولات الأمان نفسها في جميع البيئات، مما يقلل من نقاط الضعف ويبسط إدارة الأمان مع نمو شبكتك.

المخاطر والفوائد

غالبًا ما يتم التغاضي عن أمن الشبكات سحابة إلى أن تنشأ مشكلة، ولكن يستمر التصيّد الاحتيالي وبرامج الفدية وغيرها من الهجمات في الارتفاع.

ويحدث هذا لأن المهاجمين الإلكترونيين يبحثون دائماً عن البيئات السحابية التي تفتقر إلى دفاعات قوية:

- أدى سوء تكوين دلاء التخزين إلى تسرب البيانات على نطاق واسع.

- تعمل واجهات برمجة التطبيقات غير المحمية كأبواب مفتوحة للمهاجمين.

- تسمح المصادقة الضعيفة بالوصول غير المصرح به إلى الموارد الهامة.

لتجنب هذه المخاطر، تعامل مع أمن السحابة كعملية مستمرة، وليس كمهمة لمرة واحدة.

إن إعطاء الأولوية لأمن السحابة يجعل المؤسسات أكثر استعدادًا للدفاع ضد التهديدات وتقليل الخسائر المالية والحفاظ على ثقة العملاء اب المصلحة.

التحديات في أمن الشبكات سحابة

إن تحقيق الأمن الكامل في السحابة يمثل تحدياً بسبب مرونتها، الأمر الذي يطرح مخاوف جديدة. على سبيل المثال، عندما تكون البنية التحتية السحابية مشتركة، يمكن أن تتسبب الهجمات التي تستهدف مستأجرين آخرين في تعطيل الخدمة.

هناك مشكلة أخرى تتمثل في "تكنولوجيا المعلومات الظل"، حيث يستخدم الموظفون الخدمات سحابية غير مصرح بها، متجاوزين إجراءات الأمان التي يتخذها قسم تكنولوجيا المعلومات ومفتحين بذلك نقاط دخول محتملة للمهاجمين.

الموارد سحابة ديناميكية، تظهر وتختفي بانتظام، مما يجعل المراقبة الأمنية التقليدية أكثر صعوبة.

قد لا تخضع الأنظمة المؤقتة لمراجعة أمنية، مما يجعلها عرضة للخطر.

أدوات المراقبة المستمرة أدوات الأمان الآلية أمراً بالغ الأهمية للكشف عن المخاطر في مثل هذه البيئات المتغيرة.

الرؤية والتكوينات الخاطئة

تمنح الخدمات سحابة الموظفين المرونة في إنشاء الموارد وإدارتها بشكل مستقل، ولكن هذا يجعل من الصعب أيضاً على فرق الأمن تتبع جميع الأصول.

تزيد الرؤية المحدودة من مخاطر الوصول غير المصرح به والتهيئة الخاطئة والثغرات الأمنية غير المكتشفة.

على سبيل المثال، تُعد الإعدادات السحابية التي تمت تهيئتها بشكل خاطئ أحد الأسباب الرئيسية لخرق البيانات.

يمكن لخطأ بسيط - مثل دلو تخزين مفتوح أو ضوابط وصول ضعيفة - أن يعرض البيانات الهامة للخطر.

تصبح المشكلة أكثر تعقيداً عندما تقوم المؤسسة بتوسيع نطاق بنيتها التحتية السحابية باستمرار، لذلك قد تظل الثغرات الأمنية غير مكتشفة لفترات طويلة.

من الضروري إجراء عمليات تدقيق منتظمة ومراقبة الموارد باستمرار لتحديد نقاط الضعف بسرعة.

أفضل الممارسات لأمن الشبكات سحابة

مع المرونة وقابلية التوسع التي توفرها البنية التحتية السحابية، فإن تجنبها بسبب المخاطر المرتبطة بها لن يكون من الحكمة.

لحسن الحظ، يمكن أن تساعد التدابير الاستباقية في حماية أمنك الإلكتروني.

على الرغم من أنه لا يمكن لأي نظام أن يكون منيعاً حقاً، إلا أنه يمكنك تقليل المخاطر بشكل كبير وتجنب أن تصبح هدفاً سهلاً.

تشمل التدابير الرئيسية تنفيذ سياسات صارمة للشبكة، وإجراء تقييمات وتدقيقات أمنية منتظمة، وتبنّي نقلة نوعية في نموذج الأمن منعدم الثقة.

انعدام الثقة وإنفاذ السياسات

تغير الثقة المعدومة بشكل أساسي كيفية إدارة التحكم في الوصول والثقة والأمان داخل المؤسسة.

في نهج "القلعة والحصن" التقليدي، يركز الأمن على الدفاع عن المحيط الخارجي، والثقة في كل شيء داخل الشبكة.

في حالة انعدام الثقة، يُعتبر كل شيء - المستخدمون والأجهزة والتطبيقات - مخترقاً.

يأتي هذا النموذج بنهج "لا تثق أبدًا، تحقق دائمًا"، حيث يتم التعامل مع كل مستخدم وجهاز وتطبيق، سواء كان داخل الشبكة أو خارجها، على أنه من المحتمل أن يكون مخترقًا.

يتضمن نموذج الثقة الصفرية:

- التحكم في الوصول المستند إلى الدور.

- مصادقة متعددة العوامل.

- تصفية حركة المرور المستمرة وحماية DDoS.

كما يتم نشر عمليات تدقيق منتظمة لتقييم المخاطر التي تنفرد بها مؤسستك، ويتم إنشاء بروتوكولات الاستجابة للحوادث للتكيف مع التهديدات المتطورة.

أمن الشبكات سحابة مقابل أمن الشبكات التقليدية

تحاول العديد من المؤسسات تعديل النماذج الأمنية التقليدية لتلائم السحابة، إلا أنها تخلق نقاطاً عمياء وتبطئ العمليات وتعاني من صعوبة في توسيع نطاق الدفاعات ضد التهديدات الحديثة.

تختلف نماذج أمن الشبكات التقليدية عن تلك القائمة على السحابة بعدة طرق رئيسية.

النشر والبنية التحتية

يعمل أمان الشبكة سحابة من خلال حلول الأمان المعرفة بالبرمجيات، بما في ذلك جدران الحماية السحابية ومجموعات الأمان وبنى انعدام الثقة.

يتم دمج وظائف الأمان مباشرةً في المنصات السحابية، لذلك لا توجد حاجة إلى أجهزة مادية، على عكس أمان الشبكة التقليدي، الذي يعتمد على أجهزة الأمان القائمة على الأجهزة مثل أنظمة منع التطفل وأجهزة Network Access Control .

وهي تتطلب التركيب في مكان العمل والصيانة المادية.

قابلية التوسع والتكيف

حلول الأمان التقليدية تكوينًا يدويًا وتخطيطًا للسعة، بينما يتكيف أمان السحابة تلقائيًا مع التغيرات في الطلب.

فحص حركة المرور وكشف التهديدات

حلول أمن الشبكات السحابية الحديثة تقنيات الكشف عن التهديدات المدعومة بالذكاء الاصطناعي، وتحليل السلوك، والفحص العميق للحزم عبر البيئات الموزعة.

أدوات الأمان أدوات حركة المرور بين الشرق والغرب (السحابة الداخلية) وبين الشمال والجنوب (الواردة/الصادرة) على مستوى دقيق.

يركز أمن الشبكة التقليدي في المقام الأول على الدفاع عن المحيط الخارجي بقواعد جدار الحماية، والكشف عن التسلل القائم على التوقيع، وتحليل السجل اليدوي.

تعتبر مراقبة حركة مرور الشبكة الداخلية أكثر صعوبة بسبب محدودية الرؤية.

إنفاذ سياسة الأمان

تحدث عمليات التحقق من الامتثال والمعالجة في الوقت الفعلي في أمن الشبكات السحابية، بينما في أمن الشبكات التقليدية، يستغرق تنفيذها وقتاً طويلاً وتكون عرضة للخطأ البشري.

التحكم والرؤية

من الفروق المهمة بين الاثنين هو تحكمك في الشبكة.

يفترض الأمن التقليدي أن الأصول الحساسة تبقى داخل محيط محكوم.

تقوم فرق تكنولوجيا المعلومات بإعداد جدران الحماية وأنظمة كشف التسلل أدوات المراقبة أدوات إلى حركة المرور المتوقعة والبنية التحتية الثابتة.

في البيئات السحابية، يتم تشغيل الموارد وإيقاف تشغيلها بشكل متكرر، وغالبًا ما تتم إدارتها بواسطة فرق خارج نطاق الإشراف المباشر لتكنولوجيا المعلومات. وهذا يخلق فرصاً للتكوينات الخاطئة والوصول غير المصرح به وتكنولوجيا المعلومات الخفية.

تعالج حلول الأمن سحابة هذه المشكلات من خلال التكامل مع واجهات برمجة التطبيقات لمزود الخدمة السحابية، مما يسمح لفرق الأمن بتتبع الأصول ومراقبة نشاط الشبكة وتطبيق السياسات دون نشر أجهزة مادية.

على عكس التسجيل القائم على المحيط، أدوات هذه أدوات حركة المرور في الوقت الفعلي، واكتشاف التغييرات غير المصرح بها، والإبلاغ عن الحالات الشاذة قبل أن تتفاقم.

أمن الشبكة سحابة الخاصة مقابل أمن الشبكة سحابة العامة

قد تميل العديد من المؤسسات إلى الانتقال إلى أمن الشبكات السحابية الخاصة، اعتقادًا منها أن السحابة العامة تنطوي على مخاطر أعلى بسبب البنية التحتية المشتركة.

على الرغم من أن هذا صحيح جزئياً، إلا أن الخطر الحقيقي يكمن في كيفية إدارة المسؤوليات الأمنية، وليس بالضرورة في الموقع.

الاعتبارات الأمنية

غالبًا ما تختار المؤسسات في القطاعات الخاضعة للتنظيم - مثل الرعاية الصحية والمالية والدفاع - السحابة الخاصة للتحكم في تكوينات الأمان وتخزين البيانات ومتطلبات الامتثال.

خيارات التخصيص واسعة النطاق، ولكن يجب على الفرق الداخلية إدارة جميع عمليات الأمان، بما في ذلك التصحيح والمراقبة.

من ناحية أخرى، في السحابة العامة، يتعامل مقدمو الخدمات مع كل أمن البنية التحتية، مما يسمح للمؤسسات بالتركيز على تأمين التطبيقات والبيانات والوصول.

يستثمر هؤلاء المزودون بكثافة في مجال الأمن السيبراني، وغالباً ما يتجاوز ما يمكن لمعظم الشركات تحقيقه بشكل مستقل.

عادةً ما تأتي أكبر المخاطر هنا من التهيئة الخاطئة - مثل الحسابات ذات الصلاحية الزائدة، أو التخزين المكشوف، أو واجهات برمجة التطبيقات غير المراقبة - والتي يستغلها المهاجمون بشكل متكرر.

بالنسبة للتحكم، توفر السحابة الخاصة تحكمًا أكبر ولكنها تتطلب خبرة أمنية قوية. أما السحابة العامة فتبسط عمليات الأمان ولكنها تتطلب تهيئة دقيقة لتجنب التعرض للخطر.

سحابة الهجينة: الجمع بين استراتيجيات الأمن الخاص والعام

الحل الأفضل، بدون كل هذه المشاكل، هو استخدام مزيج من الموارد السحابية الخاصة والعامة.

يجلب هذا النهج المرونة ولكنه يخلق أيضاً تحديات أمنية جديدة.

لمواجهة هذه التحديات، يجب على المؤسسات تنفيذ ما يلي

- إدارة الهوية والوصول (IAM) الموحدة (IAM)

- معايير التشفير المتسقة

- تجزئة شبكة الثقة الصفرية

حلول أمن الشبكات سحابة المتقدمة

من الطبيعي أن تتأثر صناعة ديناميكية مثل الأمن السيبراني بالذكاء الاصطناعي. ولكن كيف يثري الذكاء الاصطناعي قدرات الأمن السيبراني بالضبط؟

الذكاء الاصطناعي والتعلم الآلي

يستخدم الكشف عن التهديدات المستندة إلى الذكاء الاصطناعي التعلم الآلي (ML) والتعلم العميق (DL) لمراقبة نشاط الشبكة واكتشاف الحالات الشاذة. يساعد الذكاء الاصطناعي على اكتشاف التهديدات في مرحلة مبكرة من دورة الهجوم، مما يقلل من الأضرار ويمنع الاختراقات.

يساعد التعلّم الآلي أيضاً في التنبؤ بالتهديدات الناشئة بناءً على البيانات التاريخية.

بالنسبة للمعاملات المالية الهامة، يمكن للمؤسسات نشر تقنيات البلوك تشين والاستفادة من بيئة آمنة وشفافة وغير قابلة للتغيير، مما يجعل من المستحيل تقريبًا على الجهات الخبيثة تغيير بيانات المعاملات.

استنتاج

لم يعد التهديد الذي تتعرض له مؤسستك يتعلق فقط بالاختراقات التي يمكنك رؤيتها.

تتسلل الهجمات الخفية والمتطورة من الدفاعات التقليدية، مما يجعل أمن الشبكات السحابية أولوية ملحة.

حان الوقت لتقوية دفاعاتك.

يقدم منصّة MetaDefender السحابية™ حلاً فعالاً لا يثق به أحد لتأمين مؤسستك من البرمجيات الخبيثة التي تحملها الملفات والهجمات الإلكترونية المتقدمة.

اكتشف كيف يحمي حلنا بياناتك الحساسة ويضمن الحماية المستمرة للبنية التحتية السحابية الخاصة بك.

الأسئلة الشائعة

ما هو أمن الشبكة السحابية؟

أمن الشبكاتسحابة هو ممارسة حماية البيانات والتطبيقات والبنية التحتية المستندة إلى السحابة من الوصول غير المصرح به أو إساءة الاستخدام أو التلاعب أو التعرض. وهو يشمل حماية البيانات ومنع التهديدات والامتثال للمعايير الصناعية والقانونية للحفاظ على الأمن واستمرارية الأعمال.

ما هي المكونات الأساسية لأمان الشبكة السحابية؟

تشمل المكونات الرئيسية لأمان الشبكة السحابية ما يلي:

تجزئة الشبكة: يقسم الشبكات إلى مناطق معزولة للحد من حركة المهاجمين.

مساحات الأسماء: تنظيم الموارد السحابية لفصل أعباء العمل والبيئات.

تصفية حركة المرور: يستخدم جدران الحماية واكتشاف التطفل لمنع النشاط غير المرغوب فيه.

التشفير: يؤمن البيانات أثناء النقل وفي حالة السكون، ويمنع الوصول غير المصرح به.

شبكات التراكب: تمكين الاتصال الآمن بين موارد السحابة عبر البنى التحتية المختلفة.

ما أهمية أمان الشبكة السحابية؟

تُعد البيئات سحابة أهدافًا متكررة للمهاجمين بسبب سوء التهيئة وضعف ضوابط الوصول وواجهات برمجة التطبيقات غير المحمية. يساعد أمان الشبكة السحابية القوي على منع سرقة البيانات وتعطيل العمليات وعدم الامتثال التنظيمي. كما أنه يعمل على تحسين الرؤية وتبسيط تطبيق السياسة وتعزيز الحماية باستخدام أدوات مؤتمتة ومدعومة بالذكاء الاصطناعي.

ما هي التحديات الموجودة في تأمين الشبكات السحابية؟

تشمل التحديات ما يلي:

مخاطر البنية التحتية المشتركة: قد تؤثر الهجمات على المستأجرين الآخرين على أنظمتك.

تكنولوجيا معلومات الظل: الاستخدام غير المصرح به للسحابة يتجاوز ضوابط تكنولوجيا المعلومات ويخلق ثغرات أمنية.

البيئات الديناميكية: التغييرات السريعة تجعل المراقبة الأمنية التقليدية أكثر صعوبة.

رؤية محدودة: قد تفوت الفرق عمليات التهيئة الخاطئة أو التغييرات غير المصرح بها.

الخطأ البشري: تُعد الإعدادات التي تم تكوينها بشكل خاطئ سببًا رئيسيًا لانتهاكات البيانات.

ما هي أفضل الممارسات لأمن الشبكات السحابية؟

تشمل الممارسات الفعالة ما يلي:

اعتماد نموذج انعدام الثقة مع الوصول القائم على الأدوار والمصادقة متعددة العوامل.

تطبيق سياسات الشبكة الصارمة وإجراء عمليات تدقيق منتظمة.

استخدام المراقبة المستمرة لحركة المرور وحماية DDoS.

تنفيذ أدوات أمنية آلية أدوات تطبيق متسق واستجابة سريعة.

كيف يختلف أمن الشبكات السحابية عن أمن الشبكات التقليدية؟

يعتمد أمن الشبكات التقليدي على الدفاعات المحيطية والأجهزة المادية، بينما يستخدم أمن الشبكات السحابية أدوات محددة بالبرمجيات تتكامل مباشرةً مع البيئات السحابية. إن أمن سحابة أكثر قابلية للتوسع، ويستخدم الذكاء الاصطناعي للكشف عن التهديدات في الوقت الحقيقي، ويتكيف مع البنية التحتية الديناميكية بكفاءة أكبر.

ما الفرق بين أمان الشبكة السحابية الخاصة والعامة؟

توفر السحابة الخاصة مزيدًا من التحكم في تكوينات الأمان وهي مفضلة في الصناعات المنظمة. ومع ذلك، فهي تتطلب إدارة داخلية لجميع العمليات الأمنية. تعتمد السحابة العامة على المزود لأمن البنية التحتية ولكنها توفر قابلية التوسع والأتمتة. غالبًا ما تكون التكوينات الخاطئة، وليس النموذج السحابي نفسه، هي الخطر الأكبر.

ما هو أمان الشبكة السحابية الهجينة؟

يجمع أمن السحابة الهجينة بين استراتيجيات السحابة الخاصة والعامة، مما يوفر مرونة مع مزيد من التعقيد. يتطلب ذلك إدارة متسقة للهوية والوصول (IAM)، ومعايير تشفير موحدة، وسياسات تجزئة مثل انعدام الثقة للحفاظ على أمان قوي في جميع البيئات.

كيف يعزز الذكاء الاصطناعي أمن الشبكات السحابية؟

يعمل الذكاء الاصطناعي (AI) والتعلم الآلي (ML) على تحسين اكتشاف التهديدات من خلال تحليل سلوك الشبكة وتحديد الحالات الشاذة في الوقت الفعلي. أدوات لهذه أدوات اكتشاف التهديدات في مرحلة مبكرة من دورة الهجوم والمساعدة في التنبؤ بالتهديدات الناشئة استنادًا إلى البيانات التاريخية. يمكن أيضًا استخدام تقنية بلوكتشين لإجراء معاملات مالية آمنة ومقاومة للتلاعب.

لماذا يعتبر أمن الشبكة السحابية أولوية اليوم؟

أصبحت الهجمات السيبرانية أكثر خفية، وغالباً ما تندمج في النشاط العادي. لم تعد الدفاعات التقليدية كافية. يوفر أمن الشبكات سحابة حماية استباقية ضد هذه التهديدات، مما يساعد المؤسسات على تقليل المخاطر وحماية البيانات الحساسة والحفاظ على استمرارية الأعمال.