في 8 سبتمبر 2025، تم اكتشاف اختراق العديد من حزم npm المستخدمة على نطاق واسع، بما في ذلك الطباشير والتصحيح والألوان، فيما أصبح سريعًا أحد أكبر حوادث سلسلة التوريد مفتوحة المصدر حتى الآن. وتمثل هذه الحزم مجتمعةً أكثر من ملياري عملية تنزيل أسبوعيًا، مما يجعل هذا الاختراق شديد الخطورة وبعيد المدى.

إليكم ما حدث، وكيف نجح الهجوم، وكيف يمكن لتقنيات OPSWAT أن تساعد في الدفاع ضد التهديدات المماثلة في المستقبل.

ملخص الهجوم

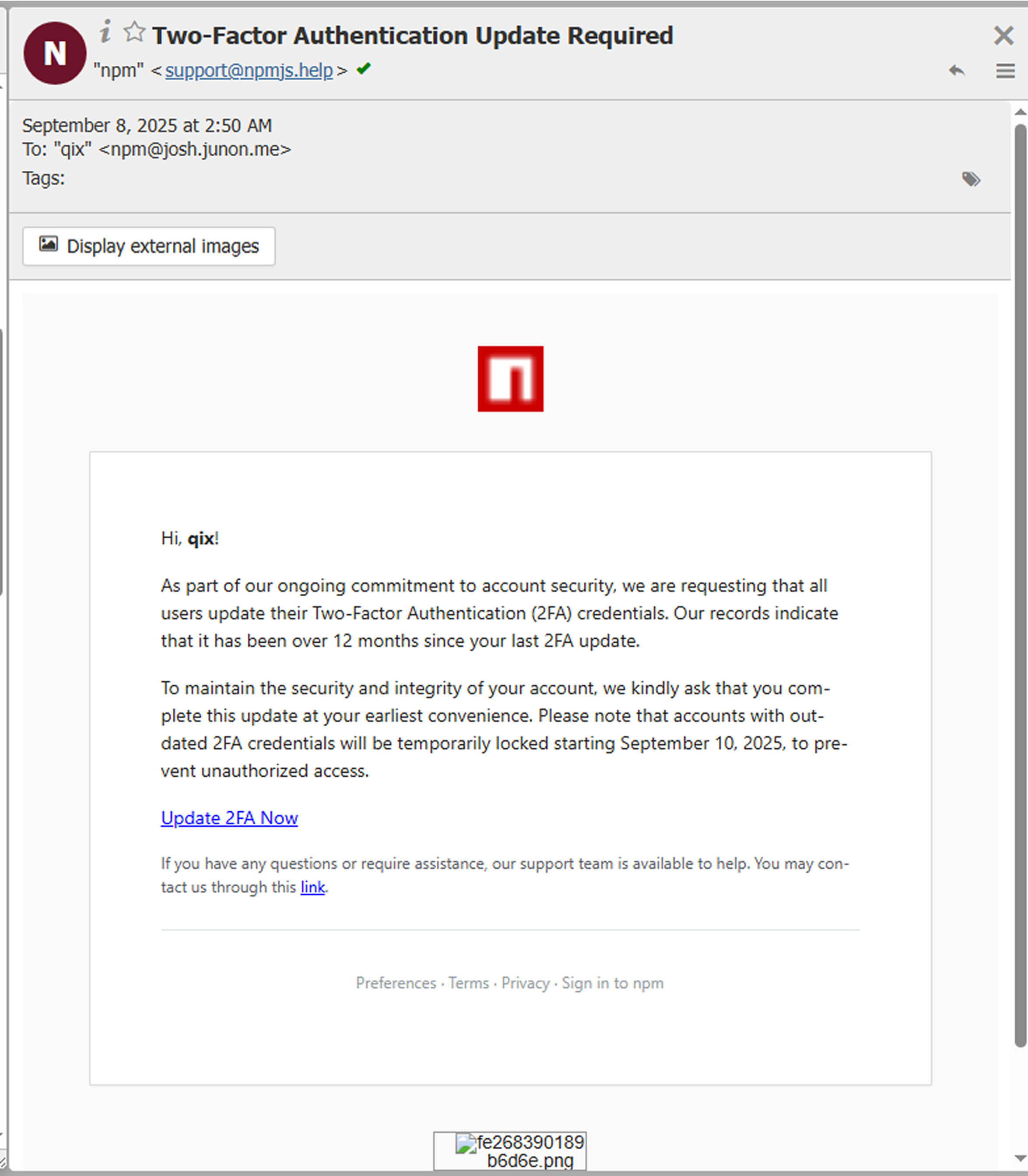

بدأ الهجوم بحملة تصيد احتيالي استهدفت أحد المشرفين على إحدى حزم npm. رسالة بريد إلكتروني مخادعة من support@npmjs.help (وهو نطاق مزيف تم تسجيله قبل أيام فقط من الهجوم) خدع الضحية لإعطاء بيانات الاعتماد. مع إمكانية الوصول إلى حساب المشرف على npm، نشر المهاجمون إصدارات خبيثة من الحزم.

كانت الشيفرة البرمجية المحقونة عبارة عن برمجيات خبيثة مصممة خصيصًا لسرقة العملات الرقمية مصممة لاختطاف معاملات العملات الرقمية من المستخدمين النهائيين الذين يتفاعلون مع المحافظ والتطبيقات اللامركزية (dApps).

يسلط هذا الحادث الضوء مرة أخرى على أن الثقة في المصادر المفتوحة يمكن أن تُستغل كسلاح في أي وقت، تماماً مثل اختراق سلسلة التوريد ESLint في يوليو 2025.

تقنيات الهجوم المستخدمة

1. التنفيذ الخاص بالمتصفح

أجرت البرمجية الخبيثة فحصًا للبيئة لضمان تشغيلها داخل المتصفحات فقط. أما على الخوادم أو خطوط أنابيب CI/CD، فقد بقيت خاملة، مما جعل اكتشافها أكثر صعوبة.

2. اعتراض API

ارتبطت الحمولة الخبيثة بواجهات برمجة تطبيقات الويب الأساسية بما في ذلك:

نافذة.جلب

XMLHttpRequest

window.ethereum(مزودي المحفظة)

سمح هذا للبرمجية الخبيثة بالتجسس على طلبات الشبكة واعتراضها وتعديلها بصمت.

3. اختطاف المعاملات

وبمجرد تضمينها، تجاوزت الشيفرة البرمجية الخبيثة حدود المراقبة السلبية وتدخلت بنشاط في نشاط العملات الرقمية. وعلى وجه الخصوص، قامت بالبحث عن عناوين المحفظة وحمولات المعاملات عبر سلاسل بلوك تشفير متعددة، بما في ذلك الإيثيريوم وسولانا والبيتكوين والترون واللايتكوين والبيتكوين كاش.

من هناك، قامت الحمولة بتنفيذ تقنية الاستبدال:

- استبدال عناوين المحفظة الشرعية بعناوين محفظة شرعية بعناوين يتحكم بها المهاجمون، باستخدام عناوين مشابهة تم إنشاؤها باستخدام عمليات التحقق من التشابه (على سبيل المثال، مسافة ليفينشتاين).

- وهذا يعني الانتقال إلى

0xAbcbc123...يمكن أن تصبح بهدوء0xAbbc129...دون إثارة الشكوك.

- والأهم من ذلك، حدثت عملية التبديل قبل أن يوقّع المستخدم على المعاملة، لذلك على الرغم من أن واجهة المستخدم تعرض العنوان الصحيح، إلا أن الطلب الموقّع قد تم تغييره بالفعل تحت الغطاء.

4. المراوغة الخفية

كما اتخذ المهاجمون تدابير لضمان بقاء برمجياتهم الخبيثة مخفية لأطول فترة ممكنة. فبدلاً من إجراء تغييرات مرئية يمكن أن تنبه الضحية، عملت الحمولة بهدوء في الخلفية:

- تجنبت التبديلات الواضحة في واجهة المستخدم، لذا ظهرت واجهات المحفظة دون تغيير.

- يستمر بصمت، مع إبقاء خطاطيفه نشطة طوال جلسة التصفح.

- استهداف كل من الموافقات والتحويلات، مما يتيح ليس فقط سرقة الأموال، ولكن أيضًا التلاعب بأذونات المحفظة لاستغلالها في المستقبل.

لماذا هذا الهجوم خطير للغاية

- نطاق هائل: مليارات التنزيلات الأسبوعية عبر الحزم المتأثرة.

- الاستهداف عبر السلاسل: لا يقتصر على الإيثيريوم. فقد تأثرت سلاسل بلوكشين رئيسية متعددة.

- غير مرئية للمستخدمين: اعتقد الضحايا أنهم كانوا يوافقون على معاملات آمنة.

- استغلال ثقة النظام البيئي: انتشر حساب مشرف واحد مخترق عبر نظام npm البيئي.

رد OPSWAT

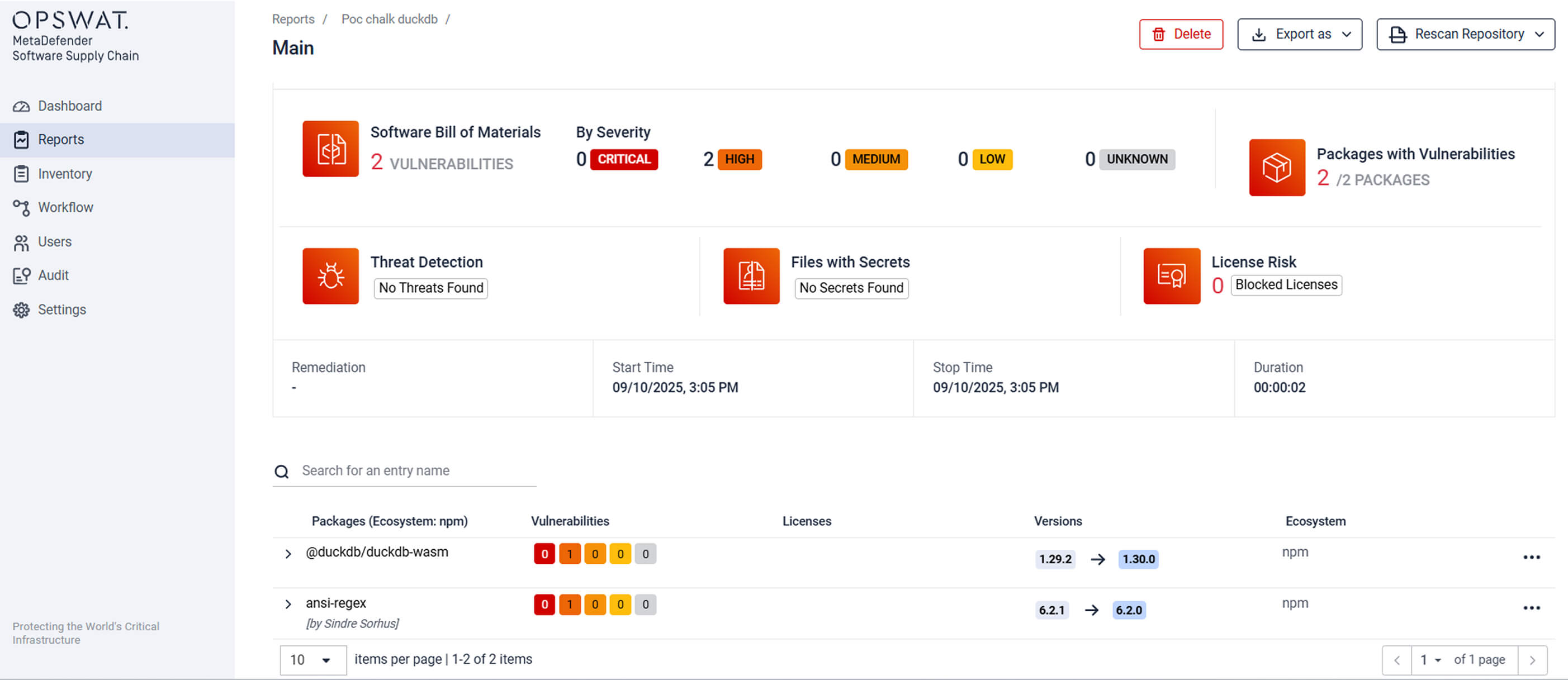

إن تقنية OPSWAT SBOM مع أحدث إصدار من قاعدة البيانات قادرة بالفعل على اكتشاف هذه الحزم الخبيثة والإبلاغ عنها.

إن تقنية OPSWAT SBOM هي واحدة من العديد من الحلول والتقنيات الأمنية الرائدة في الصناعة المتوفرة في MetaDefender Core و MetaDefender Software Supply Chain:

- تحليل الثغرات الأمنية: يفحص التبعيات تلقائياً بحثاً عن الثغرات المعروفة والإصدارات الضارة.

- المراقبة المستمرة: يراقب المستودعات مثل npm وPyPI وMaven بحثًا عن أي تغييرات مشبوهة.

- متعدد البرمجيات الخبيثة والاستدلال: يكتشف البرمجيات الخبيثة المشوشة المختبئة داخل الحزم.

- تكامل CI/CD: كتل التبعيات المخترقة قبل أن يتم سحبها إلى البنيات.

- توليد SBOM: تصدّر تقارير SBOM بتنسيقات موحدة مثل CycloneDX وSPDX وJSON وPDF لدعم أغراض التدقيق والامتثال.

- كشف الأسرار: يقوم OPSWAT Proactive DLP بالعثور على الأسرار المشفرة (كلمات المرور ومفاتيح API والرموز المميزة وغيرها) المضمنة في التعليمات البرمجية المصدرية لمنع الوصول غير المصرح به.

ما الذي يجب عليك فعله الآن

- تدقيق التبعيات: تحقق من مشاريعك بحثًا عن حزم npm المتأثرة.

- تعزيز الوعي بالتصيد الاحتيالي: تدريب المطورين والمشرفين على اكتشاف رسائل البريد الإلكتروني المخادعة.

- أتمتة الأمان باستخدام OPSWAT MetaDefender Software Supply Chain: احصل على رؤية واضحة لمخاطر سلسلة توريد البرمجيات الخاصة بك من خلال المراقبة المستمرة للتهديدات والثغرات الأمنية.

- فرض أمان قوي للحساب: الحفاظ على المصادقة الثنائية (2FA) على جميع حسابات سجل الحزمة.

الماخذ الرئيسية

- حسابات المشرفين هي أهداف رئيسية. أمنهم هو أمنك.

- تتوسع هجمات سلاسل التوريد: يمكن استخدام مليارات التنزيلات كسلاح على الفور.

- لم تعد أدوات المراقبة الاستباقية وأدوات انعدام الثقة مثل MetaDefender Software Supply Chain اختيارية؛ بل أصبحت ضرورية.

فكرة ختامية

يؤكد هذا الحادث على مدى هشاشة النظام البيئي مفتوح المصدر عندما يتعرض حساب مشرف واحد موثوق به للاختراق. مع وجود مليارات التنزيلات على المحك، يجب على المؤسسات أن تدرك أن أمن سلسلة التوريد لا يقل أهمية عن أمن نقاط النهاية أو الشبكة. إن الرؤية الاستباقية والمراقبة المستمرة والممارسات الأمنية القوية هي أفضل وسيلة دفاعية ضد الاختراق التالي للمصادر المفتوحة المصدر.

تعرف على المزيد حول كيفية عمل OPSWAT SBOM و MetaDefender Software Supply Chain في تأمين خطوط أنابيب التطوير والحماية من هجمات سلسلة التوريد مفتوحة المصدر.