على مدى العقد الماضي ، جعل تقارب التقنيات أمن الشبكات مهمة صعبة. أدى الانتشار المتزايد لتطبيقات الويب التي تستخدم بوابات مشاركة الملفات إلى توسيع سطح الهجوم.

مخاطر الأمن السيبراني المرتبطة بتحميل الملفات عديدة. يمكن للبرامج الضارة التسلل إلى الشبكات من خلال تحميلات الملفات التي تحتوي على تعليمات برمجية أو عناوين URL ضارة ، أو عن طريق استغلال نقاط الضعف في يوم الصفر التي لم يتم اكتشافها من قبل.

في هذه المقالة ، سنوضح أفضل الممارسات لحماية الشبكات من هذه الأنواع من الهجمات. أخيرا ، سنوضح كيف ICAP يمكن أن يضيف حل مكافحة الفيروسات (AV) طبقة إضافية من الحماية ، مما يؤمن تطبيقاتك ضد تحميلات الملفات الضارة.

1. ابحث عن أفضل مجموعة من حلول أمن الشبكات حلول احتياجاتك

هناك مجموعة متنوعة من أجهزة الشبكات، يوفر العديد منها أمان الشبكة. تتعامل أجهزة الشبكات هذه مع مهام أمن الشبكة مثل إدارة الوصول إلى الشبكة، وإدارة سياسة الأمان، وتخزين بيانات الامتثال التنظيمي، وضمان أمن الحاويات.

تعمل الخوادم الوكيلة ، مثل الوكلاء الأمامي والخلفي ، على حماية الاتصالات عن طريق إخفاء عناوين IP وتوفير نقطة دخول وخروج واحدة. توفر موازنات التحميل وظائف مماثلة ، ولكنها توفر أيضا التنسيق وإدارة السياسة والأتمتة للتطبيقات واسعة النطاق.

تقوم جدران حماية تطبيقات الويب (WAFs) بفحص حركة مرور الشبكة لمنع الوصول غير المصرح به والحماية من التهديدات مثل البرمجة النصية عبر المواقع وهجمات رفض الخدمة الموزعة. تركز جدران الحماية من الجيل التالي (NGFWs) على حركة المرور التي تتحرك عبر الطبقات 3-4 لحماية الشبكات الداخلية من الهجمات الخارجية. تشبه وحدات التحكم في الدخول موازنات التحميل والوكلاء ولكنها مصممة لبيئات الحاويات.

تعمل بوابات Secure (SWG) كمرشح بين المستخدمين وحركة مرور الإنترنت، الخدمات تحجب الاتصالات بالتطبيقات الخدمات غير المعتمدة على الإنترنت الخدمات بتشفير حركة المرور. توفر وحدات التحكم في توصيل التطبيقات (ADCs) وظائف الوكيل وموازنة الحمل و WAF، بالإضافة إلى API وتسريع التطبيقات وإنهاء SSL. عادةً ما يتم إدارتها بواسطة فريق عمليات التطوير بدلاً من فريق الأمان. أخيرًا، يتيح النقل المُدار للملفات (MFT) نقل الملفات الكبيرة بشكل آمن ومُدار، وهو ما لا توفره الخدمات FTP أو HTTP التقليدية.

2. فحص الملفات التي تدخل الشبكة وأجهزة التخزين الخاصة بك

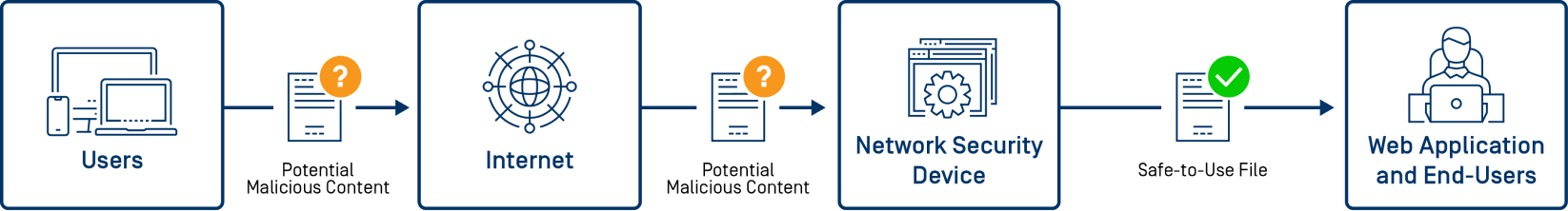

حتى مع حلول لا يزال هناك خطر دخول ملفات ضارة إلى شبكتك أو تخزينها في نظامك. للتخفيف من هذا الخطر، من الضروري تنفيذ فحص مضاد للفيروسات على جميع الملفات التي تدخل إلى شبكتك وتخزن فيها. بهذه الطريقة، يمكنك اكتشاف أي برامج ضارة وإزالتها قبل أن تسبب أي ضرر. من خلال استراتيجية أمنية شاملة تتضمن طبقات متعددة من الحماية، يمكن للمؤسسات حماية نفسها بشكل أفضل من التهديدات المتطورة باستمرار في المشهد الرقمي الحالي.

على نفس المنوال، العملاء نقل أعداد كبيرة من الملفات بين الفرق الداخلية العملاء إلى خلق فرص للمهاجمين. قد تقوم المصادر الخارجية (الموردين الخارجيين والشركاء الخارجيين) عن غير قصد بإدخال برامج ضارة إلى البيئة. لهذا السبب، يُنصح بشدة أن تقوم المؤسسات بفحص محتوى جميع الملفات التي يتم نقلها إلى شبكاتها عن طريق إجراء عمليات فحص للكشف عن البرامج الضارة وحظرها على الحدود.

3. Secure ضد التهديدات المشتركة

تكافح محركات مكافحة الفيروسات والبرمجيات الضارة لمواكبة حجم التهديدات الجديدة التي يطورها المهاجمون. ويزداد الوضع سوءاً عندما تفكر في التعقيد المتزايد للبرمجيات الضارة و تهديدات مستمرة متقدمة (تهديدات مستمرة متقدمة) التي تستهدف المؤسسات. وعلاوة على ذلك، لا تزال البرمجيات الضارة المجهولة وتهديدات يوم الصفر تؤرق فرق الأمن.

يعد فحص الملفات بحثًا عن التهديدات المعروفة طبقة دفاع أولية فعالة ضد تحميل الملفات الضارة. ومع ذلك، فإن حلول مكافحة الفيروسات القديمة حلول محركًا واحدًا أو محركين فقط غير قادرة على اكتشاف البرامج الضارة بسرعة كافيةلحماية الشبكة بشكل مناسب. تظهر أبحاث مكافحة الفيروسات أن الأمر يتطلب أكثر من 20 محركًا لمكافحة الفيروسات والبرامج الضارة للوصول إلى معدلات اكتشاف تزيد عن 99٪.

4. الكشف عن التهديدات المجهولة خارج الفحص التقليدي لمكافحة الفيروسات

إن زيادة تطور وتعقيد البرامج الضارة يسمح لها بتجاوز الدفاعات التقليدية. على سبيل المثال، تكتشف محركات مكافحة البرامج الضارة التهديدات المعروفة، مما يسمح للبرامج الضارة التي لم يتم اكتشافها بعد بالتغلب بسهولة على حلول مكافحة الفيروسات القائمة على التوقيع. يمكن استخدام ملفات الإنتاجية مثل Word و Excel و PDF والأرشيفات أو ملفات الصور لإخفاء التهديدات المضمنة في الماكرو والبرامج النصية، والتي لا يمكن اكتشافها دائمًا باستخدام محركات مكافحة الفيروسات أو حلول التحليل الديناميكي حلول الصناديق الرملية.

تتمثل إحدى تقنيات الوقاية الفعّالة في إزالة جميع الكائنات الضارة المحتملة المضمنة مع تعقيم البيانات، أو نزع المحتوى وإعادة بنائه (CDR). تزيل تقنية التعطيل وإعادة البناء العميق لمحتوى الملفات الضارة دون الاعتماد على اكتشاف البرمجيات الضارة. فهي تقوم بمعالجة الملفات الواردة، ثم تعيد إنشاء هذه الملفات بطريقة تضمن أن تكون الملفات الجديدة قابلة للاستخدام وغير ضارة. بعبارة أخرى، تساعد تقنية Deep CDR في تأمين حركة مرور الشبكة من خلال منع التهديدات المعروفة والمجهولة على حد سواء.

5. تنقيح المعلومات الحساسة

حتى مع حلول أفضل حلول الآلية، قد يقوم الموظفون الخبثاء والمستخدمون المهملون بتسريب البيانات الحساسة. حلول حاجة إلى حلول إضافية للحماية من تسرب البيانات وانتهاكات الامتثال.

لدى المؤسسات أسباب متعددة للقلق بشأن الكشف عن معلومات التعريف الشخصية (PII) ، بدءا من لوائح الامتثال مثل PCI-DSS و GDPR إلى الهجمات الإلكترونية المستهدفة أو التسرب الداخلي غير المقصود. للتخفيف من مخاطر فقدان البيانات ، من الضروري تنقيح المعلومات الحساسة في الملفات التي يتم تحميلها أو مشاركتها خارجيا.

6. زيادة الكفاءة مع ICAP حل

باستخدام بروتوكول تكييف محتوى الإنترنت (ICAP)، يسمح حل ICAP لأجهزة أمان الشبكة بإلغاء تحميل حركة مرور البيانات على الشبكة إلى خادم مخصص لمهام مثل فحص برامج مكافحة الفيروسات/مكافحة البرامج الضارة أو تعقيم البيانات. وهذا يضمن فحص جميع الملفات باستخدام نفس السياسة.

من خلال تحويل حركة المرور إلى ICAP يمكن لأجهزة الشبكة التركيز على الغرض الأساسي منها، مثل أداء الشبكة، بينما يقوم ICAP المتخصص بتحليل الملفات المارة وتنقيتها بسرعة مع تأثير ضئيل على الأداء. هذا النهج فعال بشكل خاص لأمن الشبكة، حيث يوفر حماية واسعة النطاق على المحيط، الخدمات ذات قيمة مضافة، وطبقة إضافية من الثقة لكل من الشركة والشركاء الخارجيين.

الأسئلة الشائعة

ما هو ICAP Server?

تشبه خوادم بروتوكول تكييف محتوى الإنترنت (ICAP ) خادم HTTP، باستثناء أن التطبيقICAP الخدمات ICAP . ينص RFC3507 على أن "ICAP يجب أن تبدأ بسطر طلب يحتوي على طريقة، وعنوان URI الكامل ICAP المطلوب، وسلسلة ICAP ."

ما هو ICAP عميل؟

و ICAP العميل هو تطبيق برمجي يقوم بإنشاء اتصالات مع ICAP خوادم لإرسال الطلبات.

كيفية اعتراض الاتصال بين المستخدم النهائي أو الجهاز والإنترنت؟

يمكنك توسيع خوادم بروكسي شفافة. الوكيل الشفاف ، المعروف أيضا باسم الوكيل المضمن أو الوكيل المعترض أو الوكيل القسري ، هو خادم يعترض الاتصال بين المستخدم النهائي أو الجهاز والإنترنت.

ما هي مخابئ بروكسي HTTP الشفافة؟

مخابئ بروكسي HTTP الشفافة هي خوادم تعترض الاتصال بين الإنترنت والمستخدم النهائي أو الجهاز، وتُستخدم خوادم بروتوكول تكييف محتوى الإنترنتICAP ) بشكل عام لتنفيذ فحص الفيروسات ومرشحات المحتوى فيها.

ما هي تصفية المحتوى؟

يمكنك استخدام ICAP تصفية لإرسال رسالة إلى خادم تم تكوينه مسبقا لتكييف المحتوى. على سبيل المثال ، يتضمن ذلك عمليات محددة مثل فحص الفيروسات وتصفية المحتوى وإدراج الإعلان وترجمة اللغة.

ما هو ICAP مورد؟

مثل مورد HTTP ، لكن معرف المورد الموحد (URI) يشير إلى ICAP الخدمة التي تقوم بإجراء تعديلات على رسائل HTTP.

ما هو وضع تعديل الطلب ووضع تعديل الاستجابة؟

في وضع "تعديل الطلب" (reqmod)، يرسل العميل طلب HTTP إلى خادم ICAP . يمكن لخادم ICAP بعد ذلك:

- أعد إرسال نسخة معدلة من الطلب.

- إعادة إرسال استجابة HTTP للطلب.

- إرجاع خطأ.

يجب على عملاء ICAP التعامل مع جميع أنواع الردود الثلاثة.

OPSWAT MetaDefender ICAP Server - ثق بحركة مرور الشبكة الخاصة بك

OPSWAT MetaDefender ICAP Server يوفر حماية متقدمة من التهديدات لحركة مرور البيانات على الشبكة ضد عمليات تحميل الملفات الضارة هجمات فورية ، والتعرض للبيانات الحساسة. MetaDefender ICAP Server يفحص ويفحص جميع محتويات الملفات الواردة قبل وصولها إلى شبكة مؤسستك. يمكن دمج الحل مع أي من أجهزة الشبكة الممكّنة ICAP: موازن التحميل، والوكيل الأمامي/العاكس، ووحدة التحكم في الدخول، ونقل الملفات المُدار (MFT)، وغيرها. تعرف على المزيد حول MetaDefender ICAP Server

اكتشف MetaDefender ICAP Server