ما الذي يميز Managed File Transfer الذي يضع الأمن في المقام الأول في مجال الأمن السيبراني الحديث؟

تم تصميم حلMFT نقل الملفات المُدار) الذي يضع الأمن في المقام الأول من الألف إلى الياء بقدرات استباقية لمنع التهديدات، ورؤية مستمرة، وامتثال حسب التصميم. وهو يتجاوز مجرد تشفير الملفات أثناء النقل من خلال التعامل مع كل ملف ومستخدم وسير عمل وبيئة على أنها سطح هجوم محتمل. MFT الذي يضع الأمن في المقام الأول من التهديدات التي يشكلها الخصوم المعاصرون الذين يستغلون الهجمات القائمة على الملفات والهويات المخترقة وتسلل سلسلة التوريد وسير العمل غير المراقب للوصول إلى الأنظمة الحساسة.

على النقيض من ذلك، نشأت MFT التقليدية كأداة تشغيلية تهدف إلى أتمتة عملية توصيل الملفات، وليس تأمينها. تركزMFT التقليدية على الموثوقية والجدولة والبرمجة النصية والاتصال بين الأنظمة. وعادةً ما يتم إضافة الأمان لاحقًا من خلال ميزات إضافية مثل التشفير الأساسي أو الفحص الاختياري للبرامج الضارة أو تكامل DLP الخارجي.

مع تطور التهديدات القائمة على الذكاء الاصطناعي وزيادة تعقيد متطلبات الامتثال، لم يعد بإمكان المؤسسات الاعتماد على النماذج التقليدية. فهي بحاجة إلى منصات مصممة للدفاع ضد التهديدات التي تنقلها الملفات وتلبية المتطلبات التنظيمية.

المبادئ الأساسية التي تميز MFT الذي يضع الأمن في المقام الأول MFT MFT التقليدي

MFT تعريف MFT الذي يضع الأمن في المقام الأول من خلال مجموعة من المبادئ الأساسية التي تميزه عن الأساليب القديمة:

- الوقاية الاستباقية من التهديدات– يستخدم عدة محركات لمكافحة البرامج الضارة في وقت واحد (المسح المتعدد)، والعزل، والتحقق من نوع الملف، وفحص المحتوى قبل التسليم.

- بنية الثقة الصفرية– تفترض أن جميع المستخدمين والأجهزة والملفات قد تكون معرضة للخطر وتقوم بالتحقق منها باستمرار.

- الامتثال حسب التصميم– يدمج ضوابط التدقيق، وتطبيق السياسات، والتشفير، والحوكمة في سير العمل نفسه.

- الأتمتة وتكامل الأمان– يتم تطبيق ضوابط الأمان تلقائيًا على جميع سير العمل دون تدخل يدوي.

حلول تتضمنحلول MFT التقليدية أمان الملفات كإضافة. في حين أن المنصات التقليدية قد توفر التشفير أو التحكم في الوصول، إلا أن هذه الإمكانات غالبًا ما تكون وحدات اختيارية أو تتطلب أدوات إضافية لتكون فعالة.

كيف شكلت معايير الامتثال التحول نحو MFT الذي يضع الأمن في المقام الأول

لعبت الأطر التنظيمية دوراً حاسماً في دفع الشركات نحو حلول تضع الأمن في المقام الأول. تفرض معايير مثل NIST و ISO 27001 و GDPR و HIPAA و PCI-DSS متطلبات صارمة تتعلق بما يلي:

- التشفير في حالة السكون وأثناء النقل

- ضوابط الوصول الموثقة

- سجلات تدقيق كاملة وثابتة

- دليل على إنفاذ السياسة

- ضمانات إقامة البيانات والاحتفاظ بها

- الإبلاغ عن الانتهاكات في الوقت المناسب

- التحقق من النزاهة ومراقبة المخاطر

غالبًا ما تواجه MFT التقليدية صعوبة في مواكبة متطلبات الامتثال. فقد تواجه صعوبة في تلبية متطلبات حوكمة البيانات أو نزاهة التدقيق أو المراقبة المستمرة. تعالج MFT التي تضع الأمن في المقام الأول هذه الثغرات من خلال ضوابط مدمجة مصممة خصيصًا للصناعات الخاضعة للتنظيم.

الضعف الشائع فيحلول MFT التقليدية

غالبًا ما تعرض MFT القديمة والتقليدية المؤسسات لمخاطر أمنية خطيرة. تشمل نقاط الضعف الشائعة ما يلي:

- عمليات النقل غير المشفرة أو المشفرة بشكل غير متسق، خاصة أثناء سير العمل الداخلي

- آليات مصادقة ضعيفة تعتمد فقط على كلمات المرور أو نماذج أدوار قديمة

- مراقبة محدودة أو غير موجودة في الوقت الفعلي، مما يمنع تصعيد الأنشطة المشبوهة

- التصحيحات والتحديثات اليدوية، مما يترك الأنظمة معرضة لثغرات أمنية أو ثغرات أمنية قديمة

- ضوابط وصول غير كافية، مما يتيح امتيازات مفرطة

- لا يوجد فحص للبرامج الضارة أو تنظيف الملفات، مما يسمح للتهديدات التي تنتقل عبر الملفات بالمرور دون فحص.

- سجلات تدقيق غير مكتملة، وعرقلة التحقيقات، وفشل عمليات تدقيق الامتثال

تُظهر الانتهاكات في العالم الواقعي مخاطر ضوابط الأمان غير الكاملة. على سبيل المثال، أثرت ثغرة MOVEit Transfer لعام 2023 (CVE-2023-34362) على أكثر من 2000 مؤسسة وكشفت 77 مليون سجل، وفقًا لبيانات تتبع الانتهاكات التي جمعتها Emsisoft. توضح هذه الحوادث كيف يمكن MFT التقليدية أن توفر للمهاجمين دخولًا صامتًا إلى الأنظمة الحيوية.

مقارنة القدرات الأمنية: MFT الذي يضع الأمن في المقام الأول MFT MFT التقليديحلول

غالبًا ما تبدو MFT التقليدية التي تركز على الأمان متشابهة ظاهريًا. فكل منها يسهل نقل الملفات بين الأنظمة أو الشركاء أو المستخدمين. ولكن في الواقع، هناك اختلافات جوهرية في البنية.

يوضح الجدول أدناه كيفية تعامل كل نهج مع الأمان المدمج مقابل الإضافات الاختيارية.

ما هي ميزات الأمان المدمجة مقابل الميزات الإضافية في MFT ؟

| القدرة | الأمن أولاً MFT | MFT التقليدي |

|---|---|---|

| فحص البرمجيات الخبيثة | مسح متعدد مدمج وتنظيف الملفات (CDR) | عادة ما تكون إضافية أو غائبة |

| ضوابط DLP | متكاملة، آلية، قائمة على السياسات | غالبًا خارجي أو يدوي |

| التشفير | إلزامي ومطبق | اختياري أو غير مطبق بشكل متسق |

| الوصول بدون ثقة | التحقق المستمر وأقل الامتيازات | الوصول الأساسي القائم على المحيط |

| Threat Intelligence | أصلي، في الوقت الحقيقي | نادر وخارجي |

| تسجيل التدقيق | ثابتة، دقيقة، دائمة التشغيل | جزئي أو مهيأ يدويًا |

| التنفيذ الآلي للسياسة | ميزة Core | يتطلب نصوص برمجية أو جهدًا إداريًا |

| التحقق من صحة الملف | التحقق العميق من نوع الملف | محدودة أو غير موجودة |

| خطافات الاستجابة للحوادث | تكامل SIEM/SOC الأصلي | موصلات اختيارية |

حلول MFT التقليديةحلول في الأساس منصات أمان؛ إنها أدوات أتمتة تتطلب منتجات إضافية لتحقيق الحماية الأساسية.

كيف تختلف ضوابط الوصول والمراقبة بين المستخدمين بين MFT التقليدي و MFT الذي يركز على الأمان أولاً؟

MFT التي تضع الأمن في المقام الأول ضوابط وصول دقيقة ومتوافقة مع نهج "الصفر ثقة" ومراقبة في الوقت الفعلي لتقليل المخاطر الداخلية والتهديدات الخارجية إلى الحد الأدنى. يقتصر المستخدمون على الأذونات المطلوبة فقط، ويتم التحقق من جميع الإجراءات بشكل مستمر.

تعتمد MFT التقليدية على أذونات ثابتة ونماذج RBAC (التحكم في الوصول على أساس الدور) محدودة ومراقبة متقطعة. قد تسجل الوصول ولكنها نادراً ما تكتشف سلوك المستخدم غير الطبيعي أو أنماط الوصول غير المصرح بها.

تشمل الضوابط التي تضع الأمن في المقام الأول ما يلي:

- RBAC المدفوع بالسياسة

- تكامل MFA/الهوية

- التحقق المستمر من صحة الجلسة

- تحليل السلوك

- لوحات معلومات المراقبة في الوقت الحقيقي

تقلل هذه القدرات من احتمالية تعرض الحسابات للاختراق مما يؤدي إلى سرقة البيانات أو تعطيل العمليات.

كيف MFT الذي يضع الأمن في المقام الأول الوقاية الاستباقية من التهديدات؟

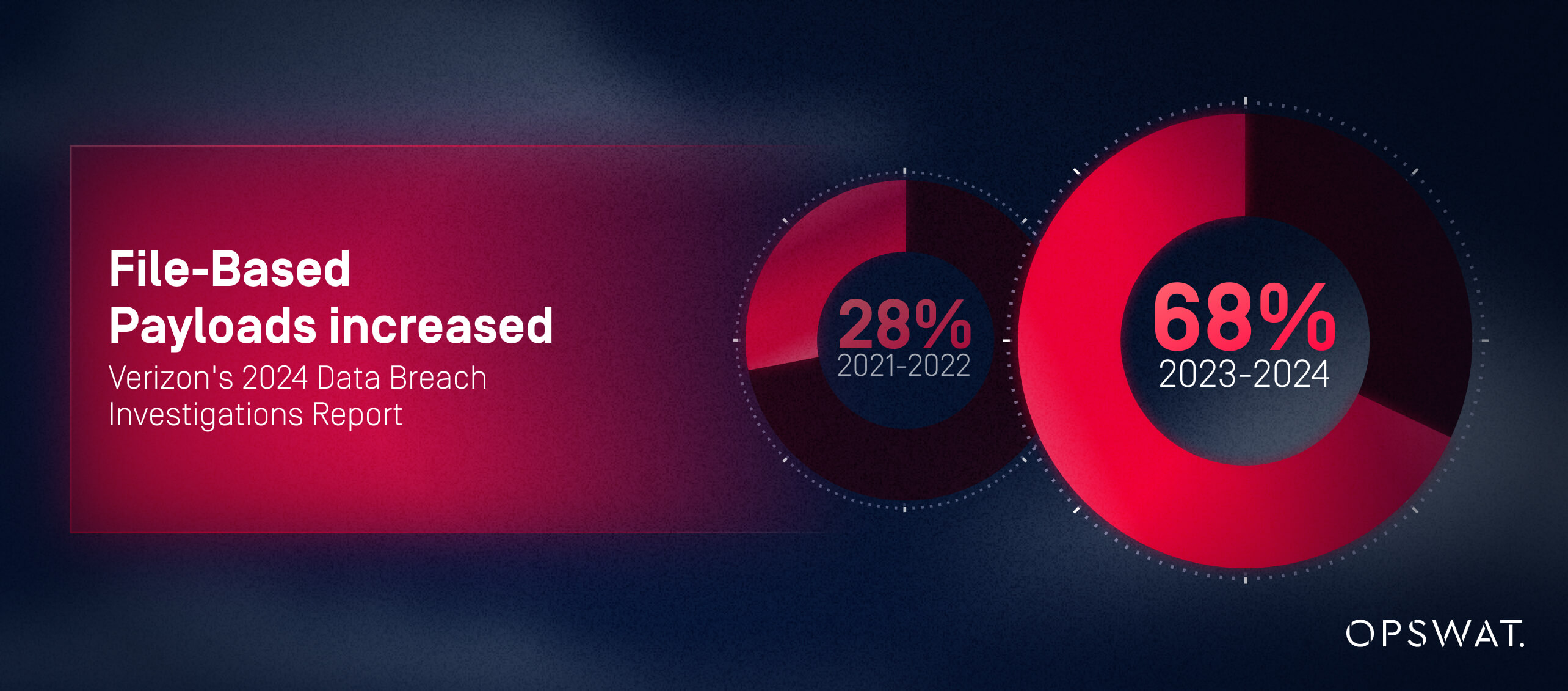

MFT التي تضع الأمن في المقام الأول التهديدات قبل وصول الملفات إلى وجهتها. وفقًا لتقرير Verizon لعام 2024 حول تحقيقات خرق البيانات، استخدمت 68٪ من الهجمات في 2023-2024 حمولات قائمة على الملفات مضمنة في المستندات أو ملفات PDF أو الصور أو الملفات المضغوطة، بزيادة قدرها 40٪ عن 2020-2021. تستهدف نواقل الهجوم هذه أنظمة نقل الملفات على وجه التحديد. لا تفحص MFT التقليدية هذه الملفات، MFT الذي يضع الأمن في المقام الأول MFT .

ومن أمثلة الوقاية الاستباقية من التهديدات ما يلي:

- الفحص المتعدد الآلي للبرامج الضارة

- CDR (إزالة المحتوى الخبيث وإعادة بنائه) – إزالة المحتوى النشط الخبيث

- وضع الملفات غير المعروفة في صندوق رمل

- تقييم المخاطر بناءً على معلومات الاستخبارات المتعلقة بالتهديدات

- الحجر الصحي أو الحظر القائم على السياسات

كيف يعمل MFT الذي يضع الأمن في المقام الأول MFT الامتثال التنظيمي والاستعداد للتدقيق

تعد تعقيدات الامتثال أحد أكبر التحديات التي تواجه المؤسسات الحديثة. MFT التي تضع الأمن في المقام الأول MFT الامتثال من خلال دمج الضوابط الإدارية والتحقق والرقابة القابلة للتدقيق مباشرة في سير عمل النقل.

MFT التقليدية مسؤولية الامتثال على عاتق المسؤولين، غالبًا من خلال التكوين اليدوي والتصحيح والبرمجة النصية والتوثيق الجزئي.

الامتثال للوائح GDPR و HIPAA و PCI-DSS والمعايير الصناعية مع MFT الذي يضع الأمن في المقام الأول

MFT الذي يضع الأمن في المقام الأول يلبي المتطلبات التنظيمية الرئيسية حسب التصميم:

- التشفير أثناء النقل والتخزين (المادة 32 من اللائحة العامة لحماية البيانات، والمادة 164.312(أ)(2)(4) من قانون نقل التأمين الصحي والمسؤولية، والمتطلب 4 من معيار أمن بيانات بطاقات الدفع)

- مسارات تدقيق ثابتة لمراقبة الوصول ونقل البيانات (المادة 30 من اللائحة العامة لحماية البيانات، والمادة 164.312(ب) من قانون نقل التأمين الصحي والمسؤولية، والمادة 404 من قانون ساربانز أوكسلي)

- إنفاذ مبدأ إقامة البيانات (المادة 44-50 من اللائحة العامة لحماية البيانات، وقوانين حماية البيانات الوطنية المختلفة)

- ضوابط الوصول المتوافقة مع أقل الامتيازات (NIST SP 800-53 AC-6، ISO 27001 A.9.2.3)

- تنبيهات فورية بشأن الانتهاكات المحتملة (المادة 33 من اللائحة العامة لحماية البيانات - شرط الإخطار خلال 72 ساعة)

- التحقق Secure من صحة Secure للحفاظ على سلامة البيانات (HIPAA §164.312(c)(1)، متطلبات PCI-DSS 11.5)

تقلل هذه الضوابط المدمجة من الثغرات في الامتثال وتوفر الأدلة القابلة للتحقق التي تطلبها الهيئات التنظيمية.

تخفيف عبء التدقيق وتبسيط عملية جمع الأدلة

قد تستغرق MFT التقليدية أسابيع بسبب سوء التسجيل أو عدم اتساق الضوابط أو فقدان البيانات.حلول MFT التي تضع الأمن في المقام الأولحلول هذا العبء من خلال توفير:

- تقارير التدقيق التي يتم إنشاؤها تلقائيًا

- سجلات مركزية مع رؤية كاملة لعمليات النقل

- تخطيطات وقوالب الامتثال المعدة مسبقًا

- بيانات تعريفية على مستوى الحدث لإعادة البناء الجنائي

وهذا يقلل من عبء التدقيق، ويسرع عملية جمع الأدلة، ويحسن الثقة في الهيئات التنظيمية.

كيف MFT الذي يضع الأمن في المقام الأول الامتثال المستمر في ظل اللوائح المتطورة

حلول MFT التي تضع الأمن في المقام الأول بسرعة مع المعايير التنظيمية المتطورة من خلال الضوابط التي تحكمها السياسات والتحديثات التلقائية وأطر الحوكمة القابلة للتكوين. تضمن هذه القدرات استمرارية جهود الامتثال في المستقبل وتسمح للمؤسسات بإثبات التزامها المستمر، وهو ما MFT التقليدية في الحفاظ عليه.

تخفيف المخاطر والاستجابة للحوادث: لماذا MFT الذي يضع الأمن في المقام الأول MFT التعرض للانتهاكات

تقيس برامج الأمان الحديثة نجاحها من خلال قدرتها على التخفيف من الانتهاكات بسرعة وفعالية. يعمل MFT الذي يضع الأمان في المقام الأول على تحسين الكشف والاستجابة MFT مما يقلل من تأثير الانتهاكات ويعزز نتائج التحليل الجنائي.

MFT تفتقر MFT التقليدية إلى الرؤية والذكاء والأتمتة اللازمة للاستجابة السريعة.

كيف يعمل MFT الذي يضع الأمن في المقام الأول MFT الكشف عن الفروع والاستجابة للتهديدات

تتيح المنصات التي تضع الأمن في المقام الأول ما يلي:

- تنبيهات فورية عند اكتشاف أنشطة مشبوهة للملفات

- مشغلات تلقائية تعزل أو تحظر الملفات الضارة

- التكامل مع سير عمل SIEM و SOC للتصعيد السريع

- الكشف عن الحالات الشاذة بناءً على سلوك المستخدم والملف

MFT التقليدي على المراقبة اليدوية مع متوسط تأخير في الكشف يتراوح بين 24 و72 ساعة، وفقًا لتقرير تكلفة التهديدات الداخلية لعام 2024 الصادر عن معهد Ponemon. وهذا يزيد من وقت التعرض للخرق بنسبة 300٪ مقارنة حلول تضع الأمن في المقام الأول حلول تكتشف التهديدات في الوقت الفعلي (أقل من 5 دقائق). تسمح فترات الكشف الممتدة بالتحرك الجانبي وتسرب البيانات دون رادع.

دعم التحقيقات الجنائية باستخدام سجلات تدقيق متقدمة

يعتمد الاستجابة للحوادث على الرؤية عالية الدقة. MFT الذي يضع الأمن في المقام الأول:

- سجلات ثابتة ومؤرخة

- التحقق من سلامة الملفات

- سجلات كاملة لأنشطة المستخدمين

- بيانات تعريفية على مستوى النقل (المصدر والوجهة والسياسات المطبقة)

تدعم هذه القدرات التحليل السريع للأسباب الجذرية وإعداد تقارير تنظيمية قابلة للدفاع عنها.

معالجة الثغرات الأمنية الأكثر شيوعًا في MFT القديمة

MFT القديمة المؤسسات إلى:

- مكتبات تشفير قديمة أو غير محدثة

نماذج هوية أو وصول ضعيفة

- النقاط العمياء في عمليات التكامل مع الشركاء أو الأطراف الثالثة

- نقل الملفات غير الخاضعة للفحص عبر الشبكات

MFT الذي يضع الأمن في المقام الأول جميع هذه النواقص من خلال الوقاية المتكاملة من التهديدات والمراقبة المستمرة وأطر الحوكمة المدمجة.

اعتبارات تشغيلية ومتعلقة بالموارد عند الانتقال إلى Managed File Transfer الذي يضع الأمن في المقام الأول

MFT الانتقال من MFT التقليدي إلى MFT الذي يركز على الأمان تخطيطًا مدروسًا، ولكنه يؤتي ثماره من خلال تقليل النفقات التشغيلية العامة، وخفض مخاطر الاختراق، وتحسين كفاءة الامتثال.

ما هي الخطوات الرئيسية للانتقال من MFT التقليدي إلى MFT الذي يركز على الأمان أولاً؟

تتضمن خارطة الطريق المنظمة للهجرة ما يلي:

- التقييم– سير عمل المخزون، والشركاء، وتبعيات التشفير، وفجوات الامتثال.

- التصميم– تحديد سياسات الثقة الصفرية، وضوابط الأمان، ومتطلبات البنية.

- الطيار –التحقق من صحة سير العمل في عملية طرح خاضعة للرقابة.

- النشر التدريجي –التوسع عبر الأقسام وأعباء العمل عالية القيمة.

- مواءمة الحوكمة– تحديث السياسات والأدوار ووثائق الامتثال.

دمج MFT الذي يضع الأمن في المقام الأول MFT البنية التحتية الحالية لتكنولوجيا المعلومات

MFT الذي يضع الأمن في المقام الأول بسلاسة عندما:

- إدارة الهوية (IAM/MFA) مركزية

- تستهلك منصات SIEM MFT

- DLP أدوات حوكمة المحتوى

- مزامنة آمنة لمستودعات الملفات Cloud والمحلية

- تدعم واجهات برمجة التطبيقات وأطر العمل الآلية تنسيق سير العمل

يمكن التخفيف من التحديات الشائعة، مثل الأنظمة المنعزلة أو التبعية القديمة، من خلال التنفيذ التدريجي والتكامل القائم على الموصلات.

تقييم التكلفة الإجمالية للملكية وعائد الاستثمار في MFT FTP الآمنة

على الرغم من أن MFT الذي يركز على الأمان MFT يتطلب استثمارًا أوليًا أعلى، إلا أن عائد الاستثمار فيه يعتمد على:

- تقليل احتمالية حدوث خرق والتكاليف المرتبطة به

- انخفاض عبء العمل المتعلق بالتدقيق

- تقليل النفقات التشغيلية العامة بفضل الأتمتة

- طبقات أمان يدوية أقل

- تحسين وقت التشغيل واستقرار سير العمل

بالنسبة للصناعات الخاضعة للتنظيم، يمكن أن تكون هذه الوفورات كبيرة، وغالبًا ما تتجاوز الاستثمار الأولي خلال السنة الأولى.

إطار القرار: متى ولماذا يجب الترقية إلى MFT الذي يضع الأمن في المقام الأول

غالبًا ما تدرك الشركات الحاجة إلى الترقية بعد تعرضها لفشل في عمليات التدقيق أو تعقيدات تشغيلية أو زيادة في أنشطة التهديدات. يساعد إطار اتخاذ القرار القادة على تحديد التوقيت والمبررات الاستراتيجية.

المحفزات الرئيسية التي تشير إلى الحاجة إلى MFT الذي يضع الأمن في المقام الأول

تشمل المحفزات الشائعة ما يلي:

- فشل عمليات تدقيق الأمن أو الامتثال

- تزايد محاولات الفدية والبرامج الضارة التي تنتقل عبر الملفات

- عدم وضوح حركة الملفات

- الاعتماد المفرط على العمليات اليدوية أو القائمة على البرامج النصية

- تحديات إقامة البيانات أو الامتثال عبر الحدود

- مبادرات التحول الرقمي التي تتطلب التحديث

إذا كانت هناك عدة محفزات، فإن المؤسسة تكون مرشحة قوية لتطبيق MFT الذي يضع الأمن في المقام الأول.

أفضل الممارسات لتقييم واختيار MFT التي تضع الأمن في المقام الأول

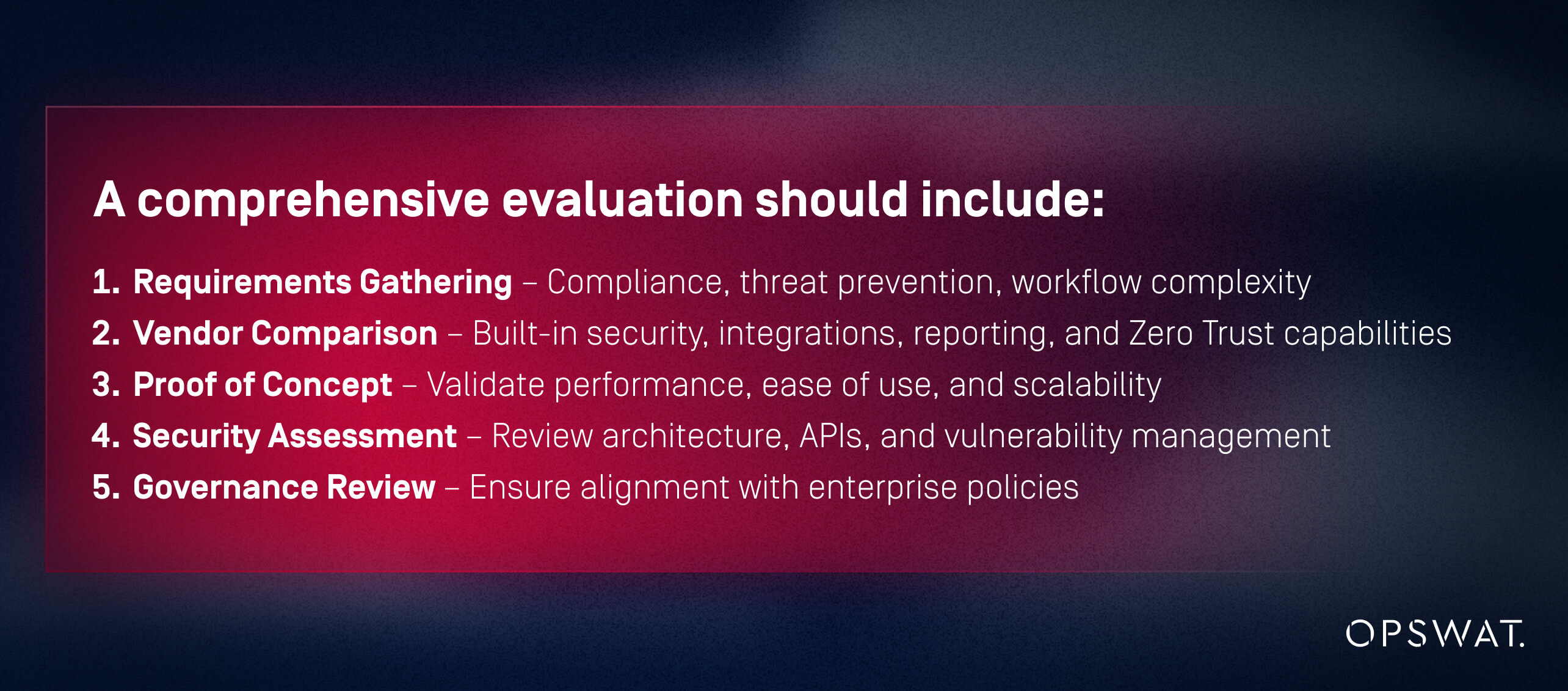

يجب أن يشمل التقييم الشامل ما يلي:

- جمع المتطلبات– الامتثال، ومنع التهديدات، وتعقيد سير العمل

- مقارنة بين الموردين– أمان مدمج، وعمليات تكامل، وإعداد تقارير، وقدرات Zero Trust

- إثبات المفهوم– التحقق من الأداء وسهولة الاستخدام وقابلية التوسع

- تقييم الأمان– مراجعة البنية الهندسية وواجهات برمجة التطبيقات وإدارة الثغرات الأمنية

- مراجعة الحوكمة– ضمان التوافق مع سياسات المؤسسة

أسئلة يجب طرحها على البائعين:

- هل الضوابط الأمنية أصلية أم إضافية؟

- كيف يتم الكشف عن التهديدات وتحييدها؟

- هل يمكنك إثبات الامتثال للتخطيط؟

- كيف تدعم تطبيق نهج "الثقة الصفرية"؟

تشمل العلامات الحمراء الاعتماد على الفحص الخارجي للبرامج الضارة، والسجلات غير الكاملة، والبنى القديمة، أو قدرات التكامل المحدودة.

لماذا OPSWAT مجال Managed File Transfer الذي يضع الأمن في المقام الأول

OPSWAT معايير مرجعية للأمن أولاً في مجال MFT :

- المسح المتعدد المتكامل، CDR، وضع الحماية، والتحقق من نوع الملف

- بنية Zero Trust مع أقل امتيازات وتحقق مستمر

- ضوابط الامتثال حسب التصميم

- سجلات تدقيق ثابتة وقياس عن بعد جاهز لنظام SIEM

- نماذج نشر عالية الأداء ومجهزة للأنظمة الهجينة

- نتائج مثبتة في البنية التحتية الحيوية والصناعات الخاضعة للتنظيم

تعالج هذه القدرات بشكل مباشر أوجه القصور في MFT التقليدية وتمكّن المؤسسات من التحديث بأمان.

الخطوات التالية: كيفية التواصل مع OPSWAT تقييم أمني أو عرض توضيحي

يمكن لمسؤولي أمن المعلومات وقادة تكنولوجيا المعلومات اتخاذ الخطوة التالية من خلال:

- طلب تقييم أمني مخصص

- تنزيل قوائم التحقق من الامتثال

- جدولةMFT لبرنامجMetaDefender MFT

- الاستعانة بخبراء OPSWATلتقييم مدى الاستعداد للترحيل

الأمن أولاً MFT تحول استراتيجي. OPSWAT العمق المعماري والأمان المثبت اللازمين لتنفيذه.

الأسئلة الشائعة

ما هي ميزات الأمان التي تميز MFT التي تضع الأمان في المقام الأول MFT MFT التقليدية؟

MFT الذي يضع الأمن في المقام الأول عن MFT التقليدي MFT أربع ميزات أساسية في البنية: الوقاية المدمجة من التهديدات (المسح المتعدد، والعزل، و CDR)، وضوابط الوصول الدقيقة مع التحقق المستمر، ومبادئ تصميم Zero Trust، وسجلات التدقيق الكاملة غير القابلة للتغيير. MFT يقدم MFT التقليدي هذه الميزات كإضافات اختيارية وليس كقدرات أساسية.

كيف تعمل MFT التي تضع الأمن في المقام الأول MFT التهديدات بشكل أكثر فعالية؟

من خلال المسح المتعدد المتكامل، والعزل، و CDR، والمراقبة في الوقت الفعلي.

ما هي التحديات التي تنشأ عند الانتقال من MFT التقليدي إلى MFT الذي يركز على الأمان أولاً؟

التبعيات القديمة، وتخطيط سير العمل، وتكامل IAM، ومواءمة السياسات.

كيف تقلل معلومات التهديدات الآلية من مخاطر الاختراق؟

من خلال التحديث المستمر للسياسات والكشف الفوري عن أنماط التهديدات الجديدة.

ما هي الاختلافات في عائد الاستثمار؟

MFT التي تضع الأمن في المقام الأول MFT النفقات التشغيلية ومخاطر عدم الامتثال وتكاليف الحوادث.

كيف MFT الذي يضع الأمن في المقام الأول الاستجابة للحوادث؟

مع سجلات ثابتة وبيانات وصفية دقيقة وتنبيهات آلية للتحقيق السريع.

هل مؤسستك محمية بواسطة MFT الذي يضع الأمن في المقام الأول؟

مع تطور التهديدات الإلكترونية وتزايد التوقعات التنظيمية، MFT الفجوة بين MFT التقليدي و MFT الذي يركز على الأمان. لا تستطيع الأنظمة القديمة الحماية من التهديدات الحديثة التي تنقلها الملفات والمخاطر الداخلية وتعقيدات الامتثال. MFT الذي يركز على الأمان نموذجًا أقوى بشكل أساسي — مصمم لمنع الانتهاكات وتسريع الامتثال وتوفير رؤية تشغيلية عميقة.

لم يعد بإمكان المؤسسات الحديثة تحمل تكاليف الحماية التفاعلية أو الجزئية. من خلال اعتماد نهج يضع الأمن في المقام الأول، تقلل المؤسسات من المخاطر، وتعزز الثقة، وتضمن نقل الملفات بشكل آمن ومتوافق ومرن عبر نظامها البيئي بأكمله.