أظهر باحثو الأمن مرة أخرى سبب اعتراف Microsoft بأن "وحدات الماكرو غير المتوقعة يمكن أن تشكل خطرا أمنيا كبيرا". في منشور مدونة حديث ، يشرح باحثو الأمن كيف يستخدم المهاجمون وحدات الماكرو لتنزيل وتنفيذ ZLoader ، وهو حصان طروادة مصرفي ضار ، دون وجود أي رمز ضار في الملف الأولي.

يبدأ تشريح الهجوم بمستند Microsoft Word غير ضار ، والذي يستفيد من وحدات الماكرو لتنزيل مستند Microsoft Excel. يؤدي هذا لاحقا إلى إنشاء ماكرو جديد في ملف XLS وتحديث نهج التسجيل لتعطيل تحذير ماكرو Excel. وبالتالي ، يمكن لملف Excel تنفيذ الماكرو الضار الخاص به لتنزيل ZLoader دون أي تحذير.

مثل العديد من الهجمات الأخرى ، يتم تسليم مستند Microsoft Word الأولي كبريد إلكتروني للتصيد الاحتيالي. ومع ذلك ، فإن سلسلة الهجوم هذه جديدة لأنه من غير المحتمل أن يتم اكتشاف الماكرو الأولي بواسطة أي محرك لمكافحة الفيروسات أو مكافحة البرامج الضارة. بالطبع ، تقوم العديد من المؤسسات بتعطيل وحدات الماكرو كسياسة افتراضية ، ولكن يتم تنسيق مستند Microsoft Word الأولي هذا بطريقة تحث المستخدمين على "تمكين التحرير" و "تمكين المحتوى".

هذا المزيج من الهندسة الاجتماعية والاستغلال التقني هو ما يجعل هذا النوع من الهجوم فعالا للغاية.

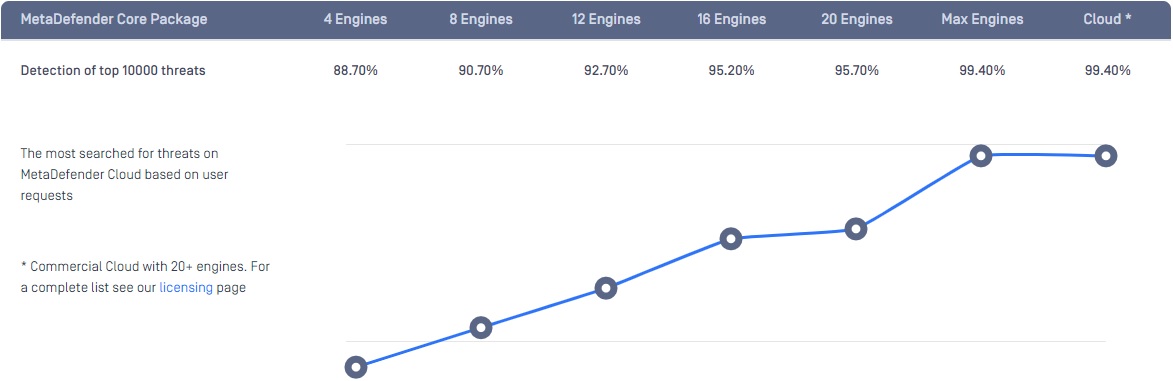

حتى في يوم جيد ، تكافح محركات مكافحة الفيروسات والبرامج الضارة لمواكبة حجم التهديدات الجديدة وهي معرضة بشدة لتهديدات يوم الصفر. OPSWAT تكشف البحوث أن الأمر يتطلب أكثر من 30 محركا لمكافحة الفيروسات والبرامج الضارة للوصول إلى معدلات اكتشاف تزيد عن 99 بالمائة ، وبالتالي يمكن لحلول المسح المتعدد أن تقلل بشكل كبير من أوقات السكون للبرامج الضارة الكامنة. حتى صناديق الرمل التقليدية يمكن التهرب منها حيث تصبح البرامج الضارة متطورة بشكل متزايد. التهديدات الجديدة ، مثل ماكرو ZLoader ، فعالة بشكل ملحوظ في تجنب الكشف.

لا تثق بأي ملف

أصبح نموذج أمان انعدام الثقة طريقة شائعة بشكل متزايد لتأمين المستخدمين والأجهزة بحكمته المتمثلة في "عدم الوثوق بأحد" ، ومع ذلك نادرا ما تمتد هذه الحكمة نفسها إلى أمان الملفات. يجب أن يكون واضحا الآن ، مع استمرار محركات مكافحة الفيروسات والبرامج الضارة في النضال مع معدلات اكتشافها ، يجب على المؤسسات أيضا "عدم الوثوق بأي ملف".

إذا افترضت المؤسسة أن جميع الملفات ضارة، فيمكنها فحص بياناتها ثم تعقيمها باستخدام تقنية نزع سلاح المحتوى وإعادة بنائه (CDR).

أولا ، يقوم CDR بتحليل جميع الملفات إلى مكونات منفصلة ، حيث يتم تحديد جميع العناصر. عادة ما تتم إزالة وحدات الماكرو عالية المخاطر ، وبالتالي القضاء على أي محتوى يحتمل أن يكون ضارا. بعد ذلك ، يقوم CDR بإعادة بناء الملف بسرعة وأمان من المكونات المطهرة ، مع الحفاظ على بياناته الوصفية وميزات الملف. بالإضافة إلى ذلك ، يتمتع العملاء بالقدرة على إدراج وحدات ماكرو محددة في القائمة المسموح بها التي يريدون الاحتفاظ بها. يتم تسليم الملفات المعاد بناؤها ، مع سلامة بنية الملف الخاصة بها ، إلى المستخدمين النهائيين دون فقدان قابلية الاستخدام. .

Deep CDR يعقّم ويعيد بناء أكثر من 100 نوع شائع من الملفات، ويتحقق من أكثر من 4500 نوع من الملفات. في المتوسط، Deep CDR أسرع 30 مرة من معظم تقنيات التحليل الديناميكي ويمكنه حظر البرمجيات الخبيثة المصممة للتهرب من بيئات الحماية التقليدية. Deep CDR يتكامل أيضاً مع OPSWAT Multiscanningوالوقاية الاستباقية من فقدان البيانات (DLP)، و file-based vulnerability assessment التقنيات.

لا يهم ما إذا كانت المؤسسات تبحث عن الملفات الضارة عندما يمكن للمهاجمين التهرب من الاكتشاف باستخدام وحدات الماكرو. لا يهم إذا كانت Microsoft تحذر المستخدمين من المخاطر الأمنية لوحدات الماكرو عندما يمكن للمهاجمين تعطيل هذه التحذيرات. لا يهم ما إذا كانت المؤسسات تعطل وحدات الماكرو عندما يتمكن المهاجمون من الاستفادة من الهندسة الاجتماعية الذكية لجعل المستخدمين يعيدون تمكين وحدات الماكرو.

ما يهم حقا هو تبني عقلية "لا تثق في أي ملف" ووجود السياسات والضوابط المعمول بها لتحقيق هذه الفلسفة.

OPSWAT يمكن أن تساعد. اتصل بأحد خبراء الأمن السيبراني لدينا اليوم لمعرفة المزيد حول كيفية تعقيم البيانات باستخدام Deep CDR.