ثغرة كليو: دعوة للاستيقاظ من أجل أمن نقل الملفات

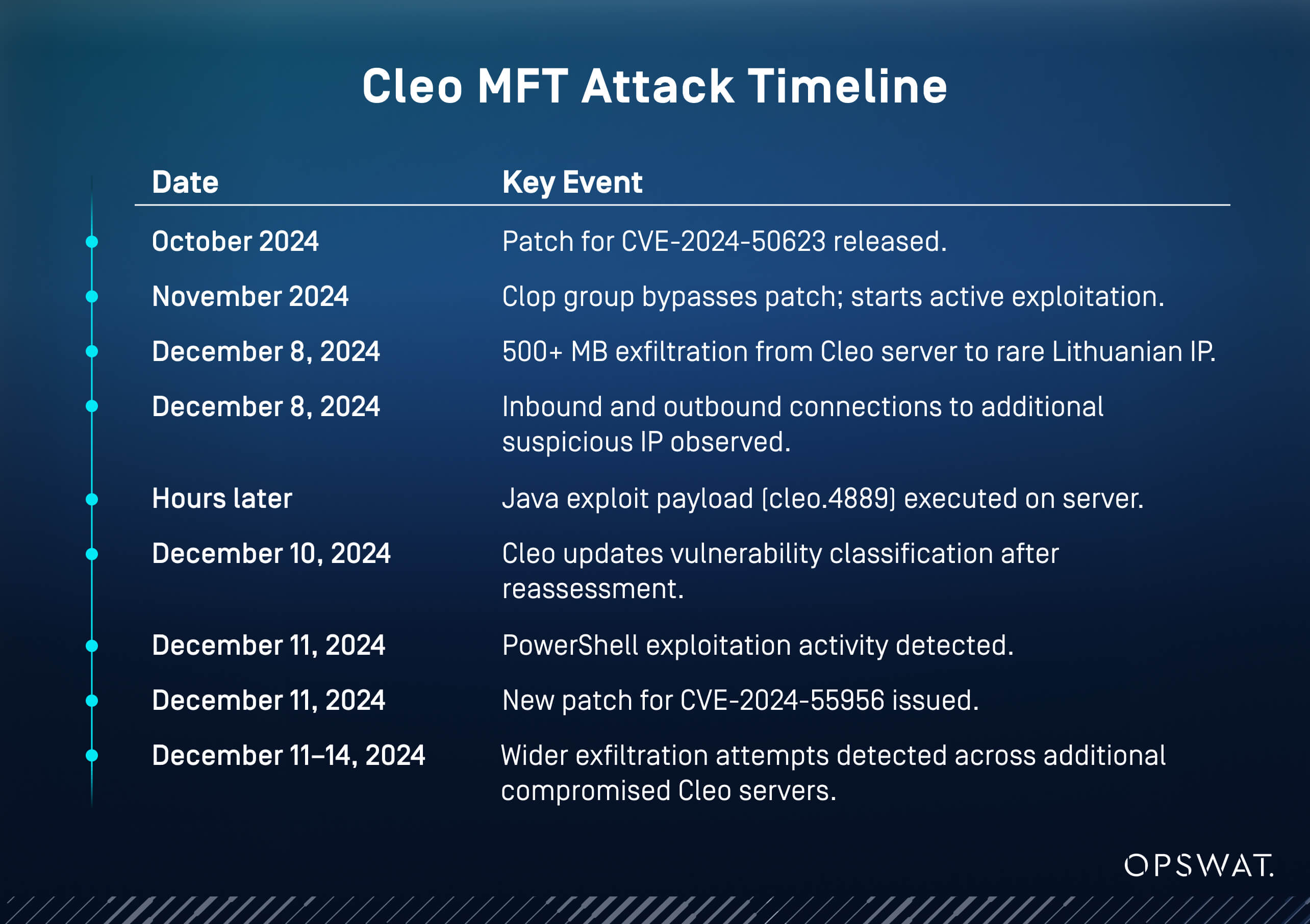

في ديسمبر 2024، كشف باحثون في مجال الأمن السيبراني عن ثغرة مقلقة في تنفيذ التعليمات البرمجية عن بُعد (RCE) في منتجات نقل الملفات المُدارة من Cleo، كما ورد لأول مرة في CSO Online.

وقد استغل المهاجمون هذا الخلل بشكل فعّال في البرية، متجاوزين حتى التصحيحات التي تم إصدارها مؤخرًا. على الرغم من التحديثات الأمنية الأولية لـ Cleo، إلا أن الجهات التخريبية تمكنت من مواصلة اختراق الأنظمة المحدثة، كاشفةً عن نقاط ضعف عميقة الجذور في معالجة الملفات الأساسية، والتحقق من صحة المدخلات، ومرونة النظام الأساسي.

هذا الحادث الأخير هو جزء من اتجاه مقلق: حلول نقل الملفات المُدارة أهدافًا رئيسية للهجمات الإلكترونية المتطورة. تمثل هذه المنصات، المسؤولة عن النقل الآمن للملفات التي تحتوي على بيانات حساسة للغاية عبر قنوات موثوقة، نقطة دخول جذابة للمهاجمين.

يمكن أن يؤدي الاختراق داخل بيئة نقل الملفات المُدارة (MFT ) إلى نتائج كارثية، بدءًا من تسرب البيانات النظامية والانتهاكات التنظيمية إلى التعطيل التشغيلي عبر قطاعات البنية التحتية الحيوية، وكلها يمكن أن تسبب ضررًا بالغًا للسمعة.

لمMFT Secure MFT اختيارياً في بيئات البنية التحتية الحيوية. يجب على المؤسسات أن تتجاوز حلول التصحيح التفاعلية ومضادات الفيروسات الفردية. وبدلاً من ذلك، يجب على المؤسسات اعتماد بنى أمنية استباقية ومتعددة الطبقات ومتقدمة مصممة خصيصاً للدفاع عن MFT ضد التهديدات الحديثة.

لم يعد ما يلي اليوم من أفضل الممارسات بل أصبح من الضروريات التشغيلية:

بناء المرونة

يجب على المؤسسات تنفيذ تدابير أمنية للتعافي بسرعة من الاختراقات أو الأعطال، وتقليل التأثير ووقت التعطل.

الحفاظ على الحوكمة المركزية

يعد التحكم المركزي في عمليات نقل الملفات ووصول المستخدم ومسارات التدقيق أمرًا ضروريًا للرؤية والامتثال.

فرض عمليات النقل المستندة إلى السياسة وقواعد الأمان

يجب أن تتبع عمليات نقل الملفات قواعد آلية ومحددة مسبقاً لمنع الأخطاء البشرية وضمان الاتساق.

تطبيق تدابير الوقاية من التهديدات متعددة الطبقات

لم تعد محركات مكافحة الفيروسات الأحادية خياراً آمناً، إذ أن محركات مكافحة الفيروسات المتعددة لديها فرصة أفضل بكثير لاكتشاف التهديدات الإلكترونية وتحييدها.

داخل اختراق كليو: كيف استغل المهاجمون نقاط ضعف MFT

في أواخر عام 2024، اكتشف باحثون أمنيون استغلالًا نشطًا لثغرة أمنية حرجة في تنفيذ التعليمات البرمجية عن بُعد في منتجات نقل الملفات المدارة من Cleo. حلول المتأثرة Cleo LexiCom و Cleo VLTrader و Cleo Harmony، وهي منتجات مستخدمة على نطاق واسع في بيئات المؤسسات.

Cleo LexiCom هو عميل MFT قائم على سطح المكتب للاتصال بشبكات التداول الرئيسية. ويوفر Cleo VLTrader إمكانات MFT على مستوى الخادم للمؤسسات متوسطة الحجم، بينما يهدف Cleo Harmony إلى تلبية احتياجات التكامل والنقل الآمن للملفات للمؤسسات الكبيرة.

حتى بعد إصدار تصحيح أمني أولي في أكتوبر 2024، استمر المهاجمون في استهداف أنظمة كليو بنجاح، مستغلين نقاط الضعف التي لم تتم معالجتها بالكامل، كما ذكرت دارك تريس في ديسمبر 2024.

حثت فرق الأمن المؤسسات على فصل الخوادم المتأثرة عن الإنترنت على الفور وتنفيذ تدابير تخفيف مؤقتة في انتظار إصلاح أكثر اكتمالاً.

تضمنت ثلاثة عناصر تقنية رئيسية في الهجوم

- استغلال ثغرة في تحميل الملفات لتحقيق عمليات كتابة ملفات غير مصرح بها

- إسقاط الملفات الضارة في مجلد "التشغيل التلقائي"، مما يؤدي إلى التنفيذ التلقائي

- الاستفادة من ميزة التشغيل التلقائي لنشر سلسلة حمولة تتضمن أرشيفات ZIP وملفات تكوين XML وأوامر PowerShell الخبيثة

كشفت تحقيقات المتابعة عن وجود دلائل على وجود تكتيكات متقدمة للمهاجمين، مثل استطلاع Active Directory، وحذف الملفات خلسة، ونشر باب خلفي مخصص بلغة جافا يُعرف باسم كليوباترا.

الآثار الفورية الملحوظة:

- تنفيذ التعليمات البرمجية عن بُعد على الخوادم الضعيفة

- الوصول غير المصرح به إلى بيانات الأعمال وبيانات العملاء الحساسة

- اختراق كامل للنظام مما يتيح الحركة الجانبية عبر بيئات الشبكة

وقد أوضح هذا الاختراق كيف يمكن أن يؤدي الفشل في القضاء التام على الثغرات القائمة على الملفات على الرغم من التصحيح المستمر إلى استغلال مستمر لأنظمة المؤسسة الحساسة.

لماذا أصبحت منصات MFT الآن أهدافًا رئيسية للهجمات الإلكترونية

اختراق Cleo ليس حادثًا منفردًا. على مدى السنوات العديدة الماضية، أصبحت أنظمة نقل الملفات المُدارة أهدافًا رئيسية لجهات التهديد المتطورة. وغالباً ما تكون الملفات الحساسة التي يتم تبادلها من خلال هذه المنصات مرتبطة بشكل كبير بالعمليات التجارية أو بيانات العملاء أو المعلومات الخاضعة للتنظيم، مما يجعل مكافأة الاختراق الناجح عالية للغاية.

تُظهر الحالات السابقة البارزة مثل MOVEit Transfer و Accellion File Transfer Appliance و Fortra GoAnywhere خروقات تُظهر نمطًا ثابتًا: تركز الجهات الفاعلة في مجال التهديد على تقنيات نقل الملفات كنقطة دخول استراتيجية إلى شبكات المؤسسات.

تؤكد حادثة Cleo أن حتى المؤسسات التي لديها أنظمة محدثة ومُصَحَّحة معرضة للخطر إذا لمحلول MFT مصممة وفقًا لمبادئ أمان متعددة الطبقات مدمجة.

لماذا تُعد منصات MFT أهدافًا عالية القيمة:

- غالبًا ما تتضمن البيانات الحساسة أثناء الحركة بيانات الاعتماد ومعلومات التعريف الشخصية والسجلات المالية والملكية الفكرية

- تؤدي العلاقات الموثوقة مع أصحاب المصلحة الداخليين والخارجيين إلى تضخيم التأثير المحتمل للانتهاكات

- يمكن أن يوفر اختراق عقدة نقل الملفات الموثوق بها نقاط دخول لاستغلال الشبكة على نطاق أوسع

من أجل الدفاع ضد التهديدات السيبرانية، يجب أن ينتقل أمن MFT من نموذج رد الفعل إلى بنية مرنة واستباقية. لا ينبغي التعامل مع الوقاية والكشف والاستجابة كمراحل منفصلة. بدلاً من ذلك، يجب دمجها في التصميم الأساسي لحل نقل الملفات المُدار نفسه.

تعكس الانتهاكات الأخيرة، بما في ذلك تلك التي تتعلق ببرنامج Cleo، نمطًا أوسع نطاقًا من المهاجمين الذين يستهدفون أدوات الموثوقة. كشفت حادثة Hertz عن هويات العملاء وأظهرت مخاطر ثغرات نقل الملفات من طرف ثالث. وهي توضح ما يمكن أن يحدث عندما تعتمد المؤسسات على حلول خارجية حلول أمن متواصل ومتعدد الطبقات. يمكن أن يؤدي هذا الإهمال إلى تعرض المؤسسات لانتهاكات خطيرة للبيانات ومخاطر تضر بسمعتها.

بناء دفاعات مرنة لنقل الملفات باستخدام MetaDefender Managed File Transfer MFT)

يبرز استغلال Cleo الحاجة إلىحلول MFT حلول لا تعتمد فقط على التصحيحات، بل يتم بناؤها من الأساس باستخدام ضوابط أمان متعددة الطبقات. تم تصميم MetaDefender Managed File Transfer MFT) للبيئات التي تضع الأمان في المقام الأول، حيث يعد التحكم في النقل القائم على السياسات، والوقاية من التهديدات متعددة الطبقات، والحوكمة المركزية، والعزل الصارم للمناطق أمورًا أساسية.

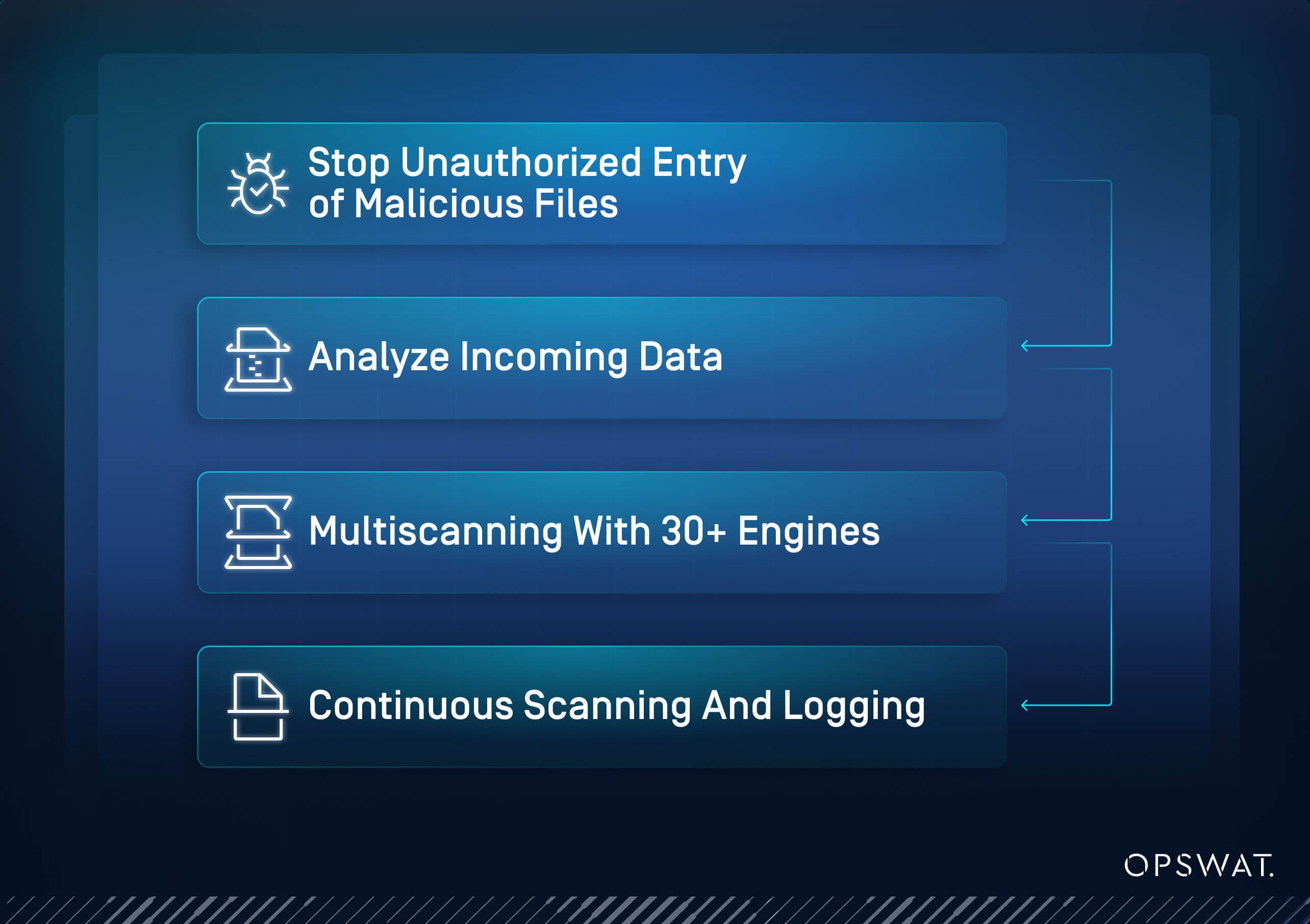

تتصدى العديد من إمكانيات MetaDefender Managed File Transfer MFT) بشكل مباشر لنقاط الضعف التي كشفت عنها اختراق Cleo:

1. منع الاستغلال الأولي

يعد تأمين نقاط الاتصال الأولى أمرًا بالغ الأهمية. يعزز MetaDefender Managed File Transfer MFT) ضوابط الوصول لمنع الدخول غير المصرح به قبل أن يتمكن المهاجمون من تحميل ملفات ضارة أو الحصول على موطئ قدم في الشبكة.

- التحكمSecure : يقصر الوصول إلى MetaDefender Managed File Transfer MFT) على الشبكات الداخلية الموثوقة أو الشبكات المؤمنة بواسطة VPN. وهذا يمنع التعرض المباشر للمهاجمين الخارجيين الذين يحاولون تحميل حمولات ضارة.

- المصادقة متعددة العوامل (MFA): يفرض طبقة إضافية من التحقق من المستخدم. حتى في حالة سرقة بيانات الاعتماد، لا يمكن للمهاجمين الوصول غير المصرح به بسهولة.

- عناصر التحكم في الوصول المستندة إلى الدور مع موافقات المشرف: يطبق أذونات تفصيلية للمستخدمين وعمليات سير العمل. حتى المستخدمون الذين تمت مصادقتهم يجب أن يحصلوا على موافقة المشرف على إجراءات التحميل والتنزيل المهمة.

2. الكشف عن انتحال الملفات والعناصر المخفية

يمنع إيقاف الملفات الضارة عند البوابة الهجمات من التقدم داخل النظام. يقوم MetaDefender Managed File Transfer MFT) بتحليل البيانات الواردة بدقة قبل أن يتم تنشيط أي محتوى ضار.

- خط أنابيب الفحص العميق للملفات: يحدد الملفات المتخفية تحت امتدادات زائفة ويحظرها. يتم اكتشاف أرشيفات ZIP أو ملفات XML الخبيثة عند نقطة التحميل.

- الكشف عن بلد المنشأ: فحص الملفات الواردة حسب الموقع الجغرافي. يمكن حظر الملفات القادمة من مناطق محظورة أو عالية الخطورة تلقائياً.

- استخراج الأرشيف ومسح المحتوى: فك ضغط الملفات المضغوطة بالكامل قبل نقلها. يكشف هذا عن البرمجيات الخبيثة المخفية داخل الأرشيفات المتداخلة، مثل ثغرات PowerShell. تعرف على المزيد حول الملفات المؤرشفة والتهديد الذي تشكله هنا.

3. الوقاية المتقدمة من التهديدات

من الضروري تجاوز المسح الثابت للدفاع ضد التهديدات المتقدمة والمجهولة. يستخدم MetaDefender Managed File Transfer MFT) مسحًا متعدد المحركات ويحيد المخاطر على مستوى المحتوى.

- Metascan™ Multiscanning مع أكثر من 30 محركاً: يفحص كل ملف في نفس الوقت باستخدام محركات متعددة لمكافحة الفيروسات والكشف عن التهديدات. يتم حظر البرمجيات الخبيثة والملفات الشبيهة بملفات الويبشل قبل تنفيذها. تعرف على المزيد حول Multiscanning هنا.

- Deep CDR™ (نزع المحتوى وإعادة بنائه): يعيد بناء الملفات عن طريق إزالة العناصر النشطة أو القابلة للتنفيذ. يتم تسليم إصدارات نظيفة وآمنة من الملفات بينما يتم تحييد التهديدات المخفية. تعرف على كيفية قيامDeep CDR بإعادة إنشاء الملفات هنا.

- File-Based Vulnerability Assessment: يحلل الملفات بحثاً عن الثغرات المعروفة التي يمكن استغلالها لاحقاً. هذا يكتشف أنواع المستندات المسلحة قبل وقت التشغيل.

4. المرونة والكشف المبكر

تضمن المراقبة المستمرة والكشف السريع اكتشاف أي محاولات اختراق في وقت مبكر، مما يقلل من تأثيرها. يقوم MetaDefender Managed File Transfer MFT) بالتحقق المستمر من سلامة النظام وتسجيل كل حدث مهم.

- التحليل Adaptive للتهديدات ووضع الحماية: يقوم بتنفيذ وتحليل سلوك الملفات في بيئة خاضعة للرقابة. يتم الإبلاغ عن الإجراءات المشبوهة مثل تنفيذ التشغيل التلقائي أو الاتصالات الصادرة غير المصرح بها في وقت مبكر. المزيد عن هذا التحليل القائم على الذكاء الاصطناعي هنا.

- التحقق من صحة المجموع الاختباري: يراقب باستمرار سلامة ملفات النظام وأدلة التطبيقات. يتم تشغيل التنبيهات في حالة حدوث تعديلات غير مصرح بها.

منع التفشي: يقوم برنامج Metascan™ Multiscanning بتحليل الملفات المخزنة باستمرار باستخدام أحدث قاعدة بيانات لمعلومات التهديدات لاكتشاف البرمجيات الخبيثة في يوم الصفر ومنع تفشيها. - تسجيل التدقيق وتكامل SIEM: تسجيل جميع أنشطة الملفات بشكل شامل. تمكين التتبع السريع للاختراقات والتحقيق الجنائي وإعداد التقارير التنظيمية.

من خلال دمج الوقاية والكشف والمرونة في كل طبقة، كان بإمكان MetaDefender Managed File Transfer MFT) إيقاف استغلال Cleo في مراحل متعددة، قبل أن تصل الحمولات الضارة إلى مرحلة التنفيذ.

لم يعد Secure MFT Secure اختياريًا بعد الآن

تُعد حادثة Cleo تذكيرًا صارخًا بأن منصات نقل الملفات المُدارة تقع في قلب تدفق البيانات المؤسسية ويجب التعامل معها كجزء من المحيط الأمني. يمكن أن يؤدي الاختراق في هذه الطبقة إلى كشف كميات هائلة من البيانات الحساسة، وتعطيل العمليات الحيوية، والإضرار بالثقة عبر سلاسل التوريد بأكملها.

لا يمكن للمؤسسات أن تنظر إلى أمان MFT كفكرة ثانوية. فقد ولّت أيام الاعتماد على التصحيح فقط. تُظهر الجهات التخريبية الآن القدرة على استغلال نقاط الضعف الطفيفة في معالجة الملفات وأذونات التحميل ومعالجة المحتوى بتأثير مدمر.

يوفر MetaDefender Managed File Transfer MFT) بنية لا تعتمد على الثقة، وفحصًا عميقًا للمحتوى، ومنعًا متعدد الطبقات للتهديدات التي كان من الممكن أن تعطل استغلال Cleo في مراحل متعددة.

باختصار، سيوفر MetaDefender Managed File Transfer MFT) ما يلي:

- حظر محاولات التحميل الأولية غير المصرح بها

- منع التنفيذ التلقائي للحمولات الضارة عبر مشغلات التشغيل التلقائي

- تنبيه المسؤولين في وقت مبكر من خلال المراقبة الاستباقية والتسجيل

من خلال الجمع بين التحكم في نقل الملفات القائم على السياسات، والوقاية من التهديدات متعددة الطبقات، والحوكمة المركزية، والعزل الصارم للمناطق، يوفر MetaDefender Managed File Transfer MFT) بيئة محصنة لتبادل الملفات بشكل آمن. لم يعد هذا المستوى من المرونة اختياريًا للشركات ومقدمي البنية التحتية الحيوية. إنه أساسي لحماية بيانات المؤسسة من التهديدات المتطورة.