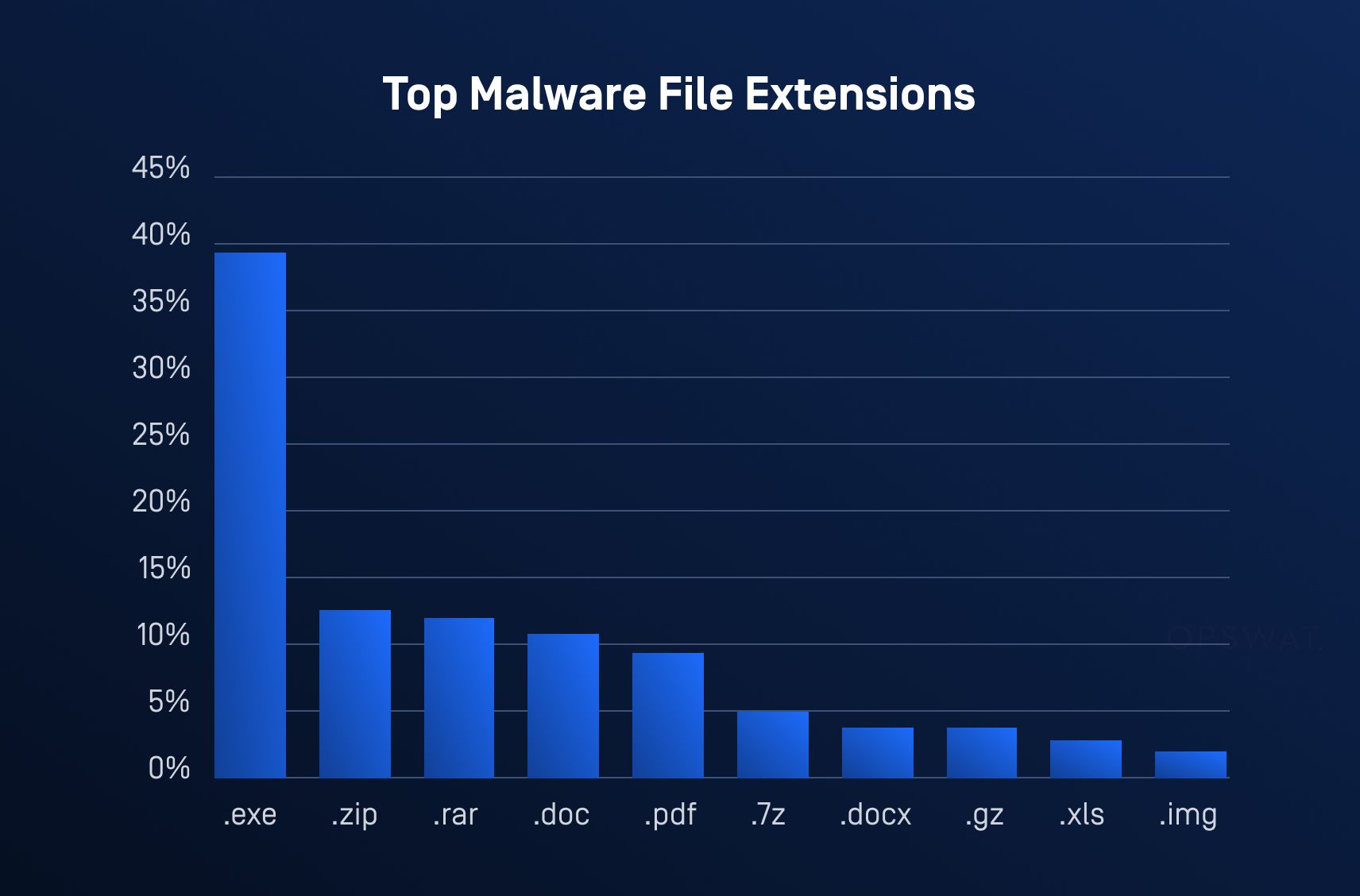

أصبحت تنسيقات ملفات الأرشيف مثل ZIP و RAR من أكثر أدوات شيوعًا أدوات البرامج الضارة أدوات توفر للمجرمين الإلكترونيين طريقة موثوقة وفعالة لتوزيع الحمولات الضارة. وفقًا لبحث حول التهديدات أجرته HP Wolf Security، في الربع الثاني من عام 2024 وحده، شكلت ملفات الأرشيف 39٪ من جميع طرق توزيع البرامج الضارة، مما يجعلها الخيار الأول للمهاجمين. من خلال تضمين نصوص برمجية ضارة أو ملفات قابلة للتنفيذ أو محتوى تصيد احتيالي في أرشيفات تبدو غير ضارة، يستغل المتسللون الثقة والألفة المرتبطة بهذه التنسيقات.

تسمح التقنيات المتطورة مثل الاستفادة من البنية المعيارية لصيغة ZIP، والتلاعب برؤوس الملفات، وتوصيل ملفات الأرشيفات بتسلسلها للمهاجمين بتجاوز أنظمة الكشف وتنفيذ حمولاتهم دون أن يتم اكتشافها. إن اعتماد هذه التنسيقات على نطاق واسع، إلى جانب قدرتها على التهرب من التدابير الأمنية التقليدية، يؤكد على دورها كتهديد كبير ومتطور. في هذه المدونة، سنناقش الآليات التقنية الكامنة وراء تقنيات الهجوم هذه، ونحلل فعاليتها، ونقدم خطوات عملية لاكتشاف هذه التهديدات القائمة على الأرشيفات ومنعها.

السيناريو 1 - أرشفة تسلسل ملفات الأرشيف

تكمن براعة تسلسل ملفات الأرشيف المراوغة في قدرتها على دمج ملفات أرشيف متعددة بذكاء بطريقة تتجاوز طرق أو قيود الكشف التقليدية، مع الحفاظ على وظائف البيانات وإمكانية الوصول إليها. وغالبًا ما يتم استخدام هذه التقنية في سيناريوهات مبتكرة أو غير تقليدية، مثل التحايل على حدود حجم الملفات، أو تشويش المحتوى، أو تحسين تخزين البيانات بطرق فريدة.

تنبع فعالية هذه التكتيكات التحايلية من الاختلافات في سلوكيات أدوات تحليل ZIP المختلفة أدوات التعامل مع الملفات المتسلسلة:

- 7-Zip: يقوم بتحليل أرشيف ZIP الأول فقط، والذي قد يكون حميدًا، مما قد يؤدي إلى التغاضي عن الحمولة الخبيثة المضمنة في الأرشيفات اللاحقة.

- WinRAR: يعالج ويعرض الجزء الأخير فقط من تراكيب ZIP.

- مستكشف ملفات ويندوز: قد يفشل في فتح الملف المتسلسل بالكامل. ومع ذلك، إذا تمت إعادة تسمية الملف بامتداد .RAR، فقد يؤدي ذلك إلى عرض أرشيف ZIP الثاني فقط، مع حذف الأول.

يمكّن هذا التناقض في معالجة ملفات ZIP المتسلسلة المهاجمين من التهرب من آليات الكشف عن طريق تضمين حمولات خبيثة داخل أجزاء من الأرشيف لا تستطيع بعض محللات ZIP الوصول إليها أو غير مصممة للوصول إليها.

السيناريو 2 - ملفات الأرشيف المضللة

مايكروسوفت أوفيس كأرشيف

عندما يفكر معظم الناس في الأرشيفات، فإنهم يفكرون على الفور في ملفات ZIP أو RAR أو ربما ملفات TAR. وعلى الرغم من أن هذه تنسيقات أرشيف شائعة بالفعل، إلا أنها لا تمثل سوى جزء بسيط من الاحتمالات. فالعديد من تنسيقات الملفات الحديثة تستفيد من هياكل الأرشيف في تطبيقاتها الأساسية، وغالبًا ما يكون ذلك بطرق غير واضحة على الفور.

على سبيل المثال، تستخدم ملفات Microsoft Office 2007 (.docx و .xlsx و .pptx) هياكل الأرشيف. يستغل المهاجمون هذا الأمر عن طريق صياغة ملفات .pptx التي تبدو وكأنها عروض تقديمية قياسية لبرنامج PowerPoint ولكنها في الأساس عبارة عن أرشيفات ZIP (تبدأ بالتوقيع 50 4B 03 04). يقوم المهاجم بتضمين حمولة خبيثة متخفية كملف XML شرعي أو صورة مضمنة داخل الأرشيف.

أدوات تفوت أدوات الأمان هذا التهديد لأنها تعامل الملف على أنه ملف .pptx استنادًا إلى امتداده وبنيته، بدلاً من تحليل أرشيف ZIP الأساسي. في حين أن أدوات WinRAR أو 7-Zip يمكنها الكشف عن محتويات الملف، فإن الماسحات الضوئية الآلية تركز على نوع الملف، متجاهلة الحمولة الخفية.

يمكن للمهاجمين التهرب من الكشف عن طريق تغيير البنية الداخلية لأرشيف ZIP، مثل استخدام أسماء ملفات غير قياسية أو إخفاء الحمولة في مواقع غامضة. ويستفيد هذا التكتيك من مرونة ZIP، مما يسمح له بتعريف أنواع ملفات مخصصة مثل .pptx مع الاحتفاظ بنفس التوقيع.

DWF كملف ZIP

هيكل ملف ZIP هو تنسيق شائع الاستخدام تستفيد منه بعض أنواع الملفات لإنشاء تنسيقات فريدة، حيث تدمج جزءًا من رأس ملف ZIP في تصميمها. على سبيل المثال، يحتوي ملف DWF القياسي على رأس (28 44 57 46 20 56 30 36 2e 30 30 29) متبوعًا بتوقيع ملف ZIP [50 4B 03 04) يجمع كلاهما في بنية ملف واحد. عادةً ما تقوم أدوات الأمان أدوات 7-Zip باستخراج ملفات ZIP من خلال التعرف على رأس الملف على أنه [50 4B 03 04). ومع ذلك، في حالة ملف DWF، أدوات هذه أدوات على أنه ملف غير مؤرشف ولا تحاول استخراج محتوياته.

يستغل المهاجمون هذا السلوك عن طريق إنشاء ملفات ضارة تبدأ برأس غير ZIP (مثل رأس DWF) متبوعًا بتوقيع ZIP وحمولة مخفية. عندما يتم فتح مثل هذا الملف في عارض DWF، يعالجه البرنامج كوثيقة شرعية، متجاهلاً البيانات ZIP الملحقة وتاركاً الحمولة غير نشطة. ومع ذلك، إذا تمت معالجة نفس الملف بواسطة أداة استخراج الأرشيف، فإن الأداة تتعرف على توقيع ZIP وتستخرج الحمولة وتنفذها. أدوات العديد أدوات الفحص الأمني والاستخراج في اكتشاف مثل هذه الأرشيفات المقنعة لأنها تعتمد على الرأس الأولي للملف لتحديد تنسيقه.

هذه التقنية فعالة للغاية لأنها تستغل قيودًا متأصلة في كيفية أدوات العديد أدوات لرؤوس الملفات. قد تسمح أدوات الأمان أدوات لا تجري فحوصات عميقة أو مسحًا يتجاوز الرأس الأولي للأرشيف الضار بالمرور عبر الدفاعات دون أن يتم اكتشافه.

استخراج الأرشيفات وفحصها بشكل متكرر باستخدام منصة OPSWAT MetaDefender

تعتمد بيئات المؤسسات الحديثة على مجموعة متنوعة من أدوات— مثل برامج مكافحة الفيروسات وجدران الحماية وأنظمة EDR (الكشف عن النقاط النهائية والاستجابة لها) — للكشف عن البرامج الضارة ومنعها من الإضرار ببنية التحتية الحيوية. ومع ذلك، غالبًا ما تعاني هذه الإجراءات الوقائية من نقاط ضعف يستغلها مسببو التهديدات بانتظام. لتحديد هذه التكتيكات المراوغة ومواجهتها بفعالية، دعونا نلقي نظرة فاحصة على كيفية قيامMetaDefender OPSWAT MetaDefender بتكوين محركاتها الأساسية بمرونة، بما في ذلك Metascan™ Multiscanning وArchive Extraction وDeep CDR™ لتأمين أنظمتك.

الكشف عن التهديدات في السيناريو 1 باستخدام استخراج الأرشيف القياسي

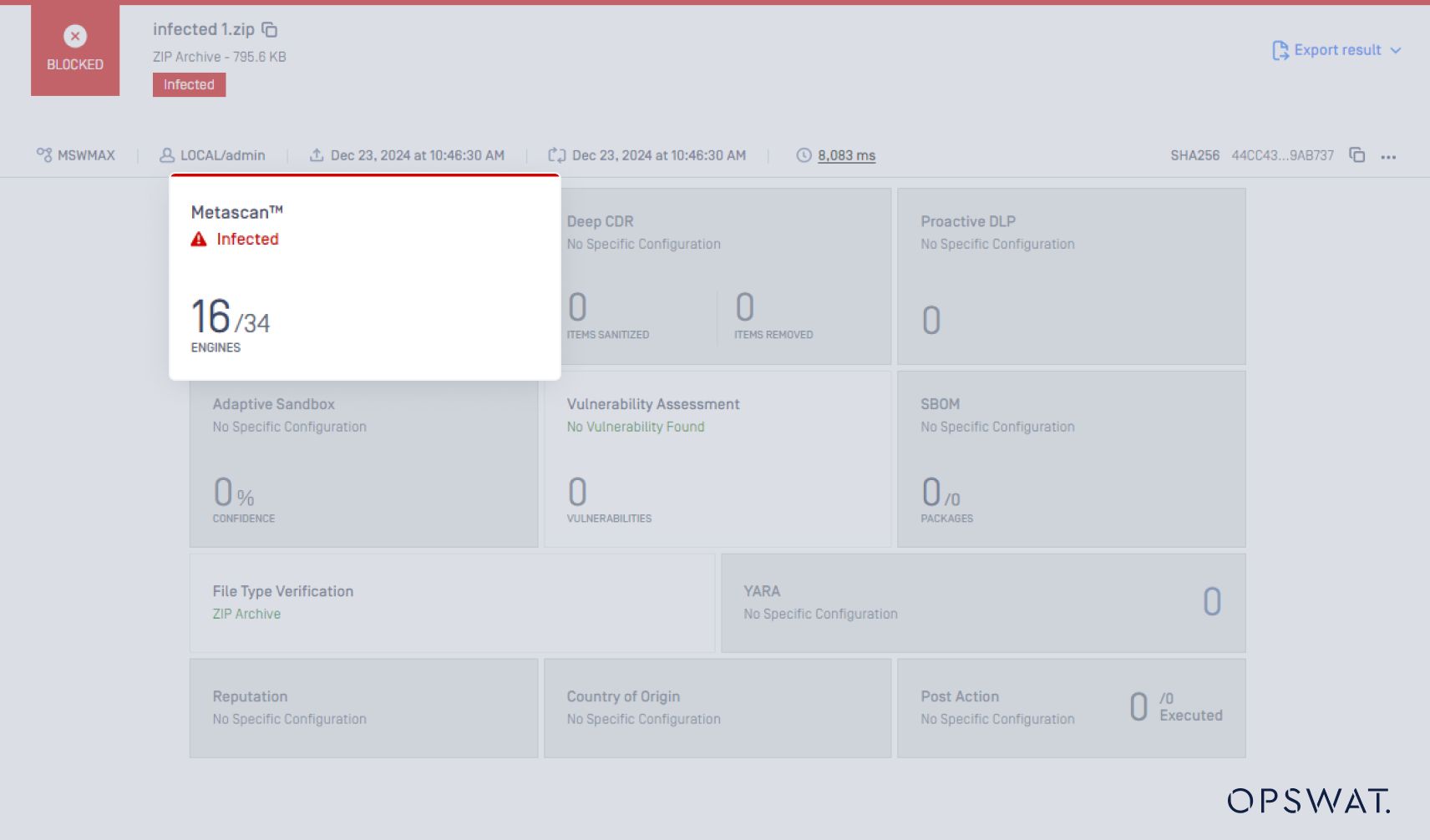

لإثبات تقنية هجوم تسلسل الأرشيف، نقوم أولاً بإرسال ملف ZIP كأرشيف عادي ونسمح لمحركات مكافحة الفيروسات (AV) بالتعامل مع استخراج ZIP وفحص البرمجيات الخبيثة. تمكن 16 محركاً فقط من أصل 34 محركاً من محركات AV من اكتشاف البرمجيات الخبيثة.

بعد ذلك، نضيف طبقة واحدة من التعقيد إلى ملف الأرشيف العادي.

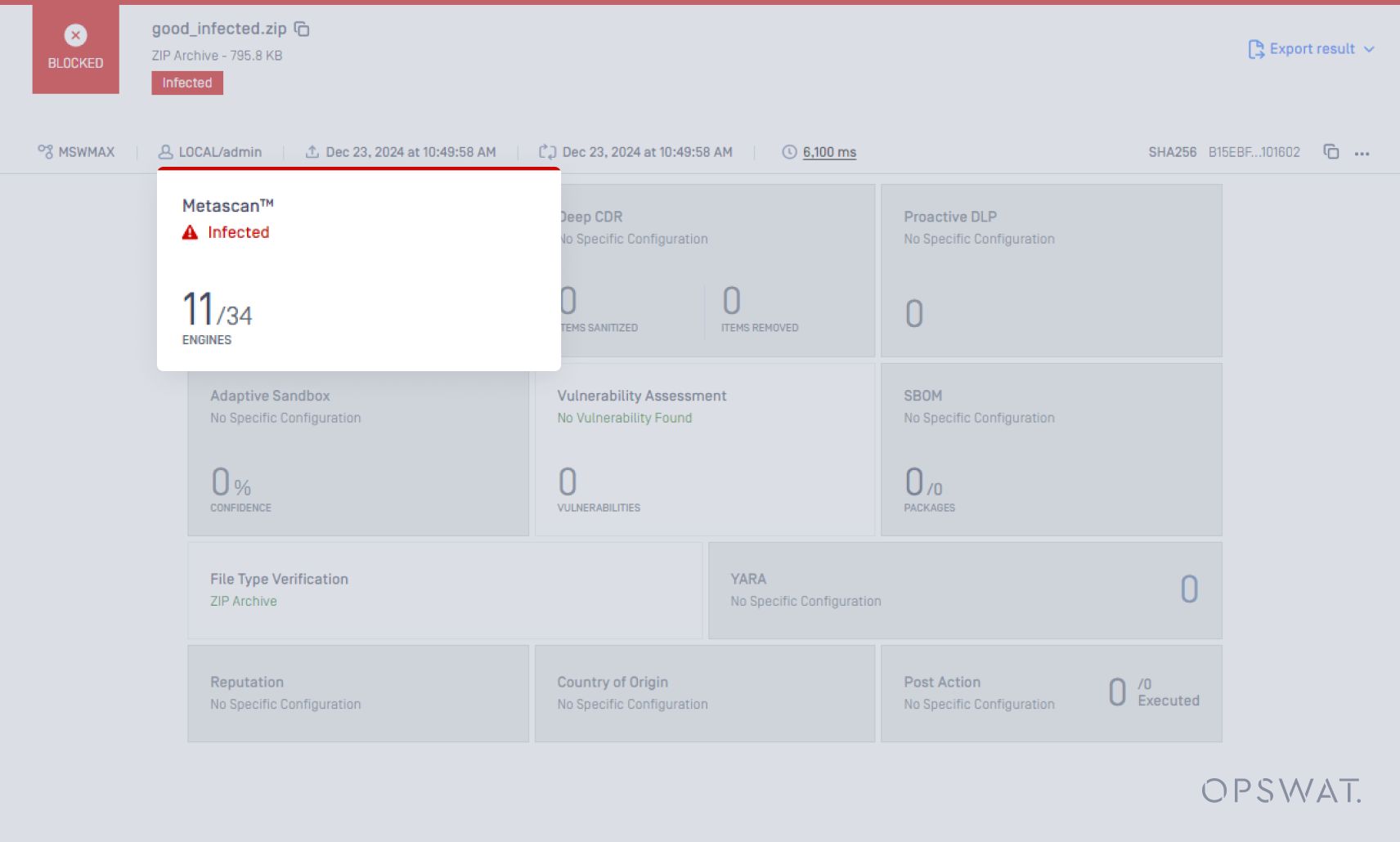

لم يكتشف البرمجية الخبيثة سوى 11 محركاً من أصل 34 محركاً من محركات AV. يتعامل Metascan مع هذه الحالة بفعالية.

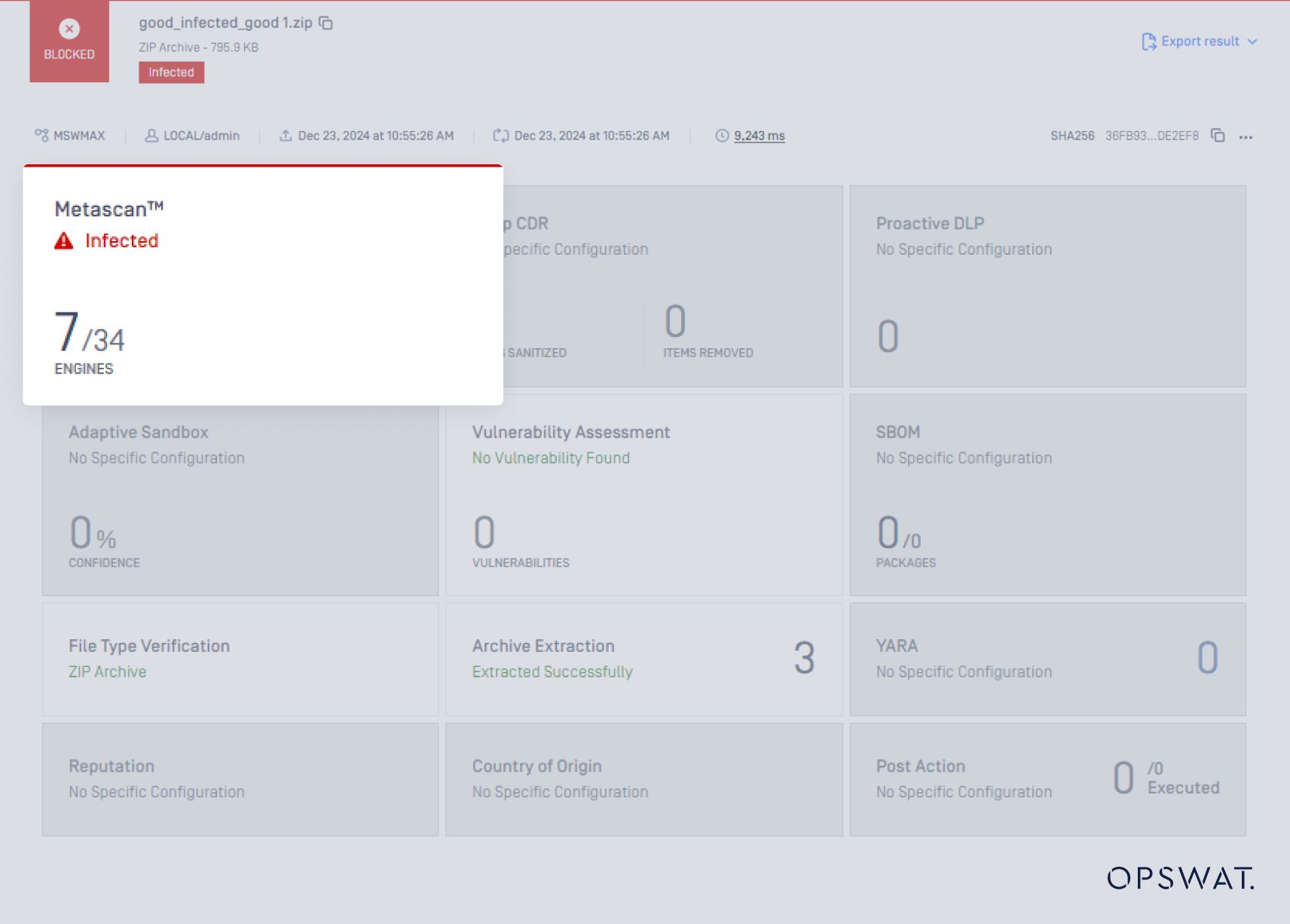

وأخيراً، نضيف طبقة أخرى إلى ملف ZIP العادي.

هذه المرة، لم يكتشف البرمجية الخبيثة سوى 7 محركات من أصل 34 محركًا من محركات مكافحة الفيروسات التي اكتشفتها سابقًا، وفشلت الآن المحركات الأربعة التي اكتشفتها سابقًا في اكتشافها.

اختبرناه أيضًا باستخدام أداة خارجية لاستخراج الأرشيف. إلا أن الأداة تتحقق فقط من الجزأين الأول والأخير من ملف الأرشيف، ولا يوجد القسم الأوسط حيث يتم تخزين ملف البرمجيات الخبيثة.

الكشف عن تهديدات السيناريو 1 باستخدام محرك استخراج أرشيف OPSWAT

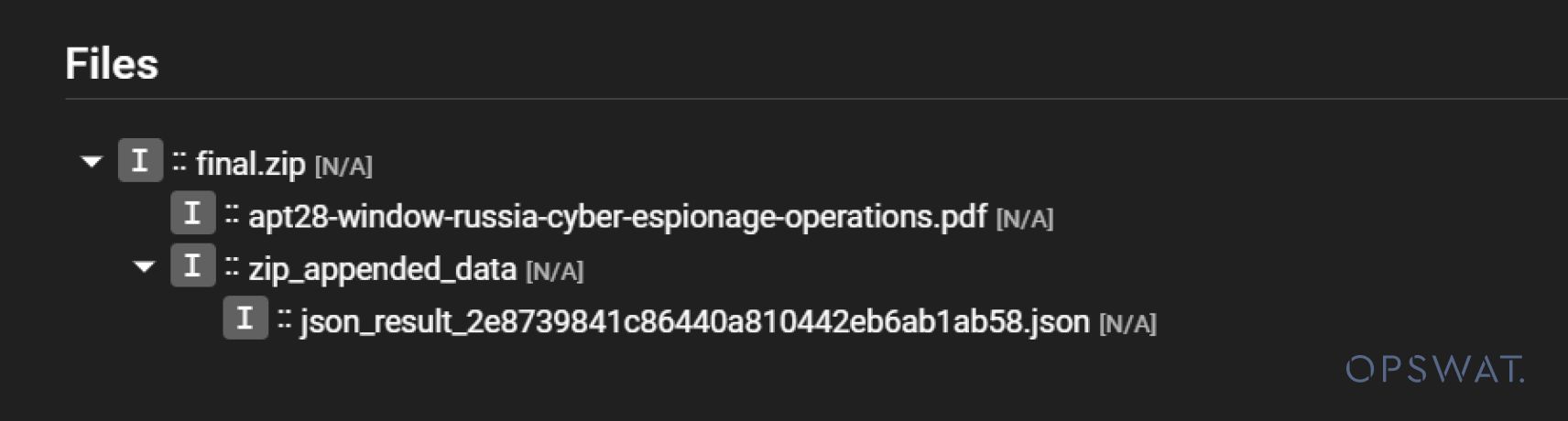

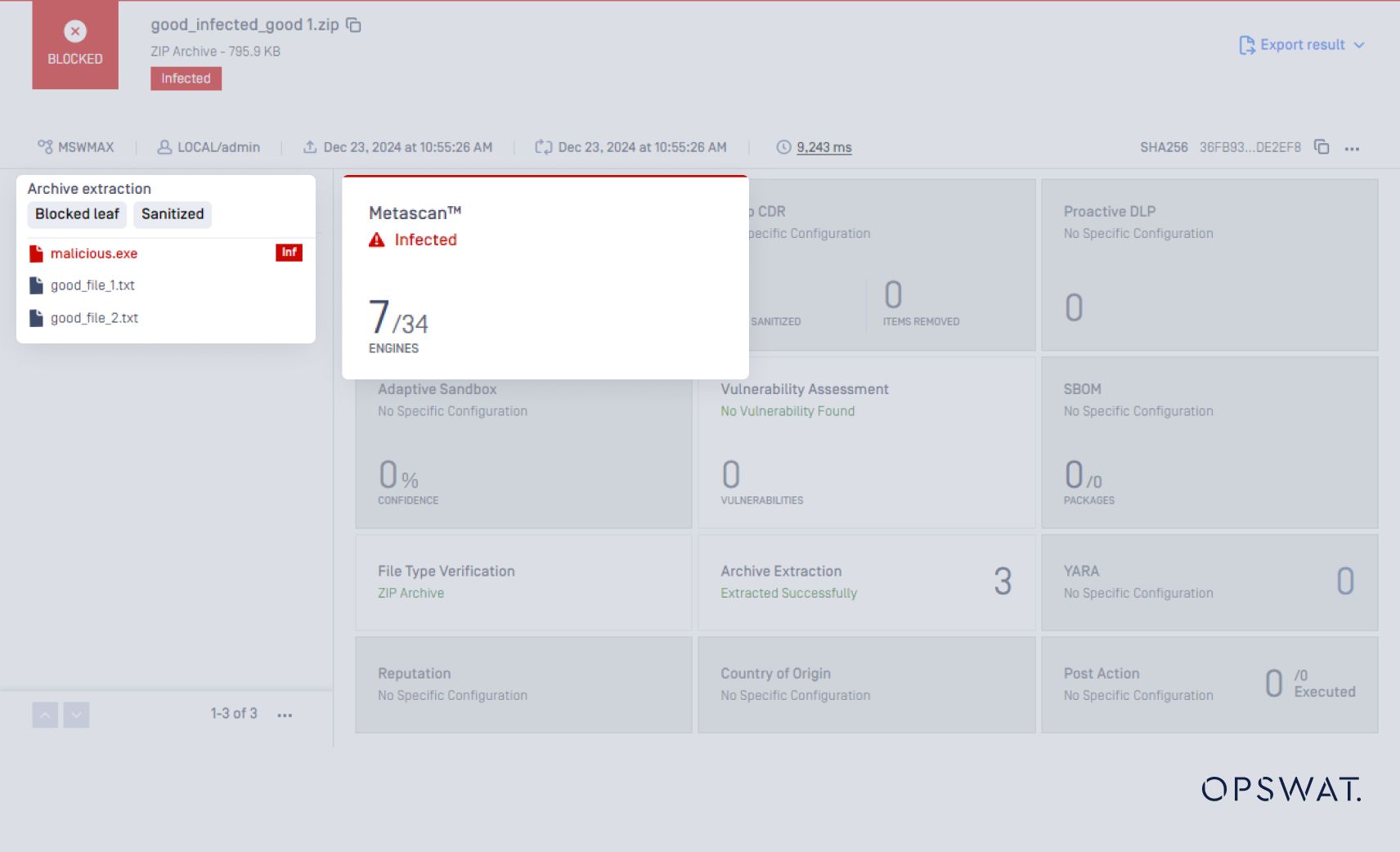

يقوم محرك استخراج الأرشيف باستخراج ملف ZIP بالكامل، مما يمكّن محركات AV من فحص الملفات المتداخلة.

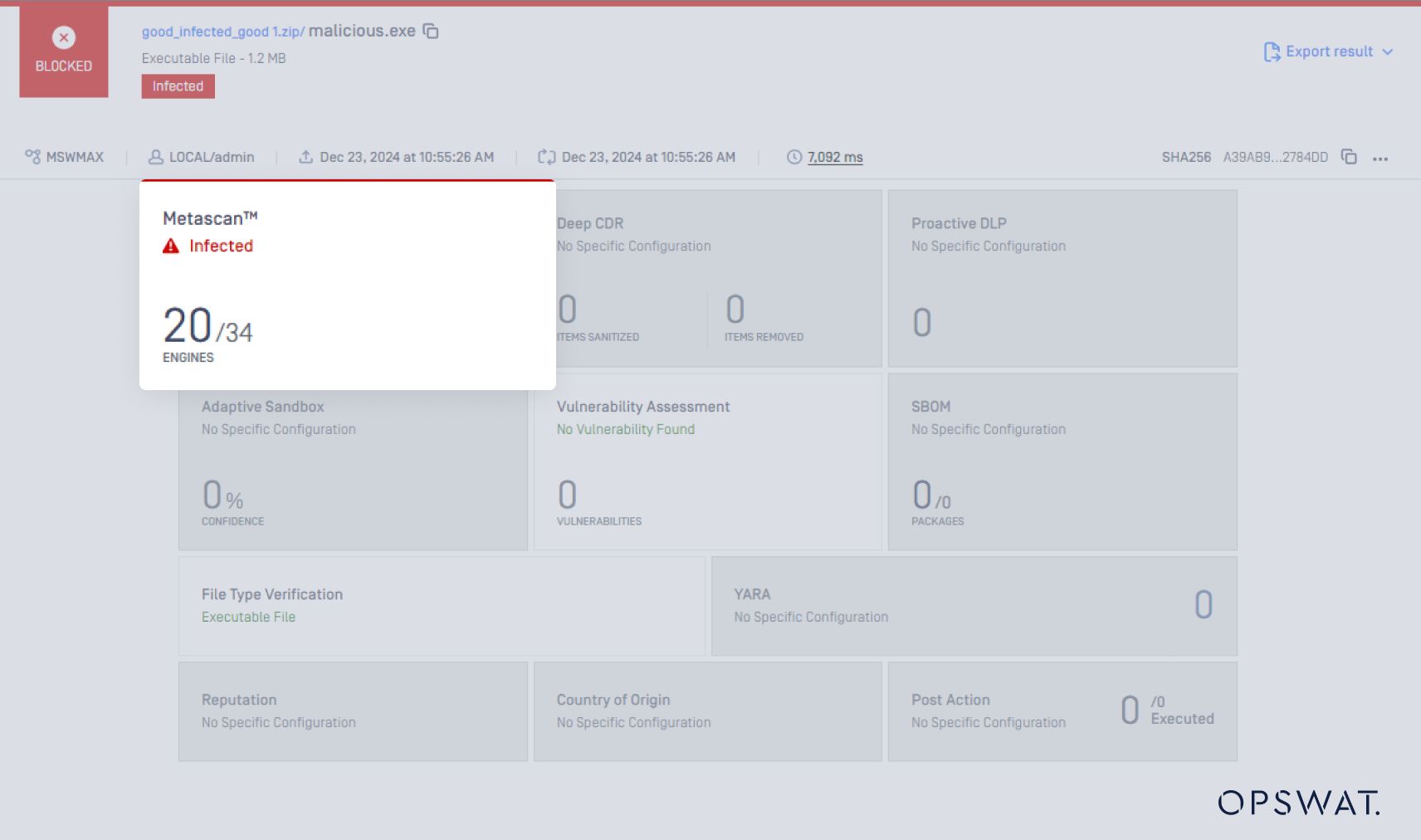

تظهر نتيجة الفحص لهذه الملفات المتداخلة أدناه:

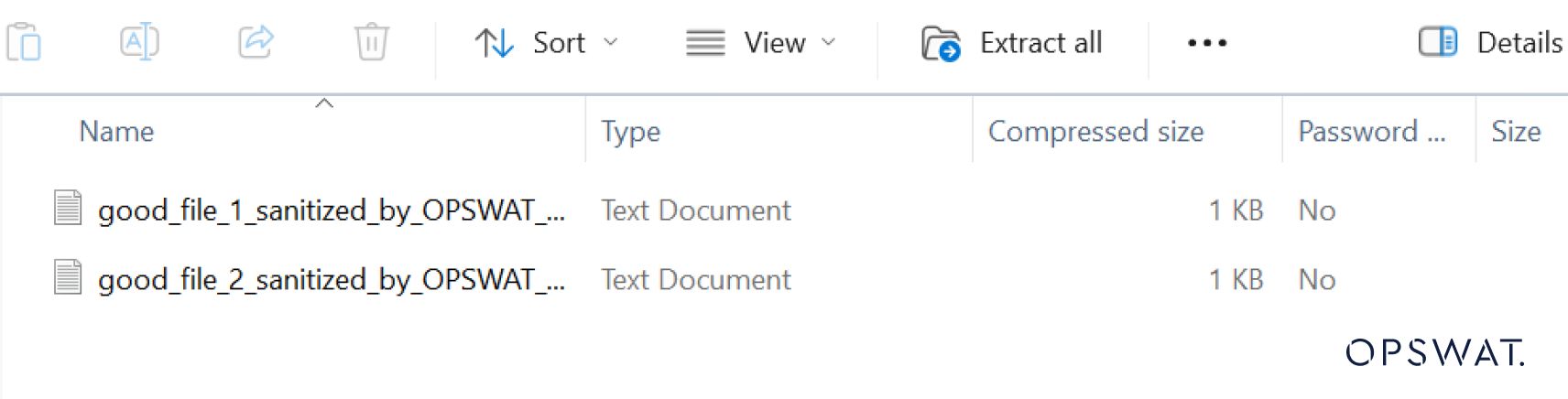

بالإضافة إلى ذلك، عندما يتم تمكين Deep CDR فإنه ينشئ ملفًا جديدًا بدون المحتوى الخبيث، كما هو موضح أدناه:

الكشف عن تهديدات السيناريو 2 بدون محرك استخراج الأرشيف

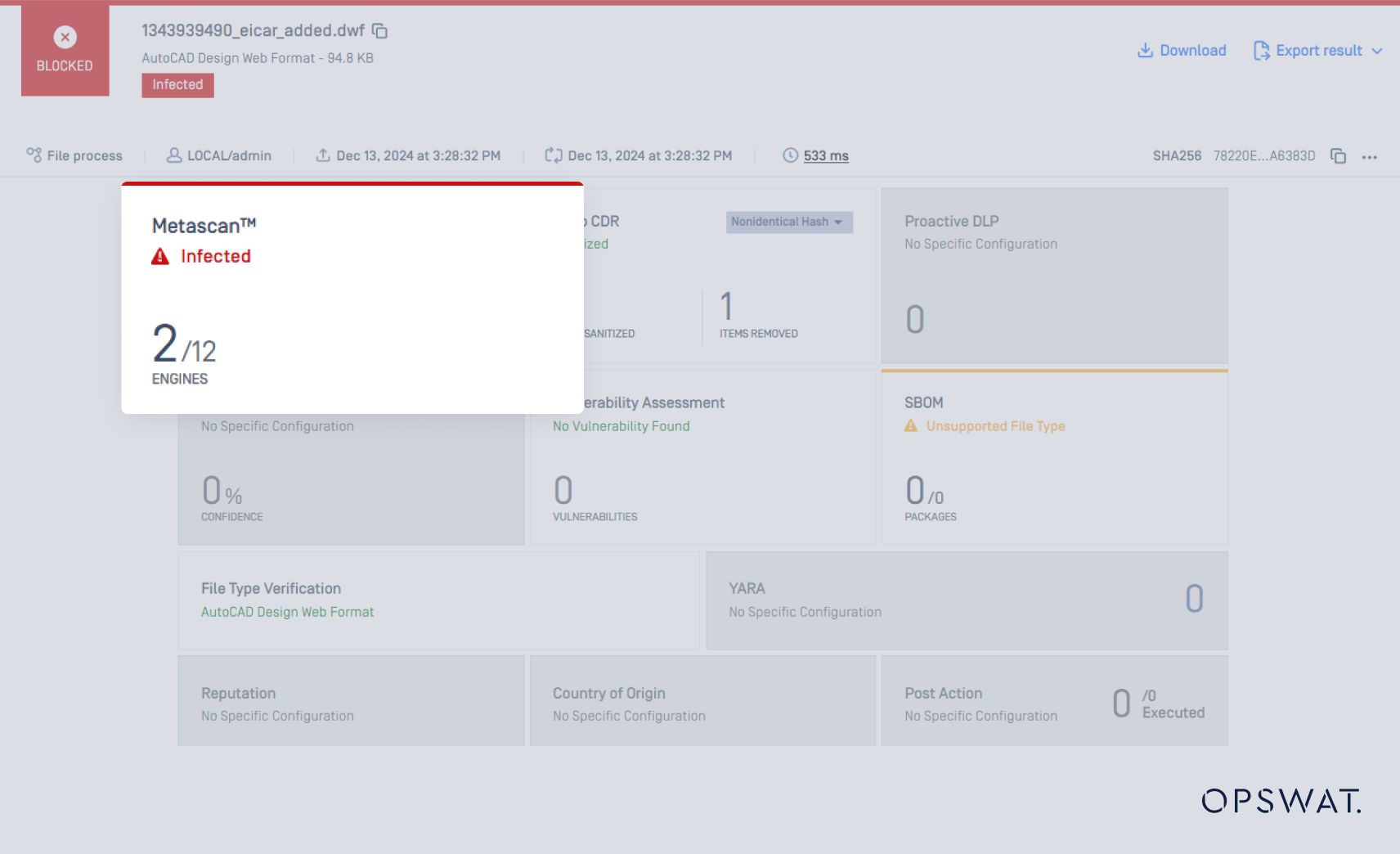

نقوم أولاً بتحميل ملف يستفيد من التقنيات المستخدمة في السيناريو 2 إلى MetaDefender Core. يتم فحص الملف باستخدام Metascan بحثًا عن البرمجيات الخبيثة المحتملة. النتائج كالتالي:

يمكن لمحركين فقط من أصل 12 محركًا من محركات مكافحة الفيروسات الشائعة في Metascan اكتشاف البرمجيات الخبيثة. وهذا يعني أن عددًا كبيرًا من المؤسسات قد يكون عرضة للهجمات التي تستغل تعقيدات تنسيق الأرشيف هذه.

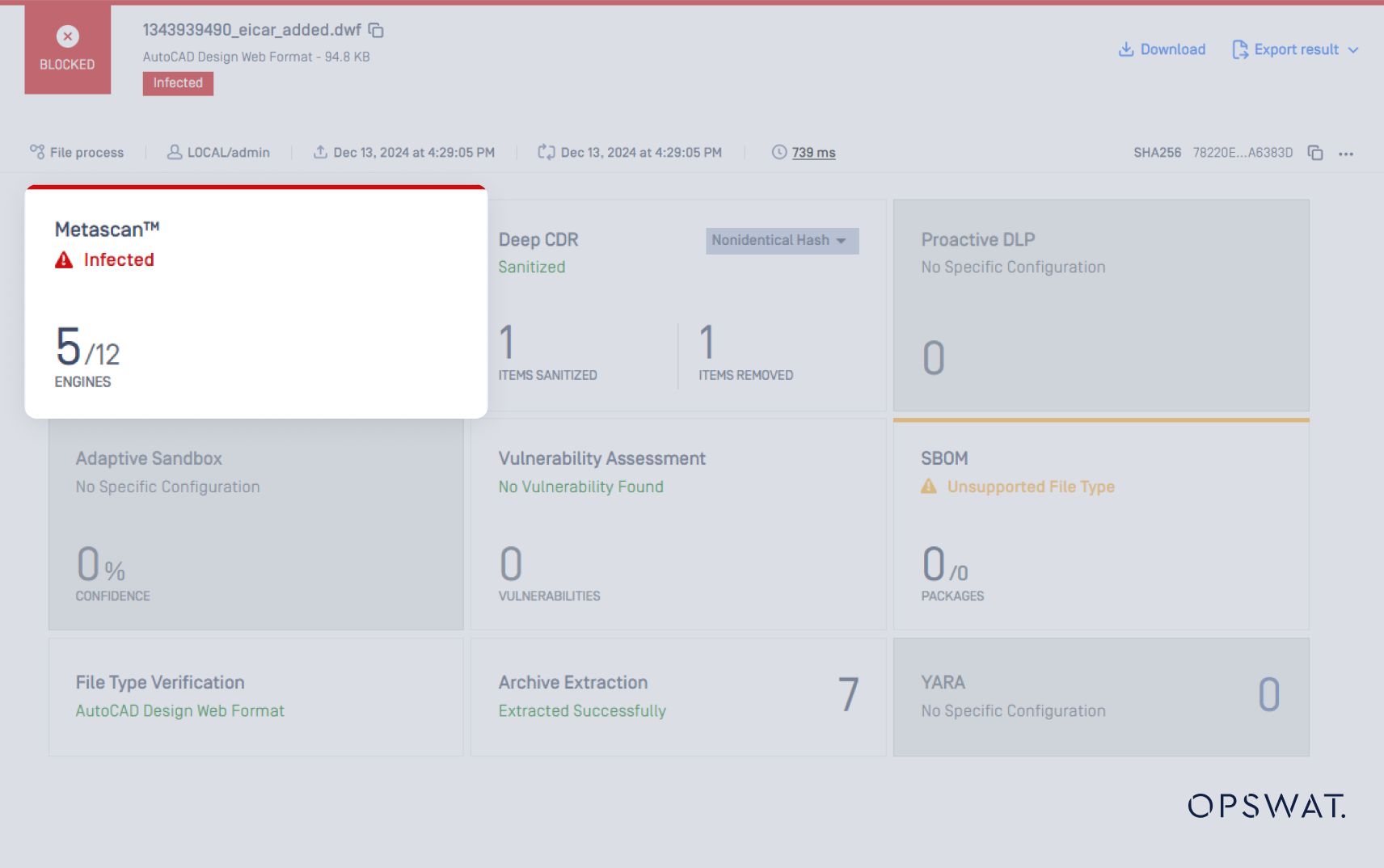

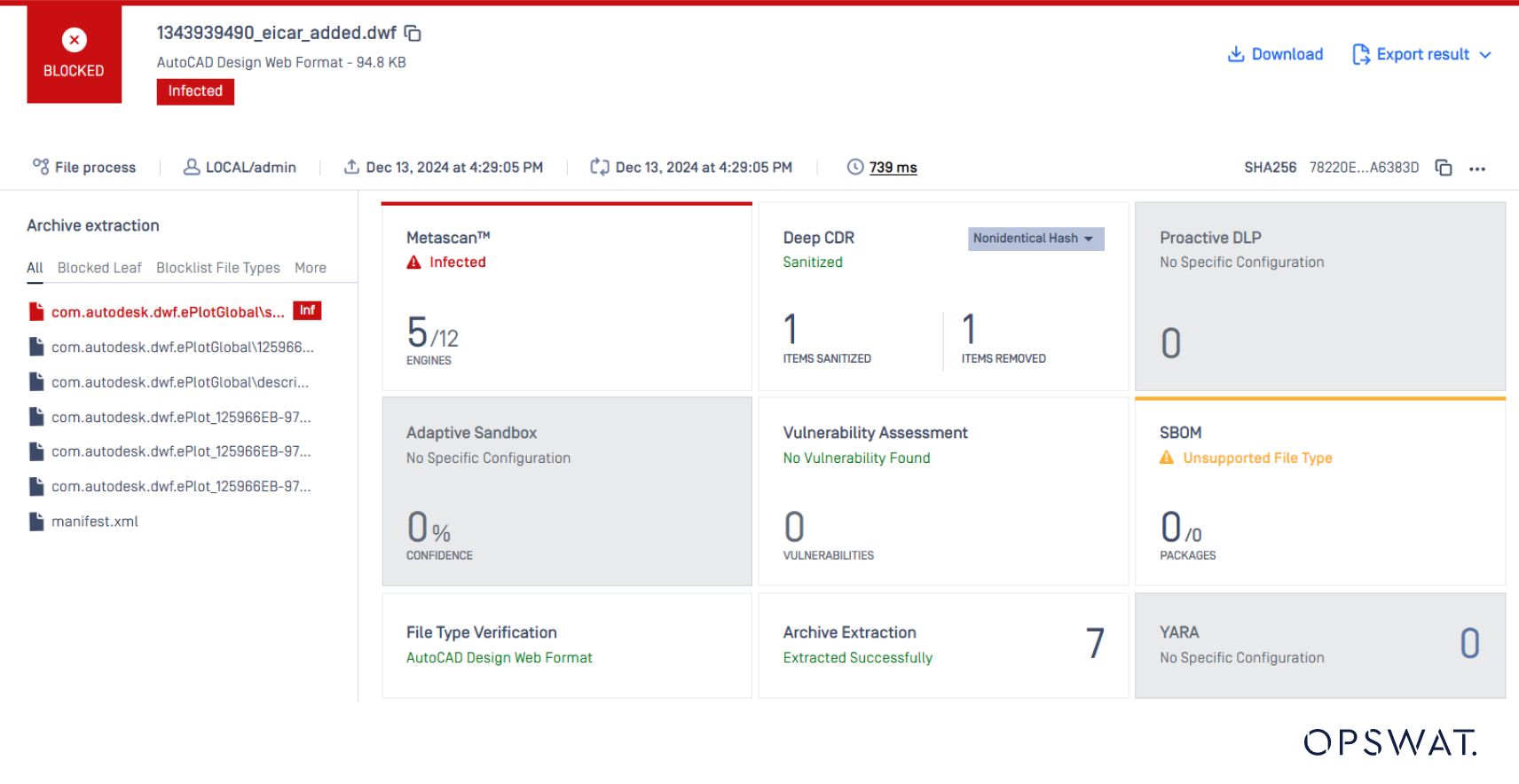

الكشف عن تهديدات السيناريو 2 باستخدام محرك استخراج أرشيف OPSWAT

5 من أصل 12 محركًا من محركات AV الشائعة تكتشف التهديد داخل ملف .dwf.

يقوم محرك استخراج الأرشيف باستخراج الملف وتحليل ملفاته المتداخلة.

تم فحص جميع الملفات المتداخلة المستخرجة مرة أخرى باستخدام Metascan، حيث اكتشف 9 من أصل 12 محركًا من محركات مكافحة الفيروسات التهديد.

نبذة عن تقنيات OPSWAT Core

ميتاسكان™Metascan™ Multiscanning

Metascan Multiscanning تقنية متقدمة للكشف عن التهديدات والوقاية منها تزيد من معدلات الكشف وتقلل من أوقات الكشف عن تفشي التهديدات وتوفر المرونة حلول مكافحة البرامج الضارة من مورد واحد. يمكن لمحرك مكافحة فيروسات واحد الكشف عن 40٪ إلى 80٪ من البرامج الضارة.Multiscanning لك OPSWAT Multiscanning فحص الملفات باستخدام أكثر من 30 محركًا لمكافحة البرامج الضارة في الموقع وفي السحابة لتحقيق معدلات كشف تزيد عن 99٪.

فك ضغط الأرشيفات

قد يكون من الصعب اكتشاف التهديدات في الملفات المضغوطة، مثل .ZIP أو .RAR، بسبب حجم الملف الكبير وقدرته على إخفاء التهديدات المخفية في الأرشيفات. يوفر MetaDefender معالجة سريعة للأرشيفات من خلال السماح للمسؤولين بإجراء معالجة الأرشيف مرة واحدة لكل نوع ملف، بدلاً من مطالبة كل محرك مكافحة برمجيات خبيثة على حدة باستخدام طرق معالجة الأرشيف الخاصة به. بالإضافة إلى ذلك، يمكن للمسؤولين تخصيص الطريقة التي يتم بها فحص الأرشيف لتجنب التهديدات مثل القنابل المضغوطة.

Deep CDR™

حلول مكافحة الفيروسات التقليدية حلول التهديدات غير المعروفة. أما Deep CDR عليها تمامًا. يتم تعطيل كل ملف وإعادة إنشائه، مما يضمن وصول المحتوى الآمن والنظيف والقابل للاستخدام فقط إلى أنظمتك. من خلال التركيز على الوقاية بدلاً من الاكتشاف فقط، Deep CDR الدفاعات ضد البرامج الضارة، ويحمي المؤسسات من الهجمات المستندة إلى الملفات، بما في ذلك التهديدات المستهدفة. كما أنه يعمل على تحييد الكائنات التي قد تكون ضارة في الملفات التي تمر عبر حركة مرور الشبكة والبريد الإلكتروني وعمليات التحميل والتنزيل والوسائط المحمولة قبل أن تصل إلى شبكتك.

الكشف عن التهديدات المراوغة باستخدام استخراج أرشيف OPSWAT

أصبح المهاجمون أكثر مرونة في أساليبهم لاختراق الأنظمة وسرقة المعلومات الحساسة. من خلال الاستفادة من أدوات المناسبة أدوات الانتهاكات والتخفيف من آثارها، يمكن للمؤسسات منع هؤلاء المهاجمين من الوصول إلى البيانات الهامة والتحرك أفقياً داخل الشبكة. من خلال استخدام محرك استخراج الأرشيف القوي فيCore يمكنك تعزيز دفاعاتك ضد البرامج الضارة المدمجة التي قد تتجنب أدوات استخراج محرك مكافحة الفيروسات الفردية.