يؤكد خبراء الأمن على الحاجة إلى "دفاع متعمق" لحماية شبكات الشركات من مجرمي الإنترنت. يتضمن هذا النهج وضع طبقات متعددة من الدفاعات، بما في ذلك جدران الحماية لتطبيقات الويب (WAF) ووحدات التحكم في توصيل التطبيقات (ADC) حلول نقل الملفات المُدارة (MFT). أصبحت أجهزة أمان الشبكات هذه ضرورية للمؤسسات لحماية بياناتها وملكيتها الفكرية وأصول شبكتها. وهي مصممة لتحديد ومنع مختلف التهديدات الأمنية، مثل DDoS، وتوفر إدارة حركة مرور الشبكة API التطبيقات API .

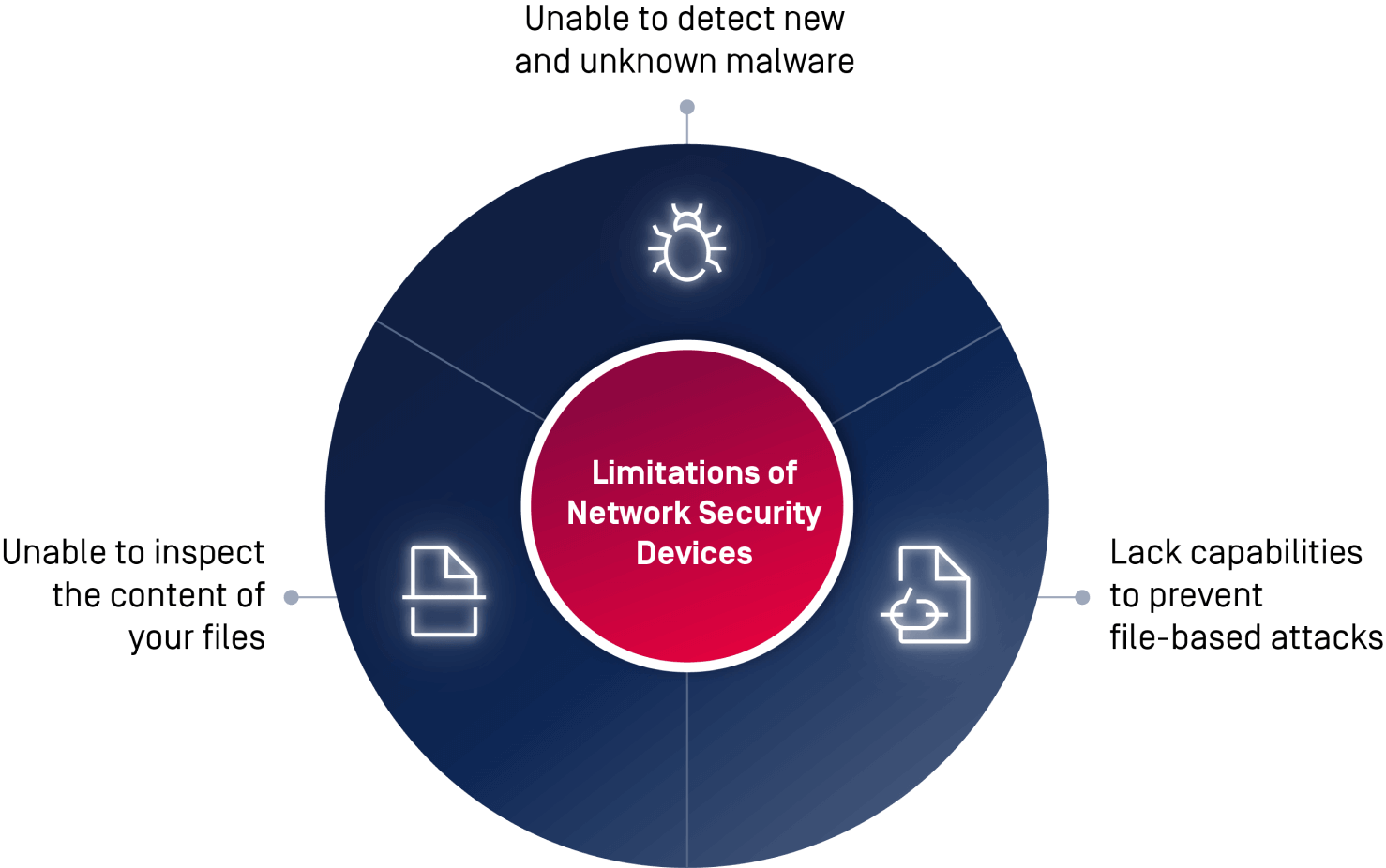

على الرغم من أن أجهزة أمان الشبكة والسحابة أثبتت فعاليتها في تأمين الشبكات، إلا أنها تنطوي على بعض القيود. وللحد من المخاطر الناجمة عن هذه القيود، يتبع أمان الشبكة والسحابة نموذج المسؤولية المشتركة. إذا كنت تعتمد فقط على أجهزة أمان الشبكات، فمن الصعب الحصول على رؤية واضحة للمحتوى المخفي داخل حركة مرور الشبكة، مما يجعل من الصعب على فرق الأمان تحديد ومعالجة التهديدات الأكثر تعقيدًا مثل التهديدات الصفرية والبرامج الضارة المتطورة. تسلط هذه القيود الضوء على الحاجة إلى حلول فحص المحتوى حلول توفر رؤية أعمق للمحتوى لتعزيز الوضع الأمني للمؤسسة.

جدول المحتويات

- ما هو فحص المحتوى؟

- تحدي الأمن السيبراني: تحميلات الملفات الضارة

- فوائد فحص المحتوى

- قيود جدران الحماية و ADC و MFT حلول

- يتطلب نموذج المسؤولية المشتركة في الأمن السيبراني فحص المحتوى

- تقنيات فحص المحتوى الرئيسية

- حركة مرور الشبكة المستقبلية: تمكين فحص المحتوى باستخدام ICAP

ما هو فحص المحتوى؟

فحص المحتوى هو طريقة على مستوى الشبكة ومكافحة البرمجيات الخبيثة ومنع فقدان البيانات التي تحدد التعليمات البرمجية الخبيثة والبيانات الحساسة من خلال تحليل الملفات أثناء النقل.

يبدأ فحص المحتوى عادة بوكيل شبكة أو موازن تحميل أو جهاز شبكة مشابه. يعمل كوسيط بين المستخدم والمحتوى المطلوب. يقوم الوكيل بترحيل حركة مرور الشبكة التي تحتوي على محتوى الملف، ويمرر هذا المحتوى إلى برنامج مكافحة الفيروسات (AV) الذي يفحص المحتوى بحثا عن التهديدات المحتملة أو انتهاكات السياسة.

عند تمكين فحص المحتوى، يقوم جهاز الشبكة بفحص الملفات التي تمر عبره، بما في ذلك عنوان URL والرؤوس والحمولات. يطبق قواعد وإعدادات محددة مسبقا للبحث عن أنماط أو كلمات رئيسية محددة قد تشير إلى محتوى ضار أو غير لائق. غالبا ما تستخدم التعبيرات العادية لتحديد هذه الأنماط وتسهيل مطابقة المحتوى بشكل أكثر تقدما. تتضمن هذه التقنية فحص البيانات للعثور على أنماط في البيانات الوصفية والكلمات الرئيسية التي تشير إلى السلامة والحساسية. على سبيل المثال، إنشاء تعبير عادي مخصص لأرقام الضمان الاجتماعي وبطاقات الائتمان أو الكلمة الأساسية "سري".

يمكن أن تتضمن عملية فحص المحتوى مراحل وإجراءات متعددة. قد يقوم بتصفية المجالات المحظورة ، أو حظر الوصول إلى مواقع ويب محددة ، أو فحص الملفات بحثا عن الفيروسات ، أو فحص المستندات مثل ملفات PDF بحثا عن معلومات حساسة.

يعد فحص المحتوى أداة مفيدة للمؤسسات للحفاظ على الأمان والتحكم والامتثال لحركة مرور الشبكة. من خلال مراقبة المحتوى وتصفيته بنشاط ، فإنه يساعد على منع الوصول غير المصرح به وخروقات البيانات والإصابات بالبرامج الضارة والمخاطر المحتملة الأخرى. يمكن تخصيص فحص المحتوى ليتماشى مع الاحتياجات والمتطلبات المحددة للمؤسسة، مما يسمح للمسؤولين بتحديد مستوى التحكم والحماية.

فحص المحتوى تحديات الأمن السيبراني

تحميلات الملفات الضارة

تشكل الملفات الضارة تهديدا كبيرا لأمن الشبكة. يتم نقل الملفات باستمرار داخل وخارج الشبكة ، وقد يحتوي كل ملف على تهديدات معروفة أو غير معروفة. يمكن تحميل البرامج الضارة والفيروسات والمحتويات الضارة الأخرى دون علم المسؤول ، مما يعرض النظام بأكمله للخطر.

يمكن أن تسبب هذه الملفات مجموعة من المشكلات ، من مشكلات النظام البسيطة إلى خروقات البيانات الرئيسية والهجمات التي يمكن أن تؤدي إلى فقدان المعلومات الحساسة. نتيجة لذلك ، يجب أن يكون لديك تدابير أمنية فعالة للكشف عن عمليات تحميل الملفات الضارة ومنعها ، مما يضمن بقاء المستخدمين والشبكات آمنين.

البيانات الحساسة

يشكل تخزين البيانات الحساسة وإرسالها مخاطر كبيرة. يمكن أن تؤدي خروقات البيانات والهجمات الإلكترونية إلى سرقة المعلومات الشخصية والسرية ، مما يؤدي إلى سرقة الهوية والخسارة المالية والإضرار بالسمعة. علاوة على ذلك ، يمكن أن يؤدي عدم الامتثال لقواعد ولوائح حماية البيانات إلى عواقب قانونية ومالية.

فوائد فحص المحتوى

يوفر فحص المحتوى الذي ينتقل عبر شبكتك ثلاث فوائد رئيسية: فهو يكتشف البرامج الضارة والتهديدات المجهولة المخفية في المحتوى ، ويساعد مؤسستك على تلبية لوائح حماية البيانات ، ويوفر رؤية للبيانات الحساسة التي تنتقل عبر شبكتك.

تحديد البيانات الحساسة

يوفر فحص المحتوى العديد من الفوائد ، بما في ذلك رؤية البيانات ، والتحكم في البيانات الحساسة ، والمزيد من التحكم ، والتعرف التلقائي على المعلومات وتصنيفها. من خلال فحص محتوى الملف ، يمكن للمسؤولين معرفة مكان تخزين البيانات الحساسة بالضبط ، مثل عناوين الأسماء ومعلومات بطاقة الائتمان والبيانات الصحية الشخصية ، على سبيل المثال ، والتحكم في كيفية استخدامها.

تلبية لوائح حماية البيانات

يلعب فحص المحتوى دورا مهما في مساعدة الشركات على تلبية لوائح حماية البيانات مثل قانون إخضاع التأمين الصحي لقابلية النقل والمساءلة (HIPAA) وقانون تحديث أمن المعلومات الفيدرالي (FISMA) ومعيار أمان بيانات صناعة بطاقات الدفع (PCI-DSS). يمكن للشركات بسهولة اتباع هذه اللوائح من خلال تطبيق الحماية على بياناتها المنظمة.

Secure حركة مرور الشبكة من الملفات الضارة

تحتاج المؤسسات إلى تدابير أمنية فعالة للكشف عن تحميل الملفات الضارة ومنعها لضمان بقاء شبكاتها آمنة وحماية البيانات الحساسة. حلول تكون حلول فحص المحتوى حاسمة في الكشف عن الملفات الضارة وحظرها، بما في ذلك تلك المخفية ضمن حركة المرور المشروعة، ومنع تسرب البيانات غير المصرح به. يمكن أن يعزز فحص المحتوى أمن الشبكة بشكل كبير ويحمي البيانات الحساسة من الانتهاكات المحتملة.

قيود جدران الحماية و ADCs و MFT حلول

حلول أجهزة أمان الشبكات مثل WAF أو البروكسي أو ADC أو MFT حلول قيودًا في اكتشاف ومنع تحميل الملفات الضارة. فهي لا تستطيع اكتشاف البرامج الضارة الجديدة والمجهولة، ولا تفحص محتوى ملفاتك، وقد لا تكون فعالة في منع الهجمات القائمة على الملفات. حلول فحص المحتوى لمعالجة هذه القيود. حلول لهذه حلول اكتشاف الملفات الضارة وفحصها وحظرها، بما في ذلك تلك المخبأة ضمن حركة المرور المشروعة، ومنع تسرب البيانات غير المصرح به. يمكن أن يؤدي استخدام فحص المحتوى إلى تعزيز الأمان بشكل كبير وحماية البيانات الحساسة.

حلول فحص المحتوى حلول لمعالجة هذه القيود. حلول لهذه حلول اكتشاف الملفات الضارة ومسحها وحظرها، بما في ذلك تلك المخبأة ضمن حركة المرور المشروعة، ومنع تسرب البيانات غير المصرح به. يمكن أن يؤدي استخدام فحص المحتوى إلى تعزيز الأمان بشكل كبير وحماية البيانات الحساسة.

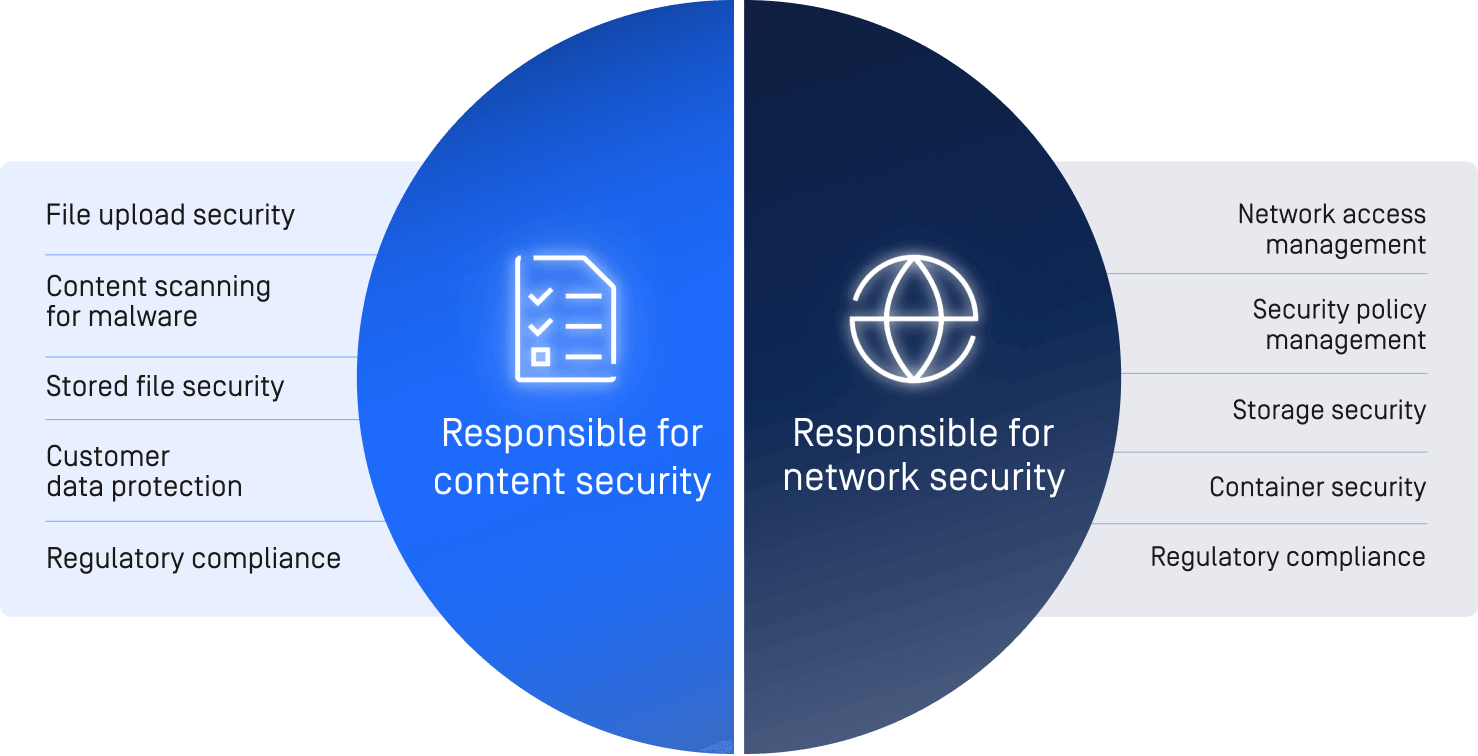

نموذج المسؤولية المشتركة في الأمن السيبراني

عند استخدام الخدمات السحابية العامة، من المهم فهم مفهوم "المسؤولية المشتركة". في حين أن مزودي الخدمات السحابية مسؤولون عن تأمين بنيتهم التحتية، فإن المؤسسات مسؤولة عن تأمين بياناتها وتطبيقاتها. قد يختلف هذا التقسيم للمسؤوليات بين مزودي الخدمات السحابية الخدمات.

تقنيات فحص المحتوى الرئيسية

توفر تقنيات فحص المحتوى رؤية لحركة مرور الشبكة. تعد هذه الرؤية أمرا بالغ الأهمية في إظهار الامتثال والتأمين ضد التهديدات المستندة إلى الملفات واجتياز عمليات تدقيق الأمان والامتثال.

فحص مكافحة الفيروسات باستخدام محركات متعددة لمكافحة الفيروسات (AV)

يوفر استخدام محرك AV واحد حماية محدودة. فوفقًا لأبحاث OPSWAT ، يمكن لمحرك مضاد مضاد فيروسات واحد أن يكتشف 40%-80% من البرمجيات الضارة والفيروسات. وعلاوة على ذلك، فإن لكل محرك مضاد للفيروسات نقاط قوته وضعفه. يحسّن الفحص باستخدام محركات متعددة، والذي يُشار إليه باسم الفحص المتعدد، من معدلات الاكتشاف ويقلل من أوقات اكتشاف تفشي الفيروسات. Multiscanning يجعل شبكتك أكثر مرونة في مواجهة تفشي البرمجيات الضارة الجديدة والهجمات المستهدفة. يمكنك أيضاً الاستفادة من تقنيات متعددة مثل التعلم الآلي والذكاء الاصطناعي والاستدلال. يتخصص كل محرك في تهديدات مختلفة؛ فبينما قد يتفوق أحدها في اكتشاف برمجيات الفدية، قد يكون محرك آخر بارعاً في تحديد أحصنة طروادة.

منع فقدان البيانات

يلعب منع فقدان البيانات (DLP) دورا حاسما في تجنب انتهاكات البيانات المحتملة والامتثال للمعايير التنظيمية من خلال تحديد البيانات الحساسة والسرية مثل أرقام بطاقات الائتمان وأرقام الضمان الاجتماعي داخل الملفات. يمكن لتقنية التعرف الضوئي على الأحرف (OCR) تحديد وتنقيح المعلومات الحساسة في ملفات PDF للصور فقط أو ملفات PDF التي تحتوي على صور مضمنة. بالإضافة إلى تحديد المحتوى الحساس وتنقيحه، تخطو ميزة منع فقدان البيانات خطوة إلى الأمام عن طريق إزالة البيانات الوصفية التي قد تحتوي على معلومات يحتمل أن تكون سرية. من خلال اكتشاف البيانات الوصفية ، يعزز DLP الأمان ويقلل من مخاطر الكشف عن البيانات السرية عن غير قصد.

نزع سلاح المحتوى وإعادة بنائه (CDR)

يمكن لتقنية فحص المحتوى أيضا إزالة التهديدات من الملفات باستخدام نزع سلاح المحتوى وإعادة بنائه (CDR) لتفكيك ملف والقضاء على التهديدات المحتملة وإعادة إنشاء إصدار آمن. تضمن هذه التقنية تحييد التهديدات المجهولة مثل تهديدات يوم الصفر قبل الوصول إلى المستخدم.

حركة مرور الشبكة المستقبلية: تمكين فحص المحتوى باستخدام ICAP

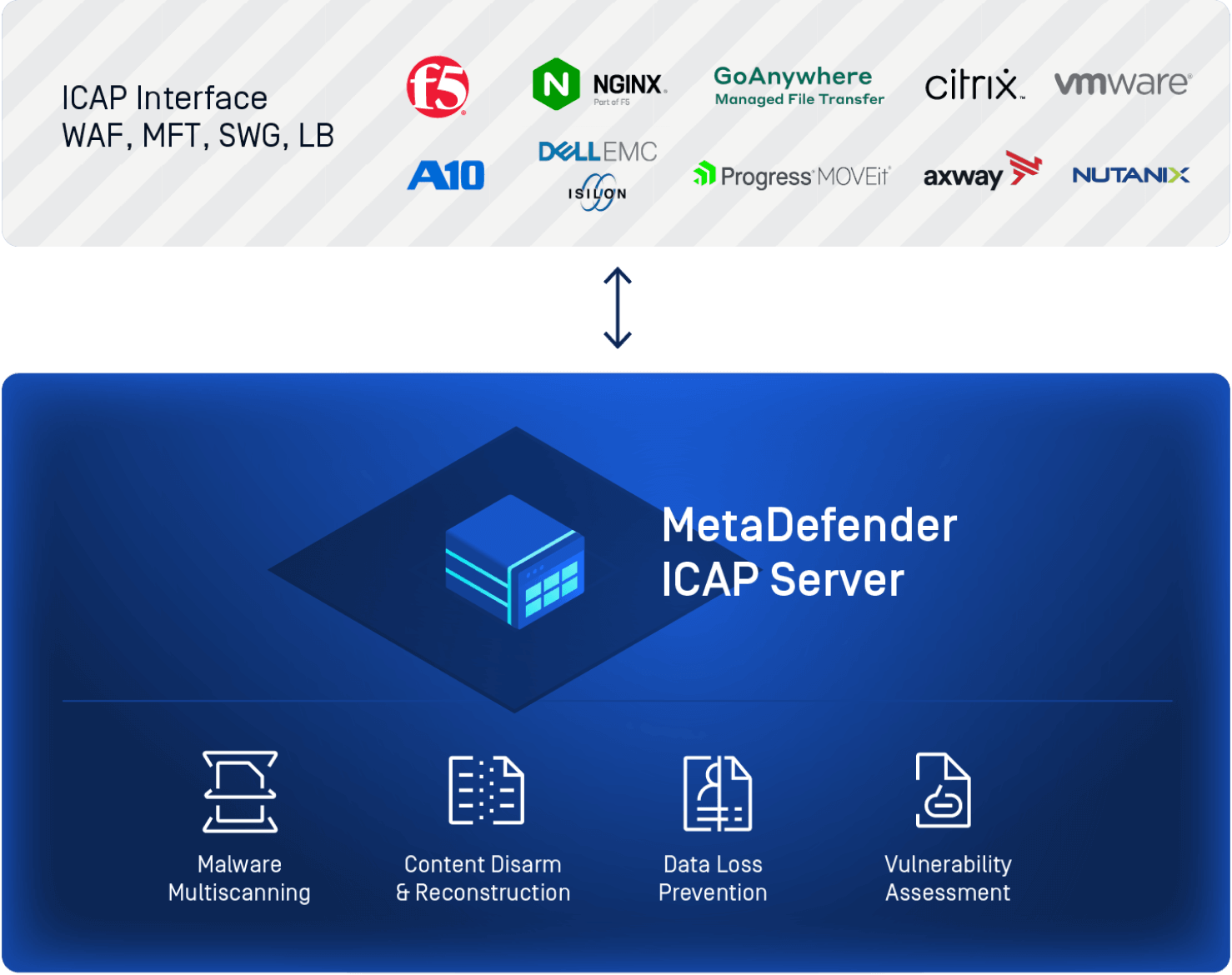

حلول ICAP حلول بروتوكول تكييف محتوى الإنترنت (ICAP) لتوفير الخدمات متخصصة الخدمات فحص البرامج الضارة. ونظرًا ICAP خفيف ICAP فإنه يتيح للفرق توفير الموارد وتوحيد التنفيذ. من خلال تحويل حركة المرور إلى خادم مخصص يعمل ICAP يمكن فحص جميع الملفات التي تمر عبر النظام باستخدام نفس السياسة.

يعد هذا النهج حلاً أمنياً فعالاً للغاية، حيث يتيح لأجهزة الشبكة التركيز على وظيفتها الأساسية، مثل الأداء، بينما تقوم ICAP بتحليل الملفات وتقييمها وتنظيفها بأقل تأثير ممكن على الأداء.حلول توفرحلول ICAP حماية واسعة النطاق على محيط الشبكة وطبقة إضافية من الثقة داخل المؤسسة ومع الشركاء الخارجيين. من المهم اتباع أفضل الممارسات لحماية حركة مرور الشبكة.

OPSWAT فحص المحتوى: MetaDefender ICAP Server

OPSWATحل فحص المحتوى - MetaDefender ICAP Server يمكن أن يوفر رؤية أعمق للمحتوى ، واكتشاف الملفات الضارة وحظرها ، ومنع استخراج البيانات غير المصرح به لحالات استخدام واسعة النطاق.

لحماية حركة مرور شبكة مؤسستك في المستقبل، تحدث إلى خبراء الأمان لدينا.