ما هو OT Security نظرة عامة والمفاهيم الرئيسية

يشير أمن التكنولوجيا التشغيلية إلى الاستراتيجيات والتقنيات المستخدمة لحماية الأنظمة الصناعية وشبكات التحكم مثل أنظمة SCADA، ونظام إدارة المحتوى، ونظم التحكم في التحكم في الطاقة (HMIS)، وأجهزة التحكم المنطقي القابلة للبرمجة (PLC)، وغيرها من الأجهزة/البرامج التي تكتشف أو تتسبب في حدوث تغييرات من خلال المراقبة المباشرة والتحكم في الأجهزة المادية.

على عكس أنظمة تكنولوجيا المعلومات التقليدية، تدير بيئات التقنيات التشغيلية العمليات المادية في مصانع التصنيع وشبكات الطاقة ومرافق معالجة المياه وغيرها من البنى التحتية الحيوية. لفهم المفاهيم الأساسية لأمن التقنيات التشغيلية، استكشف دليلنا الشامل حول ماهية أمن التقنيات التشغيلية. ازدادت أهمية أمن التقنيات التشغيلية بشكل كبير مع زيادة اتصال المنشآت الصناعية. تدمج بيئات التصنيع الحديثة أجهزة إنترنت الأشياء (إنترنت الأشياء) والأنظمة السحابية وقدرات المراقبة عن بُعد. يخلق هذا الاتصال نواقل هجوم جديدة يستغلها مجرمو الإنترنت بنشاط، على غرار تحديات أمن التطبيقات في بيئات تكنولوجيا المعلومات التقليدية.

يتمثل أحد التحديات الرئيسية في تأمين بيئات التقنيات التشغيلية في أن العديد من هذه الأنظمة تم بناؤها منذ عقود، باستخدام أجهزة وأدوات قديمة لم يتم تصميمها مع وضع الأمن السيبراني في الاعتبار. فهي غالباً ما تفتقر إلى وسائل الحماية الأساسية مثل التشفير أو المصادقة أو بروتوكولات الاتصال الآمنة. ومما يزيد الطين بلة، أن هذه الأنظمة غالباً ما تفتقر إلى الرؤية، مع محدودية القياس عن بُعد وعدم وجود تسجيل مركزي، مما يجعل اكتشاف التهديدات والاستجابة لها أمراً بالغ الصعوبة. وهذا أمر مثير للقلق بشكل خاص لأن أنظمة التكنولوجيا التشغيلية تدعم العديد من جوانب حياتنا اليومية، ويمكن أن تؤدي الهجمات الإلكترونية التي تستهدفها إلى عواقب مادية خطيرة - مثل انقطاع التيار الكهربائي أو تعطل سلاسل التوريد أو تلوث المياه أو تعريض السلامة العامة للخطر.

تمتد بيئات التقنيات التشغيلية الشائعة إلى صناعات متعددة. تعتمد شركات الطاقة على التكنولوجيا التشغيلية لتوليد الطاقة وتوزيعها. تدير المرافق معالجة المياه وتوزيعها من خلال أنظمة التقنيات التشغيلية. تستخدم منشآت التصنيع أنظمة التقنيات التشغيلية للتحكم في خطوط الإنتاج وعمليات ضمان الجودة. وتعتمد شبكات النقل على التقنيات التشغيلية لإدارة حركة المرور وأنظمة السلامة.

OT Security مقابل أمن تكنولوجيا المعلومات: الاختلافات الرئيسية

بينما يهتم أمن تكنولوجيا المعلومات في المقام الأول بمعالجة البيانات والاتصالات والعمليات التجارية، يركز أمن التقنيات التشغيلية على حماية الأنظمة والعمليات المادية، مثل الصمامات والمحركات وخطوط التجميع التي تقود البنية التحتية الحيوية والبيئات الصناعية.

على الرغم من أن كلاهما يهدفان إلى حماية الأنظمة والبيانات، إلا أن بيئات التقنيات التشغيلية تقدم مجموعة متميزة من التحديات التي تتشكل من واقعها التشغيلي:

- تتطلب العمليات في الوقت الحقيقي وقت تشغيل مستمر دون انقطاع. يمكن أن تؤدي التصحيحات الأمنية التي تحتاج إلى تعطل النظام إلى توقف الإنتاج لساعات، مما يجعل أساليب تكنولوجيا المعلومات التقليدية مثل إعادة التشغيل المتكرر غير عملية.

- تعمل الأنظمة القديمة التي تم تثبيتها منذ عقود مضت بأنظمة تشغيل قديمة لم تعد تتلقى دعم البائعين أو تصحيحات أمنية، مما يجعلها عرضة بشكل كبير لعمليات الاستغلال المعروفة.

- تتطلب الترقية استثمارًا رأسماليًا كبيرًا وتعطيلًا تشغيليًا كبيرًا.

- لم يتم تصميم العديد من البروتوكولات الاحتكارية مع مراعاة الأمان، مما يجعلها عرضة للهجمات. أدوات لا تدعم أدوات أمان تكنولوجيا المعلومات القياسية بروتوكولات الاتصال الصناعية المتخصصة هذه.

- تعني المخاوف المتعلقة بالسلامة أن الضوابط الأمنية يجب ألا تؤثر الضوابط الأمنية على السلامة التشغيلية أو تخلق ظروفًا خطرة للعمال والجمهور.

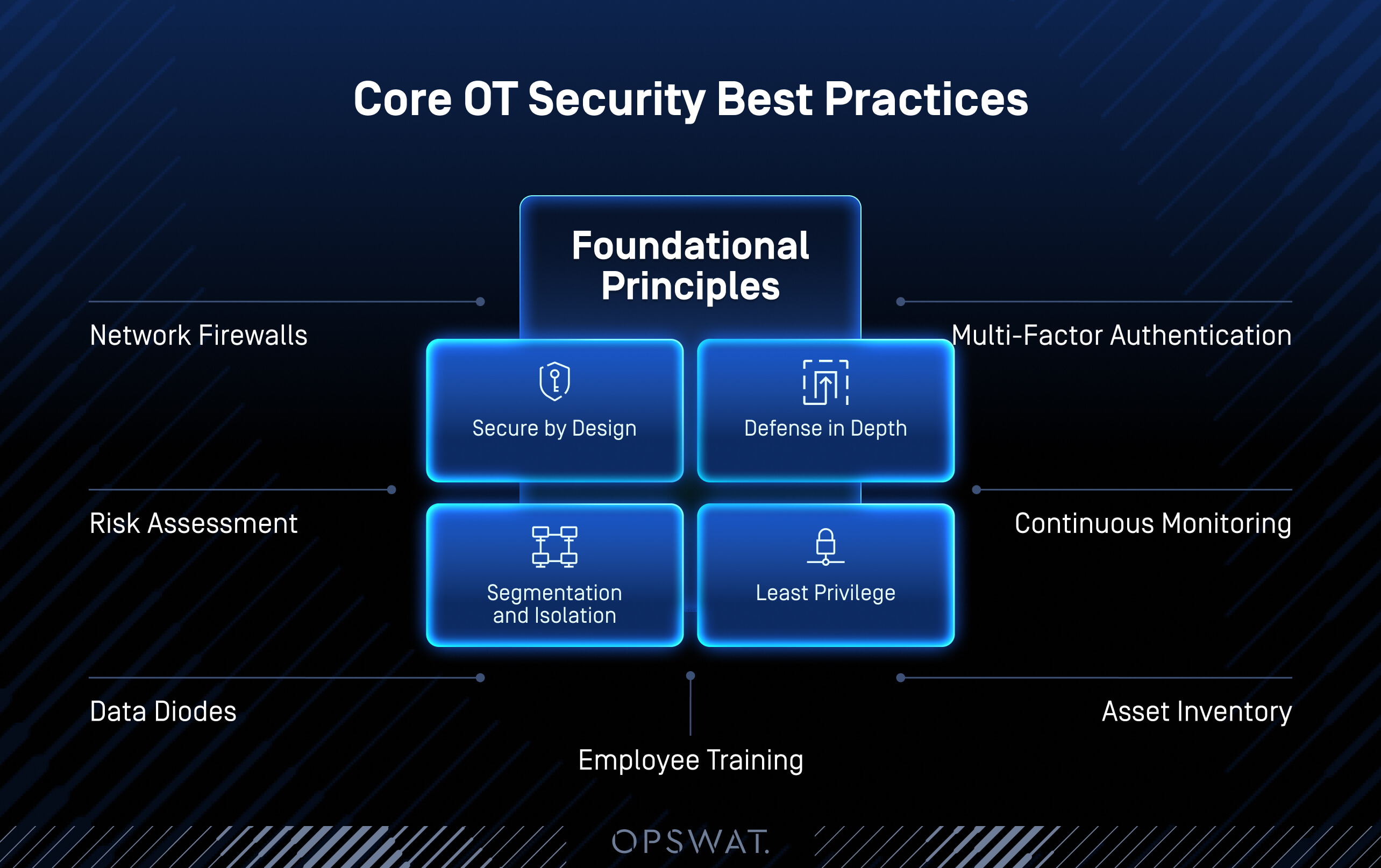

أفضل مبادئ وممارساتOT Security Core

يتطلب تنفيذ أمن التقنيات التشغيلية الفعال فهم كل من المبادئ الأساسية وأساليب التنفيذ العملية. ويعمل هذان الأمران معًا لإنشاء برامج قوية للأمن السيبراني للتقنيات التشغيلية.

المبادئ الأساسية

- الدفاع في العمق: طبقات متعددة من الضوابط الأمنية للحماية من مختلف نواقل الهجوم.

- الفصل والعزل: فصل شبكات التقنيات التشغيلية عن شبكات تكنولوجيا المعلومات وعزل الأنظمة الحرجة.

- Secure حسب التصميم: بناء الأمن في أنظمة التقنيات التشغيلية من الألف إلى الياء بدلاً من إضافته لاحقاً.

- الامتيازات الأقل: منح المستخدمين والأنظمة الحد الأدنى فقط من الوصول المطلوب لوظائفهم.

أفضل الممارسات

- جدران حماية الشبكة: نشر جدران الحماية بين مناطق تكنولوجيا المعلومات ومناطق التكنولوجيا التشغيلية للتحكم في تدفق حركة المرور.

- تقييم المخاطر: تقييم نقاط الضعف والتهديدات التي تتعرض لها بيئات التكنولوجيا التشغيلية بانتظام.

- ثنائيات البيانات: استخدم بوابات أحادية الاتجاه للاتصالات الآمنة أحادية الاتجاه.

- مصادقة متعددة العوامل: تساعد عناصر التحكم القوية في الوصول في الحفاظ على الأذونات المناسبة ومنع الاختراقات الهائلة للبيانات التي يمكن أن تنتج عن بيانات الاعتماد المخترقة.

- المراقبة المستمرة: قدرات الكشف عن التهديدات في الوقت الحقيقي والاستجابة لها.

- جرد الأصول: الحفاظ على رؤية شاملة لجميع أجهزة وأنظمة التقنيات التشغيلية.

- تدريب الموظفين: معالجة العنصر البشري من خلال برامج التوعية الأمنية.

تجزئة الشبكة ونموذج بوردو المرجعي

يقسم تجزئة الشبكة الأنظمة إلى مناطق لمنع الحركة الجانبية من قبل المهاجمين. نموذج بوردو هو إطار عمل راسخ يحدد خمسة مستويات لشبكات التقنيات التشغيلية من العمليات المادية في المستوى 0 إلى أنظمة المؤسسة في المستوى 5. وهو يفرض العزل بين طبقات التكنولوجيا التشغيلية وتكنولوجيا المعلومات.

يوصي نموذج بوردو بتنفيذ ضوابط أمنية بين كل مستوى. تعمل جدران الحماية وأنظمة كشف التسلل وعناصر التحكم في الوصول عند هذه الحدود على إنشاء حماية دفاعية في العمق.

مبادئ الثقة الصفرية في بيئات العمل الخارجي

تفترض بنية انعدام الثقة أن التهديدات يمكن أن تنشأ من أي مكان، بما في ذلك داخل محيط الشبكة. يتطلب هذا النهج التحقق المستمر من كل مستخدم وجهاز يحاول الوصول إلى أنظمة التقنيات التشغيلية.

- يضمن الوصول بأقل امتيازات حصول المستخدمين والأنظمة على الحد الأدنى فقط من الأذونات اللازمة لوظائفهم.

- يراقب التحقق المستمر سلوك المستخدم والنظام طوال الجلسة. تؤدي الأنشطة غير المعتادة إلى تشغيل متطلبات مصادقة إضافية مثل المصادقة متعددة العوامل (MFA) أو قيود الوصول.

المراقبة المستمرة واكتشاف التهديدات

توفر المراقبة المستمرة رؤية في الوقت الفعلي لأنشطة شبكة التقنيات التشغيلية وسلوك النظام. تتيح هذه القدرة الكشف المبكر عن التهديدات والاستجابة السريعة للحوادث الأمنية.

تقوم أنظمة SIEM (إدارة المعلومات الأمنية والأحداث) بجمع وتحليل البيانات الأمنية من مصادر متعددة. تربط هذه المنصات بين الأحداث لتحديد التهديدات المحتملة وأتمتة إجراءات الاستجابة الأولية.

تقوم أنظمة كشف ومنع التطفل (IDPS) بمراقبة حركة مرور البيانات على الشبكة بحثاً عن الأنشطة المشبوهة. يمكن لهذه الأنظمة اكتشاف أنماط الهجوم المعروفة وحظر حركة المرور الضارة تلقائياً.

توفر CTEM (الإدارة المستمرة للتعرض للتهديدات) تقييماً مستمراً لمشهد التهديدات في المؤسسة. يساعد هذا النهج في تحديد أولويات الجهود الأمنية بناءً على مستويات المخاطر الحالية ومعلومات التهديدات.

توعية الموظفين وتدريبهم

الخطأ البشري هو السبب الرئيسي لاختراقات أمن التقنيات التشغيلية. وتشمل أفضل الممارسات ما يلي:

- إجراء تدريب منتظم على الصحة الإلكترونية.

- محاكاة محاولات التصيد الاحتيالي.

- إنشاء تدريبات على الاستجابة للحوادث الخاصة بالتكنولوجيا التشغيلية.

أطر عمل OT Security والمعايير والامتثال التنظيمي

توفر أطر العمل المعمول بها مثل IEC 62443 وإطار عمل الأمن السيبراني للمعهد الوطني للمعايير الأمنية والمعايير التنظيمية مثل NERC CIP مناهج منظمة لتأمين بيئات التقنيات التشغيلية. تساعد هذه المبادئ التوجيهية المؤسسات على تطوير برامج أمنية شاملة تفي بمتطلبات الصناعة والتزامات الامتثال التنظيمية.

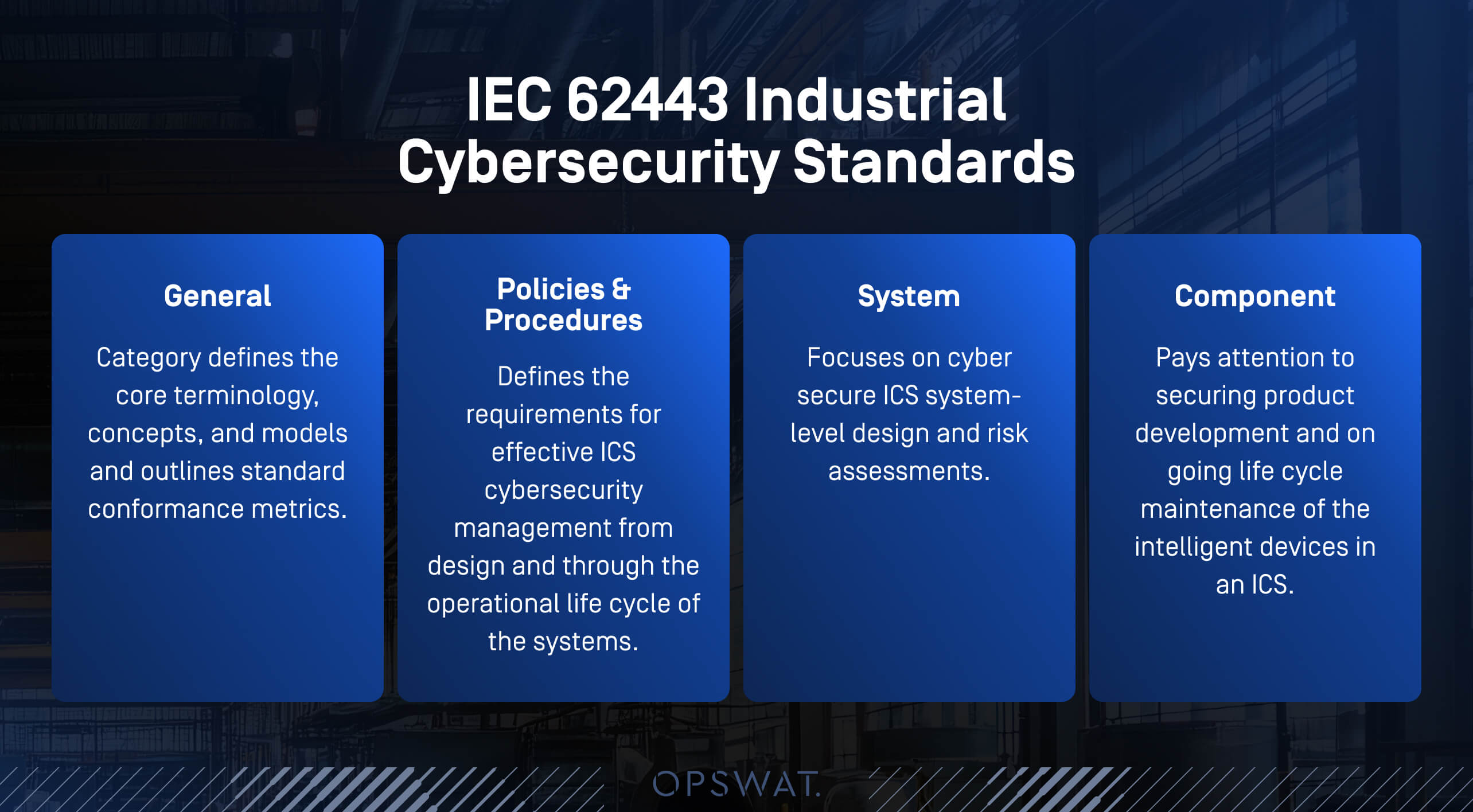

IEC 62443: المعيار العالمي OT Security IEC 62443: المعيار العالمي OT Security

تمثل المواصفة القياسية IEC 62443 المعيار الدولي الأكثر شمولاً لأمن التقنيات التشغيلية، حيث تتناول الأمن طوال دورة حياة أنظمة الأتمتة الصناعية وأنظمة التحكم الصناعية بأكملها.

- تقييم المخاطر بشكل منهجي.

- تطبيق مستويات الأمان على مكونات التقنية التشغيلية.

- ضمان الأمان طوال دورة حياة الأصول.

توفر الوثائق العامة المفاهيم والمصطلحات الأساسية. تتناول وثائق السياسات والإجراءات إدارة الأمن التنظيمي. تغطي وثائق النظام المتطلبات الأمنية التقنية. تحدد وثائق المكونات المتطلبات الأمنية لمكونات النظام الفردية.

إطار عمل NIST Cybersecurity Framework للأمن السيبراني للتكنولوجيا التشغيلية

يوفر إطار عمل الأمن السيبراني NIST Cybersecurity Framework نهجًا قائمًا على المخاطر للأمن السيبراني يتكامل بفعالية مع بيئات التقنيات التشغيلية، مما يوفر لغة مشتركة لمناقشة مخاطر الأمن السيبراني واستراتيجيات التخفيف من حدتها.

- مستويات تنفيذ مصممة خصيصاً للتشغيل الآلي/التنفيذ المتكامل.

- التكامل مع تقييم المخاطر وتخطيط استمرارية الأعمال.

- المواءمة مع الأهداف الوطنية لحماية البنية التحتية الحيوية.

معيار NERC CIP: المعيار التنظيمي لقطاع الطاقة في أمريكا الشمالية

تُعد معايير حماية البنية التحتية الحرجة (NERC CIP) الخاصة بمؤسسة الموثوقية الكهربائية في أمريكا الشمالية إلزامية للكيانات التي تشغل النظام الكهربائي بالجملة في أمريكا الشمالية. وتركز هذه المعايير تحديدًا على تأمين الأصول السيبرانية الحيوية لتوصيل الكهرباء بشكل موثوق.

تنفيذ OT Security: قائمة التحقق خطوة بخطوة

يتطلب التنفيذ الناجح لأمن التقنيات التشغيلية تخطيطاً وتنفيذاً منهجياً. ترشد هذه القائمة المرجعية الشاملة المؤسسات من خلال خطوات التنفيذ الأمني الأساسية.

تبدأ برامج أمن التقنيات التشغيلية الفعالة بجرد شامل للأصول وتقييم المخاطر. يجب على المؤسسات فهم الأنظمة التي تحتاج إلى حمايتها قبل تنفيذ الضوابط الأمنية.

يعمل تقوية النظام على إزالة الخدمات كوينات غير الضرورية التي قد تشكل نقاط هجوم. تتضمن هذه العملية تعطيل المنافذ غير المستخدمة، وتطبيق تصحيحات الأمان، وتكوين بروتوكولات اتصال آمنة.

تحافظ إدارة التصحيحات على أمان النظام من خلال التحديثات المنتظمة مع تقليل التعطيل التشغيلي إلى الحد الأدنى. تتطلب هذه العملية تخطيطاً دقيقاً لتحقيق التوازن بين الاحتياجات الأمنية والمتطلبات التشغيلية.

يعمل التخطيط للاستجابة للحوادث على إعداد المؤسسات للاستجابة بفعالية للحوادث الأمنية. تقلل الخطط المطورة جيدًا من الأضرار وتقلل من وقت التعافي عند وقوع الحوادث.

قائمة التحقق من OT Security : الخطوات الأساسية

- تحديد وجرد جميع أصول وأجهزة التقنيات التشغيلية.

- إجراء تقييمات المخاطر بناءً على أهمية الأصول ومشهد التهديدات.

- تقوية الأنظمة عن طريق تعطيل المنافذ الخدمات والبروتوكولات غير الضرورية.

- تنفيذ التحكم في الوصول باستخدام الأذونات والمصادقة المستندة إلى الأدوار.

- تنفيذ Patch Management والحفاظ على أنظمة تتبع الثغرات الأمنية.

- مراقبة التهديدات واكتشافها من خلال المراقبة المستمرة للشبكة.

- التحكم في تدفق البيانات بين شبكات تكنولوجيا المعلومات وشبكات التقنيات التشغيلية مع تجزئة مناسبة.

- تطوير واختبار إجراءات شاملة للاستجابة للحوادث.

- ضمان استمرارية الأعمال من خلال استراتيجيات النسخ الاحتياطي مع تخزين بيانات المؤسسة الآمن.

- تدريب الموظفين وتوعيتهم بممارسات أمن التقنيات التشغيلية.

- إجراء مراجعات منتظمة للتدقيق والمراجعات الأمنية للتحسين المستمر.

تقوية النظام في بيئات التكنولوجيا التشغيلية

يعمل تقوية النظام على تقليل سطح الهجوم لأنظمة OT عن طريق إزالة الميزات الخدمات غير الضرورية.

تعطيل البروتوكولات القديمة ما لم يكن ذلك مطلوباً بشكل مطلق

لا تزال العديد من أنظمة التقنيات التشغيلية تدعم بروتوكولات اتصال قديمة مثل Telnet أو FTP أو SMBv1، والتي تفتقر إلى التشفير وهي عرضة للثغرات المعروفة. ما لم تكن هذه البروتوكولات ضرورية لتشغيل المعدات القديمة، يجب تعطيلها أو استبدالها ببدائل آمنة مثل SSH أو SFTP.

تطبيق البرامج الثابتة والتصحيحات الأمنية التي تم التحقق من صحتها من قبل الموردين

تطوير عملية إدارة التصحيح بالتنسيق مع بائعي المعدات لاختبار التحديثات ونشرها أثناء نوافذ الصيانة المجدولة.

تكوين إعدادات Secureات Secure

يجب على مسؤولي تكنولوجيا المعلومات تغيير كلمات المرور الافتراضية، وتعطيل الخدمات نافذ غير المستخدمة، وفرض مصادقة قوية. كما يجب أن تتوافق Secure مع المعايير المعترف بها، مثل تلك الصادرة عن مركز أمن الإنترنت (CIS).

الأمن المادي

يجب على المؤسسات التي تستخدم الوسائط أو الأكشاك القابلة للإزالة تنفيذ أفضل الممارسات الأمنية للوسائط لمنع إدخال البرمجيات الخبيثة من خلال الأجهزة المادية.

بنية OT Security والاتجاهات الناشئة

تركز بنيات أمن التقنيات التشغيلية الحديثة على استراتيجيات الدفاع في العمق التي توفر طبقات متعددة من الحماية. تراعي هذه البنى متطلبات الأمن السيبراني والسلامة على حد سواء خلال عملية التصميم.

تنشأ تحديات التكامل عندما تربط المؤسسات أنظمة OT الخدمات IIoT والسحابة. توفر هذه الاتصالات مزايا تشغيلية، ولكنها تخلق مخاطر أمنية جديدة تتطلب إدارة دقيقة. يجب على المؤسسات التي تنفذ اتصال السحابة اتباع أفضل ممارسات أمان تطبيقات السحابة لحماية بيانات وأنظمة OT الخاصة بها.

تشمل الاتجاهات المستقبلية في مجال أمن التقنيات التشغيلية التقارب بين تكنولوجيا المعلومات والتشغيل، والكشف عن التهديدات القائمة على الذكاء الاصطناعي، والتحسينات القائمة على الامتثال. ستعمل الأتمتة على تبسيط المهام الروتينية، بينما تتحول الجهود الأمنية نحو السحابة والحافة وحماية CPS.

تأمين إنترنت الأشياء Industrial في بيئات التكنولوجيا التشغيلية

تجلب أجهزة إنترنت الأشياءIndustrial IIoT) الاتصال والذكاء إلى بيئات التقنيات التشغيلية التقليدية. تقوم هذه الأجهزة بجمع البيانات التشغيلية وتمكين المراقبة عن بُعد ودعم برامج الصيانة التنبؤية.

تنشأ مخاطر إنترنت الأشياء الفريدة من نوعها من مزيج من الوصول المادي والاتصال بالشبكة والقدرات الأمنية المحدودة في كثير من الأحيان. تفتقر العديد من أجهزة إنترنت الأشياء المتكاملة إلى ميزات أمان قوية بسبب قيود التكلفة وأولويات التصميم التي تركز على الوظائف.

أفضل الممارسات:

- اعزل أجهزة إنترنت الأشياء IIoT بجدران حماية وشبكات محلية ظاهرية.

- استخدم مصادقة الجهاز وتشفيره.

- راقب نشاط إنترنت الأشياء (IIoT) بحثًا عن أي حالات شاذة.

يجب على المؤسسات أيضاً تنفيذ تدابير أمنية للملفات لحماية البيانات التشغيلية الحساسة سواء في وضع السكون أو أثناء النقل.

بنية OT Security : مبادئ التصميم

تتبع البنية الأمنية الفعالة لأمن التقنيات التشغيلية مبادئ التصميم الراسخة التي تلبي المتطلبات الفريدة لبيئات التكنولوجيا التشغيلية. توفر استراتيجيات الدفاع متعدد الطبقات ضوابط أمنية متعددة على مستويات مختلفة من الهيكل، مما يضمن أنه في حالة فشل أحد عناصر التحكم، تستمر العناصر الأخرى في توفير الحماية. تضمن المرونة والتكرار عدم تعريض الضوابط الأمنية للخطر في التوافر التشغيلي واستمرارها في العمل حتى في حالة فشل المكونات الفردية أو تعرضها للهجوم.

مقارنةأدوات وإمكانيات OT Security

أدوات اختيار أدوات أمان OT المناسبة فهمًا أنه لا توجد حلول فردية قادرة على تلبية جميع احتياجات أمان التكنولوجيا التشغيلية بفعالية. تتطلب الحماية الشاملة لـ OT قدرات متخصصة متعددة تعمل معًا كمنصة متكاملة.

ثلاث قدرات Core لأداة OT Security

يوفر اكتشاف الأصول وجردها إمكانية رؤية جميع أنظمة وأجهزة التقنيات التشغيلية. تحدد هذه الإمكانية تلقائيًا الأجهزة المتصلة وتصنف خصائصها وتحافظ على مخزون دقيق للأصول. من خلال توفير إمكانات شاملة لاكتشاف الأصول ومراقبة الشبكة وجردها وإدارة التصحيح، يوفر نظام MetaDefender OT Security من OPSWATرؤية وتحكم لا مثيل لهما.

يحدد الكشف عن التهديدات والاستجابة النشطة للتهديدات الحوادث الأمنية المحتملة ويتيح الاستجابة السريعة. يعملFirewall MetaDefender Industrial Firewall MetaDefender OT Security جنبًا إلى جنب لمراقبة حركة مرور الشبكة وسلوك النظام ونشاط المستخدم وحماية شبكات العمليات والتحكم في العمليات.

يضمن الوصول Secure عن بُعد والأذونات الدقيقة وصول المستخدمين المصرح لهم فقط إلى أنظمة التقنيات التشغيلية الهامة من خلال قنوات آمنة وخاضعة للرقابة. وخلافاً للشبكات الافتراضية الخاصة التقليدية، يحمي MetaDefender OT Access نقاط نهاية التكنولوجيا التشغيلية من خلال تطبيق مصادقة Server AD واتصالات جدار الحماية الصادرة فقط. يعمل النظام مع بوابة MetaDefender Endpoint Gateway على عزل أصول التكنولوجيا التشغيلية وأصول تكنولوجيا المعلومات لضمان التحكم في الوصول إلى البنية التحتية الحيوية.

حماية أنظمة التكنولوجيا التشغيلية والفيزيائية الإلكترونية الحرجة

بالنسبة للمؤسسات التي تسعى إلى تغطية أمنية كاملة لتكنولوجيا التشغيل (OT)، يمكن MetaDefender OT & CPS ProtectionOPSWAT الدفاع بشكل استباقي ضد تهديدات مستمرة متقدمة الضعف في اليوم صفر مع الحفاظ على الأداء الأمثل والسلامة. من خلال الاستفادة من حل متماسك ومعياري يدمج رؤية الأصول وحماية الشبكة والوصول الآمن عن بُعد ونقل البيانات الآمن، يمكنك الحصول على أدوات بيئات تكنولوجيا التشغيل (OT) وأنظمة التحكم والتحكم (CPS) ومواجهة التحديات المتطورة في بيئة التهديدات الحالية بثقة.

الأسئلة الشائعة (FAQs)

س: ما هو أمن التقنيات التشغيلية؟ | يحمي أمن التقنيات التشغيلية أنظمة التكنولوجيا التشغيلية التي تتحكم في العمليات المادية في البيئات الصناعية. ويشمل ذلك وحدات التحكم المنطقية القابلة للبرمجة (PLCs)، وأنظمة التحكم الإشرافي والحصول على البيانات (SCADA)، وأنظمة التحكم الموزعة (DCS) المستخدمة في قطاعات التصنيع والطاقة والمرافق والنقل. |

س: ما هي أفضل ممارسات أمن تكنولوجيا التشغيل الأساسية؟ | تتضمن أفضل الممارسات الرئيسية تجزئة الشبكة، ومبادئ انعدام الثقة، وضوابط الوصول، والمراقبة في الوقت الفعلي، وتدريب الموظفين. |

س: ما هي معايير أمن تكنولوجيا التشغيل الرئيسية؟ | تشمل معايير أمن التكنولوجيا التشغيلية الرئيسية IEC 62443 (المعيار العالمي لأمن الأتمتة الصناعية)، وإطار عمل الأمن السيبراني NIST (النهج القائم على المخاطر)، وISO 27001 (إدارة أمن المعلومات). |

سؤال: ما هي القدرات الأساسية الثلاث لأداة أمان التكنولوجيا التشغيلية؟ | وتتمثل القدرات الأساسية الثلاث في اكتشاف الأصول وجردها (تحديد وفهرسة جميع أنظمة التقنيات التشغيلية)، واكتشاف التهديدات والاستجابة لها (مراقبة الحوادث الأمنية وتمكين الاستجابة السريعة)، وإنفاذ السياسات والامتثال (ضمان عمل الأنظمة وفقاً للسياسات واللوائح الأمنية). |

س: ما هي سياسات أمان OT؟ | السياسات التي تحدد كيفية الوصول إلى أنظمة التقنيات التشغيلية ومراقبتها وصيانتها لتقليل المخاطر. |

س: ما هو معيار أمن التكنولوجيا التشغيلية؟ | تُعرف المواصفة القياسية IEC 62443 على نطاق واسع بأنها معيار أمن التقنيات التشغيلية العالمي. وهو يتناول الأمن طوال دورة الحياة الكاملة لأنظمة الأتمتة الصناعية والتحكم الصناعي، ويوفر متطلبات تفصيلية لمستويات الأمن المختلفة ومكونات النظام. |

س: ما هي متطلبات تقوية النظام لبيئة التقنيات التشغيلية؟ | تعطيل الخدمات غير المستخدمة، وفرض بروتوكولات آمنة، وتطبيق التصحيحات بانتظام. |

س: كيف يتم تنفيذ أمن التقنيات التشغيلية؟ | من خلال اتباع استراتيجية متعددة الطبقات تتضمن جرد الأصول، وتقييم المخاطر، وتقوية النظام، ومراقبة التهديدات في الوقت الفعلي. |