حتمية OT Security

عندما تتعرض أنظمة التكنولوجيا التشغيلية للهجوم، تمتد العواقب إلى ما هو أبعد من المؤسسات الفردية. وقد أظهرت الحوادث الأخيرة البارزة، مثل هجوم الفدية الخبيثة على خط أنابيب النفط الأمريكي، هشاشة البنية التحتية الحيوية واعتمادها على بيئات التكنولوجيا التشغيلية الآمنة.

وقد أدى هذا الاختراق تحديداً إلى دفع تعويضات بقيمة 4.4 مليون دولار وتوقف ملايين البراميل من إنتاج النفط، مما تسبب في اضطرابات اقتصادية وتشغيلية واسعة النطاق. وقد سلّط الحادث الضوء على نقطة ضعف رئيسية: حتى شبكات التكنولوجيا التشغيلية الموصولة بالهواء ليست محصنة ضد التهديدات السيبرانية، خاصةً عندما تعتمد على الوسائط المادية للتحديثات والصيانة.

تستكشف هذه المقالة دور حلول النقل الآمن للملفات حلول حماية البيئات الصناعية. من خلال دمج أدوات منع التهديدات القائمة على الملفات أدوات شبكاتها، يمكن للمؤسسات إنشاء دفاع قوي متعدد الطبقات ضد الهجمات الإلكترونية المتطورة مع ضمان استمرارية عملياتها التجارية.

4 اختلافات رئيسية بين الأمن السيبراني لتكنولوجيا المعلومات والأمن السيبراني للتكنولوجيا التشغيلية

يطرح التقارب بين بيئات تكنولوجيا المعلومات (تكنولوجيا المعلومات) وبيئات التكنولوجيا التشغيلية تحديات أمنية معقدة، مدفوعة باختلاف الأولويات التشغيلية والمتطلبات التكنولوجية. تعرّف على التحديات الأربعة الرئيسية للتقارب بين بيئات تكنولوجيا المعلومات وبيئات التكنولوجيا التشغيلية هنا.

تولي أنظمة تكنولوجيا المعلومات الأولوية للمرونة والكفاءة، بينما تتطلب أنظمة تكنولوجيا التشغيل الموثوقية والاستمرارية، وغالبًا ما تعمل دون انقطاع في الصناعات عالية الأمان. يتطلب التوفيق بين هذه الأولويات حلول لتسهيل تدفق البيانات بشكل سلس وآمن ومتوافق عبر كلا المجالين، مع معالجة نقاط الضعف المتميزة المتأصلة في بيئات تكنولوجيا التشغيل.

من الصعب تكرار اختبار الثغرات الأمنية واختبار الاختراق الروتيني في تكنولوجيا المعلومات في بيئات التكنولوجيا التشغيلية بسبب الأنظمة القديمة والتحديثات غير المتكررة، ونقاط الضعف في سلسلة التوريد وبنى الشبكات المسطحة. بالإضافة إلى ذلك، تكون أنظمة التقنيات التشغيلية أكثر حساسية للأعطال الناجمة عن الاختبار.

وبالتالي، فإن التقييمات السلبية والاختبارات النشطة المحدودة هي أساليب شائعة، لكن هذه الأساليب قد لا تكشف بشكل كامل عن نقاط الضعف في الأنظمة الحية أو تعالج المخاطر التي تدخلها البيانات والتحديثات الخارجية. وعلى الرغم من أن هذه الممارسات تقلل من المخاطر التشغيلية المباشرة، إلا أنها تفتقر إلى الأمن الشامل اللازم لحماية أنظمة التقنيات التشغيلية من التهديدات المتطورة.

تفرض بيئات تكنولوجيا المعلومات عادةً قفل الأجهزة لمنع الوصول غير المصرح به أثناء عدم النشاط. في إعدادات التكنولوجيا التشغيلية، غالبًا ما تتم مشاركة واجهات الآلات البشرية (HMIs) بين عدة مستخدمين في قاعات الإنتاج، ويكون قفلها غير عملي لاعتبارات سلامة الحياة.

يمكن للحواجز المادية أن تقيد الوصول إلى الموظفين المصرح لهم، ولكن هذه الحواجز وحدها قد لا توفر مستوى الأمان المطلوب لحماية أنظمة التقنيات التشغيلية الحساسة من التهديدات الداخلية أو الاستخدام غير المصرح به.

في بيئات التكنولوجيا التشغيلية، غالباً ما تكون المكونات غير قادرة على توليد أو نقل السجلات إلى الوجهات المناسبة. وحتى عندما تكون السجلات متاحة، قد لا تكون قابلة للتفسير في بيئات تكنولوجيا المعلومات القياسية. ونتيجة لذلك، يعتمد خبراء التقنيات التشغيلية على الفحوصات اليدوية لتقييم حالة المعدات.

يؤدي الاعتماد على الفحوصات اليدوية لتقييم حالة المعدات إلى وجود أوجه قصور ونقاط عمياء محتملة، مما يجعل من الصعب الحفاظ على رقابة شاملة ومعالجة المخاطر الأمنية بفعالية.

عادةً ما تحدد أنظمة تكنولوجيا المعلومات نقاط الاسترداد للعودة إلى حالة ثابتة بعد الأعطال. ومع ذلك، تتطلب بيئات التكنولوجيا التشغيلية أساليب فريدة من نوعها بسبب قيود العالم الحقيقي. على سبيل المثال، لا يمكن لمسبك الألومنيوم استئناف الإنتاج في النقطة التي انقطع فيها بالضبط دون حساب التغييرات، مثل تصلب الألومنيوم المصهور.

يمكن أن يؤدي هذا الاعتماد على الأساليب اليدوية المصممة خصيصًا إلى زيادة مخاطر التعطل لفترات طويلة ويجعل من الصعب ضمان استعادة العمليات بسلاسة وأمان.

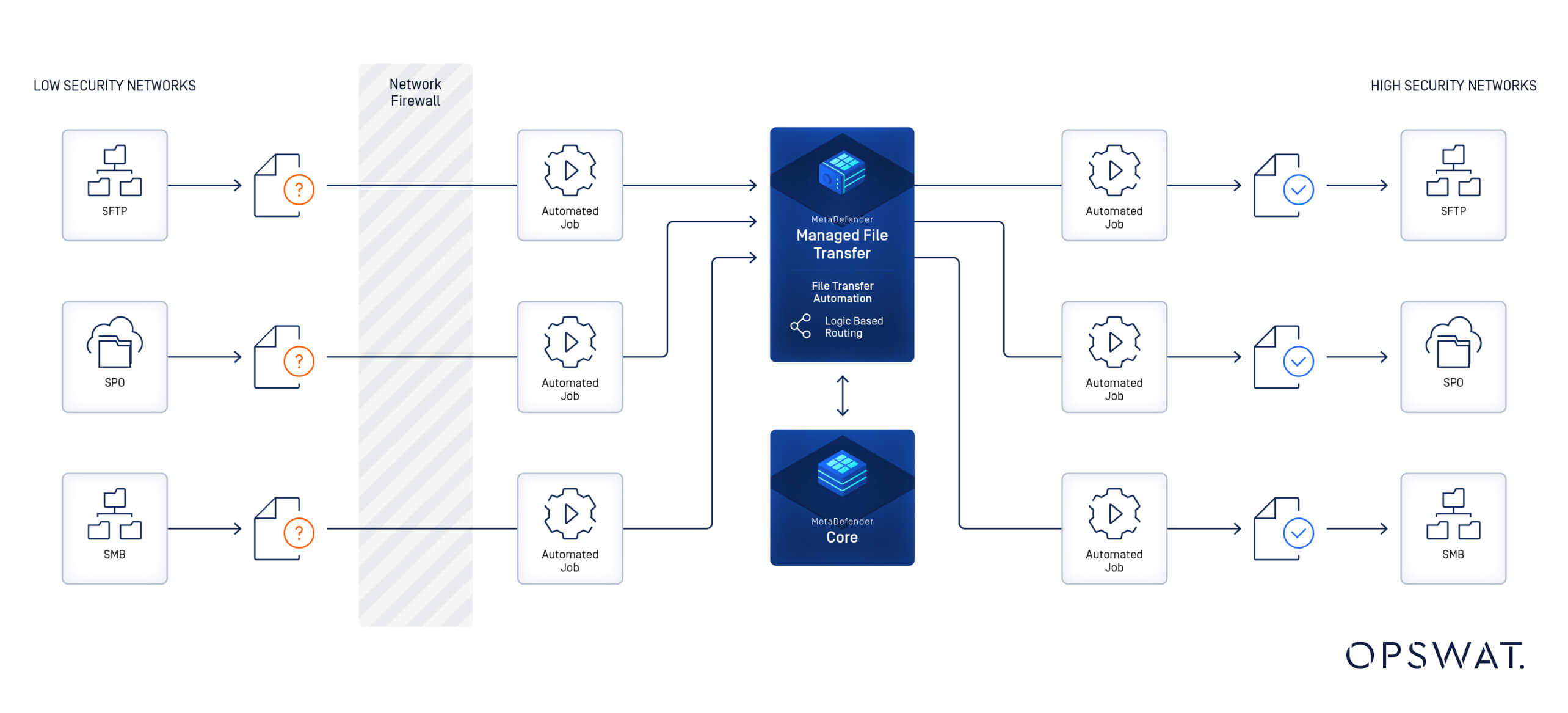

تعزيز الأمن من خلال Managed File Transfer

يتطلب الاستقرار التشغيلي حلول قوية حلول لتلبية الاحتياجات المتميزة لبيئات تكنولوجيا المعلومات وتكنولوجيا العمليات. حلول Managed File Transfer Secure Managed File Transfer MFT) أداة أساسية لضمان تبادل الملفات بشكل آمن ومتوافق وفعال عبر أنظمة تكنولوجيا المعلومات وتكنولوجيا العمليات.

من خلال معالجة نقاط الضعف الرئيسية مثل الوصول غير المصرح به والتلاعب بالبيانات والتهديدات القائمة على الملفات، يوفر MFT الأساس للأمن السيبراني المرن عبر الأنظمة.

المصادقة والتفويض

تم تسليط الضوء على الأهمية الحاسمة للمصادقة من خلال اختراق بيانات Finastra، حيث سمحت خطوات الأمان غير المكتملة أثناء نقل الملفات المستندة إلى SFTP للمهاجمين باختراق معلومات العملاء الحساسة.

يمكن التخفيف من هذه المخاطر باستخدام حلول نقل الملفات حلول تتضمن تدابير أمنية أساسية مثل MFA (المصادقة متعددة العوامل) للتحقق من هويات المستخدمين، و SSO (تسجيل الدخول الأحادي) لإدارة الوصول المبسطة، وضوابط الوصول القوية القائمة على الأدوار للحد من الوصول المصرح به. بالإضافة إلى ذلك، تضمن سير عمل الموافقة الإشرافية مراجعة عمليات نقل الملفات الحساسة والموافقة عليها من قبل الموظفين المعينين، مما يضيف طبقة إضافية من الأمان والمساءلة.

في حين أن العديدحلول MFT حلول هذه القدرات الأساسية، فإن MetaDefender Managed File Transfer MFT) OPSWATيوفر إجراءات مصادقة متقدمة مصممة خصيصًا لبيئات البنية التحتية الحيوية. وتشمل هذه الإجراءات RBAC (التحكم في الوصول على أساس الدور)، MFA (المصادقة متعددة العوامل) والتكامل مع حلول SSO (تسجيل الدخول الأحادي). تضمن هذه الميزات أن الأفراد المصرح لهم فقط هم من يمكنهم الوصول إلى البيانات الحساسة مع تلبية المتطلبات التنظيمية الصارمة.

الرؤية والتحكم

كشف اختراق شركة AT&T لعام 2024 عبر حساب Snowflake عن وجود ثغرات كبيرة في المراقبة والتحكم في الوصول إلى المنصات السحابية الخارجية. استخدم المهاجمون بيانات الاعتماد المسروقة لاستخراج كميات هائلة من بيانات العملاء الحساسة، مما أثر على أكثر من 100 مليون شخص. يؤكد هذا الحادث على أهمية المراقبة في الوقت الحقيقي والإدارة المركزية في عمليات نقل الملفات للكشف الفوري عن الوصول غير المصرح به وتأمين المعلومات الحساسة.

لمنع وقوع حوادث مماثلة، يوفر MetaDefender Managed File Transfer MFT) OPSWATسجلات تدقيق مفصلة، مما يوفر رؤية كاملة لأنشطة الملفات. وهذا يضمن إمكانية التتبع والامتثال للوائح التنظيمية، مع تمكين المؤسسات من تحديد المخاطر المحتملة ومعالجتها بسرعة. من خلال دمج إدارة الملفات في نظام واحد، يتم تقليل أوجه القصور إلى الحد الأدنى، وتعزيز الرقابة التشغيلية.

حلول متكاملة عبر المجالات

في بيئات تكنولوجيا المعلومات وتكنولوجيا التشغيل المدمجة، يتطلب تأمين نقل الملفات أكثر من مجرد حلول مستقلة. لمواجهة التحديات المتنوعة لتبادل البيانات الآمن، من الضروري اتباع نهج شامل. من حماية الوسائط المادية إلى ضمان نقل البيانات عبر الشبكات بشكل آمن، يمكن أن يؤدي الجمع أدوات راتيجيات متعددة إلى إنشاء دفاع إلكتروني متماسك ومتعدد الطبقات.

حلول تصميم مجموعة حلول OPSWATخصيصًا لتلبية الاحتياجات الفريدة للبيئات عالية الأمان ومنخفضة الأمان. من خلال دمج هذه أدوات يمكن للمؤسسات وضع استراتيجية شاملة ومتعددة المجالات تعالج تحديات الأمن السيبراني لتكنولوجيا المعلومات وتكنولوجيا التشغيل بشكل فعال، مع الحفاظ على سلامة العمليات.

واجه مزود رعاية صحية رائد هجوماً ببرنامج فدية استهدف أنظمة تكنولوجيا المعلومات والتكنولوجيا التشغيلية الخاصة به، مما أدى إلى تعطيل عمليات نقل الملفات وسير عمل البيانات. وقد وفر MetaDefender Managed File Transfer MFT) المزود Multiscanning الدعم الأساسي لعمليات نقل الملفات الآمنة والمتوافقة مع اللوائح، مما أتاح سير العمل الآلي والالتزام باللوائح التنظيمية.

Multiscanning technology leverages 30+ leading anti-malware engines to proactively detect over 99% of malware by using signatures, heuristics, and machine learning. Deep CDR™ Technology removes malicious content from files while preserving usability, providing zero-day protection for OT environments.

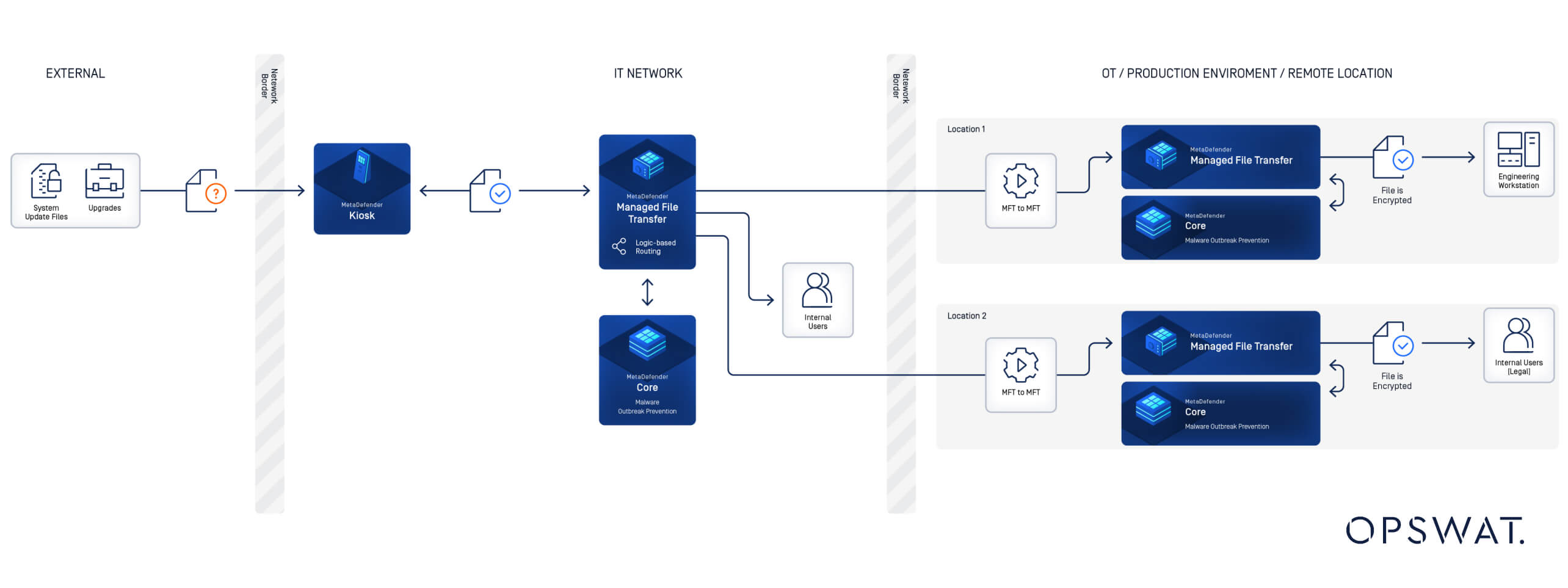

كانت إحدى شركات الطاقة الكبرى بحاجة إلى حماية أنظمة OT الخاصة بها من الثغرات الأمنية التي تسببها الوسائط القابلة للإزالة، والتي كان المقاولون والمهندسون يستخدمونها بشكل متكرر لإجراء التحديثات. لعب MetaDefender Managed File Transfer MFT)، بالاقتران مع Kiosk دورًا محوريًا من خلال تمكين نقل الملفات بشكل آمن وضمان الامتثال لمعايير الصناعة.

في بيئات التكنولوجيا التشغيلية، تظل الوسائط القابلة للإزالة مصدراً رئيسياً للثغرات الأمنية. MetaDefender Kiosk يخفف من هذه المخاطر من خلال فحص وتعقيم الملفات من محركات أقراص USB والأقراص المدمجة والأجهزة الأخرى قبل دخولها إلى المجالات الآمنة. وهو مزوّد بقدرات متقدمة للكشف عن البرمجيات الخبيثة وتعقيم الملفات، مما يضمن إدخال الملفات الآمنة فقط إلى الشبكة.

استراتيجية دفاع سلسة للأنظمة المتقاربة

مع مواجهة صناعات البنية التحتية الحيوية لتحديات متزايدة في مجال الأمن السيبراني، يتطلب التقارب بين أنظمة تكنولوجيا المعلومات وتكنولوجيا التشغيل حلول مبتكرة وشاملة. ويبرز MetaDefender Managed File Transfer MFT) كحجر الزاوية في استراتيجية الدفاع هذه، حيث يتيح نقل البيانات بشكل آمن ومتوافق وفعال عبر بيئات معقدة.

عند دمجه معحلول MetaDefender التكميليةحلول Kiosk و NetWall Email Security يوفر MetaDefender Managed File Transfer MFT) نهجًا قويًا ومتعدد الطبقات للأمن السيبراني. لا تحمي هذه التآزر الأصول الحساسة لتكنولوجيا التشغيل من الهجمات السيبرانية المتطورة فحسب، بل تضمن أيضًا استمرارية العمليات والامتثال التنظيمي - وهي عوامل لا غنى عنها في البيئات عالية الأمان.

المخاطر كبيرة جدًا بحيث لا يمكن الاعتماد على تدابير أمنية مجزأة أو قديمة. من خلال اعتماد استراتيجية دفاع متكاملة مدعومةحلول MetaDefender OPSWATيمكن للمؤسسات بناء بنى تحتية مرنة قادرة على الصمود في وجه الهجمات الإلكترونية الحديثة مع الحفاظ على سلاسة العمليات.

بالنسبة للصناعات الحيوية، فإن الطريق إلى الأمام واضح: تبني نهج استباقي وموحد لأمن OT، مع MetaDefender Managed File Transfer MFT) كأساس لمستقبل آمن ومرن. لمعرفة المزيد عن MetaDefender Managed File Transfer MFT)، تفضل بزيارة صفحة المنتج.