تقوم المؤسسات من جميع الأحجام بتخزين المعلومات الحساسة - من السجلات المالية إلى الملكية الفكرية - وحماية هذه الأنواع من البيانات أمر بالغ الأهمية. لسوء الحظ، تتطور التهديدات السيبرانية باستمرار، ويتطلب البقاء في الطليعة اليقظة والتدابير الاستباقية.

فيما يلي بعض المخاطر الأمنية الأكثر شيوعًا في مجال تخزين البيانات والنقاط العمياء التي قد تعرض المؤسسات للخطر، بدءًا من تعطيل الأعمال وصولاً إلى الأضرار المالية والسمعة. بالإضافة إلى ذلك، نوصي حلول المكافئة حلول يمكن للمؤسسات دمجها في استراتيجيتها للأمن السيبراني لعام 2024 للتخفيف من هذه المخاطر:

1. البرمجيات الضارة

تشكل البرمجيات الخبيثة تهديدًا كبيرًا لأمن البيانات المخزنة في كل من البيئات المحلية والسحابة. وفي حين أن أساليب الهجوم قد تختلف بين الاثنين، إلا أن عواقب اختراق البيانات قد تكون مدمرة بنفس القدر.

يتم اكتشاف ما يقرب من 450,000 حالة جديدة من البرمجيات الضارة يومياً، وهو ما يمثل تحذيراً هاماً لجميع الشركات لتعزيز جاهزيتها لمواجهة التهديدات الناشئة. غالباً ما يتم استغلال الملفات الموجودة في التخزين من قبل المهاجمين لإيصال البرمجيات الضارة السرية. وهذا يمكّن المهاجمين من التحرك أفقياً داخل البنية التحتية للتخزين، مما يعرض الأصول الرقمية للمؤسسات والبيانات الحساسة للخطر.

حلول

الفحص المتعدد Multiscanning

يمكن لمحرك واحد لمكافحة الفيروسات أن يكتشف 4% إلى 76% من البرمجيات الضارة، مما يجعل من السهل على الملفات الضارة أن تتسلل من بين الملفات الضارة. OPSWAT Multiscanning يدمج قوة أكثر من 30 محركاً لمكافحة البرمجيات الضارة في أماكن العمل وفي السحابة، مما يعزز معدلات الكشف إلى ما يقرب من 100%.

تعقيم الملفات

لا تثق بأي ملف. Deep CDR (نزع سلاح المحتوى وإعادة بنائه) يعقّم أكثر من 150 نوعًا من الملفات، ويعقّم بشكل متكرر الأرشيفات المتداخلة متعددة المستويات، مما يساعد المؤسسات على منع هجمات فورية.

2. خروقات البيانات

تتأثر مخاطر اختراق البيانات في المؤسسة بشكل مباشر بنوع التخزين المستخدم. عادةً ما يكون لدى موفري التخزين سحابة تدابير أمنية قوية، لكنها ليست مضمونة. يمكن أن تكون أنظمة تخزين البيانات المحلية آمنة أيضًا، ولكنها قد تكون أكثر عرضة للخطر إذا لم تتم إدارتها بشكل صحيح.

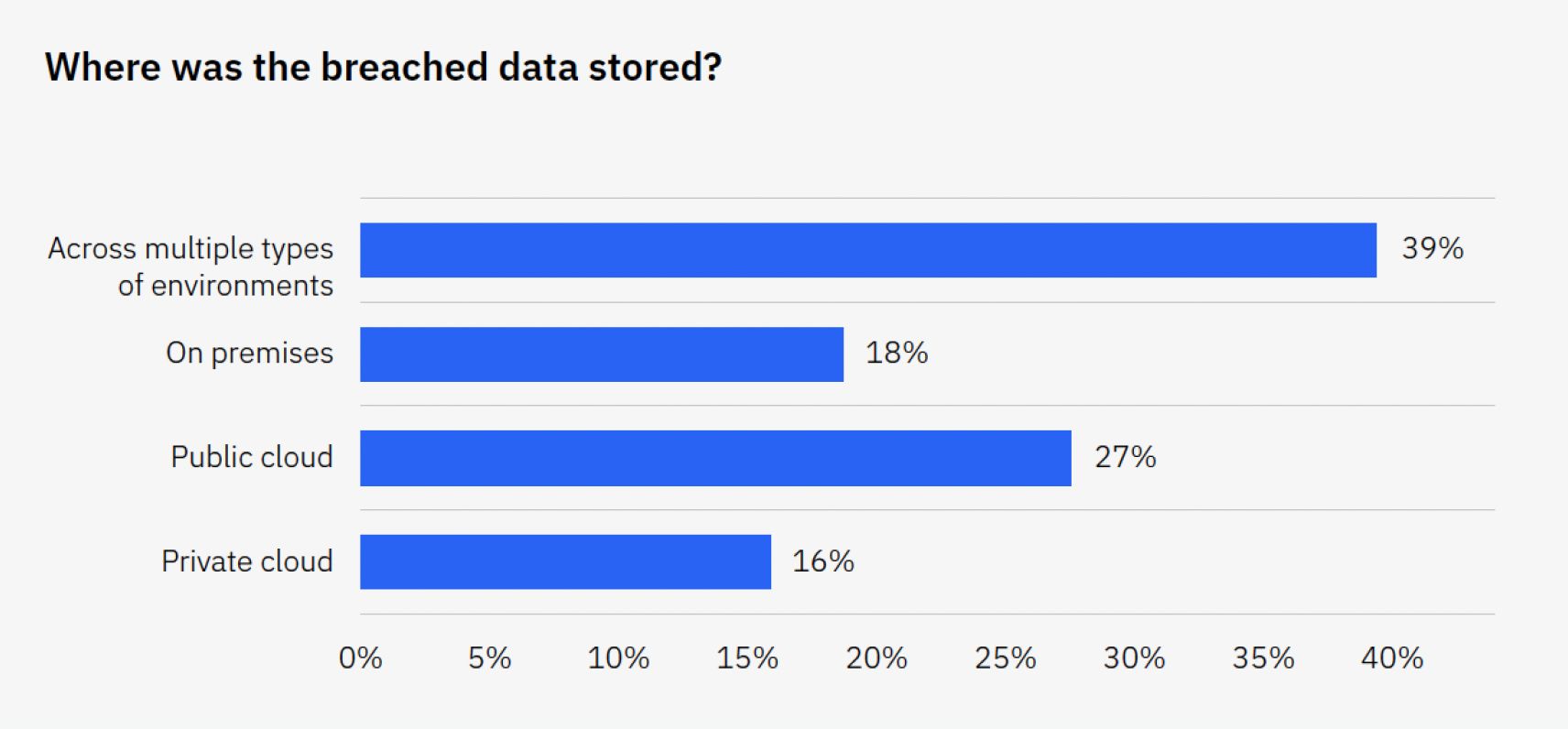

تتبنى المؤسسات بشكل متزايد نهج التخزين متعدد البيئات، حيث تقوم بتوزيع البيانات عبر البنية التحتية المحلية والسحابة العامة والسحابة الخاصة. توفر هذه الاستراتيجية المختلطة قابلية التوسع والتكرار والفعالية من حيث التكلفة، ولكنها تأتي مع زيادة مخاطر اختراق البيانات بسبب الطبيعة المشتتة للمعلومات.

وصلت تكلفة اختراق البيانات في بيئات متعددة إلى 4.75 مليون دولار أمريكي، متجاوزة متوسط تكلفة اختراق البيانات البالغ 4.45 مليون دولار أمريكي بهامش 6.5%.

حلول

منع فقدان البيانات

تكتشف تقنية منع فقدان البيانات (DLP) البيانات الحساسة والخارجة عن السياسة والبيانات السرية في الملفات وتحظر خروجها من أنظمة المؤسسة أو دخولها إليها. للانتقال إلى المستوى التالي, OPSWAT Proactive DLP تنقح تلقائياً المعلومات الحساسة، سواءً كانت مستندة إلى نصوص أو صور.

النسخ الاحتياطي والاسترداد

الاحتفاظ بنسخ احتياطية آمنة ومنتظمة لتمكين الاسترداد السريع في حالة وقوع هجمات غير متوقعة.

3. سوء التهيئة والوصول غير المصرح به

وفقًا لما ذكرته وكالة الأمن القومي (NSA)، تعد الأخطاء في تكوين السحابة أكثر نقاط الضعف شيوعًا في السحابة ويمكن للمتسللين استغلالها للوصول إلى بيانات السحابة الخدمات. يمكن أن تؤدي أخطاء التكوين الناتجة عن منح أذونات غير صحيحة، وتكوينات افتراضية لم يتم تغييرها، وإعدادات أمان سيئة الإدارة إلى كشف البيانات الحساسة أو الخدمات.

حلول

4. واجهات برمجة التطبيقات غير الآمنة

يستغل المتسللون نقاط الضعف في واجهات برمجة التطبيقات (API) للحصول على وصول غير مصرح به، والتلاعب بالبيانات، وزرع أكواد ضارة في تكوينات السحابة. ويواجه كل من المستخدمين النهائيين، الذين يصلون إلى الخدمات السحابة الخدمات واجهات برمجة التطبيقات (API)، والشركات، التي تعتمد على تبادل البيانات الآمن، هذه المخاطر. مع تزايد استخدام واجهات برمجة التطبيقات (API) في البرمجة، أصبح تأمين واجهات برمجة التطبيقات (API) أمرًا بالغ الأهمية في التخفيف من نقاط الهجوم الشائعة، مثل حقن الأكواد واستغلال نقاط الضعف في ضوابط الوصول والمكونات القديمة.

حلول

5. التهديدات الداخلية

يمكن أن يشكل الموظفون الساخطون أو المطلعون الضارون من الداخل خطراً أمنياً كبيراً. كشف تقرير Verizon 2023 للتحقيق في اختراق البيانات أن 99% من الاختراقات التي تنطوي على إساءة استخدام الامتيازات قد نفذها أشخاص من الداخل.

حلول

6. عدم كفاية تشفير البيانات

يحدث التشفير غير الكافي للبيانات في التخزين السحابي عندما تكون المعلومات غير محمية بشكل كافٍ أثناء النقل أو في حالة السكون، مما يجعلها عرضة للوصول غير المصرح به. يشكل عدم وجود التشفير مخاطر كبيرة، بما في ذلك الدخول غير المصرح به، والاعتراض أثناء نقل البيانات، وتعريض السرية للخطر، والتلاعب بالبيانات، وعدم الامتثال للوائح.

حلول

Server-التشفير الجانبي

قم بتشفير جميع البيانات الحساسة في وضع السكون وأثناء النقل باستخدام خوارزميات تشفير قوية مثل AES-256.

استنتاج

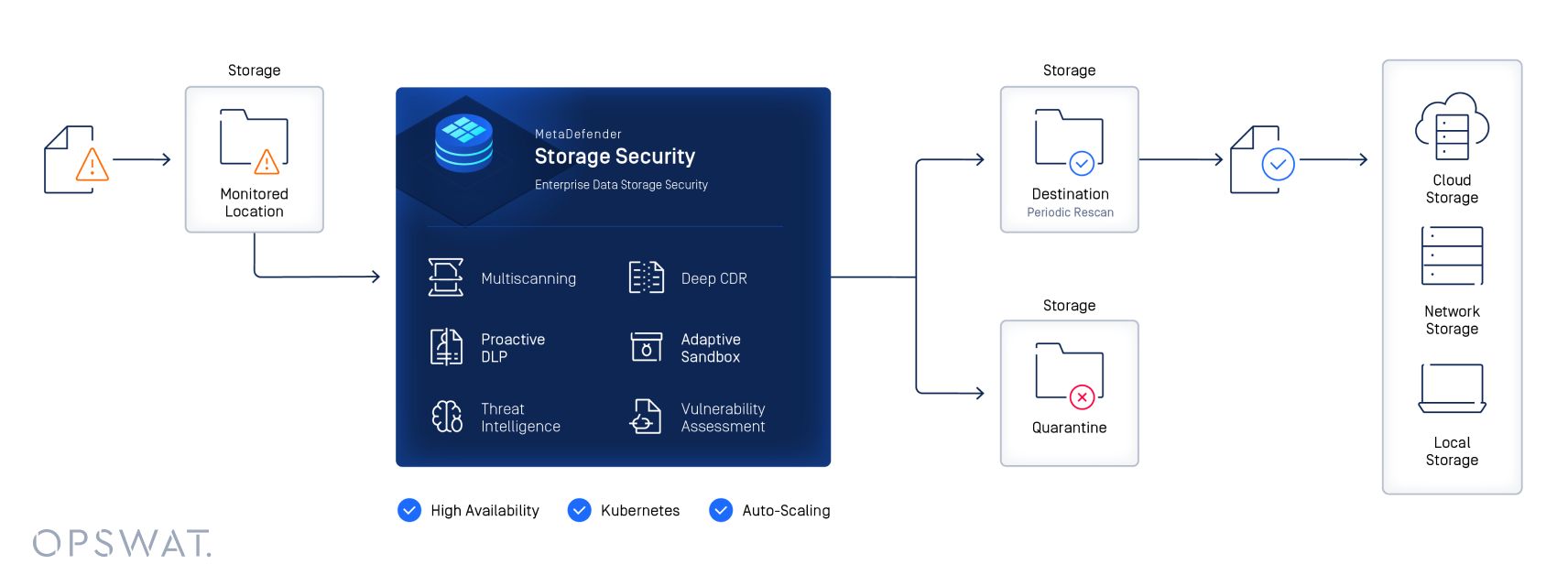

حلول يكون التعامل مع هذه حلول الفردية أمرًا معقدًا. OPSWAT MetaDefender Storage Security منصة موحدة تبسط أمن البيانات من خلال التكامل السلس مع حلول الرائدة في الموقع والسحابة.

MetaDefender Storage Security يحسّن الوضع الأمني لمؤسستك من خلال استراتيجية دفاعية متعددة الطبقات، وهو أمر بالغ الأهمية للبقاء في مواجهة التهديدات المعروفة والمجهولة.

تعرف على المزيد حول كيفية حماية تخزين ملفاتك باستخدام تقنيات OPSWAT .