يدير مشغلو مرافق المياه والصرف الصحي المخاطر السيبرانية مع الحفاظ على تشغيل المحطات دون انقطاع. يستهدف الخصوم كل من الأنظمة التجارية والتشغيلية، غالبًا من خلال تبادل الملفات الروتيني الخدمات الأطراف الثالثة. تزيد المواقع المتفرقة وأنشطة المقاولين من التباين في كيفية التعامل مع الوسائط. تعد الضوابط المتسقة والقابلة للتدقيق للوسائط القابلة للإزالة مطلبًا عمليًا.

مشهد الصناعة

وفقًا لتقرير المنتدى الاقتصادي العالمي حول توقعات الأمن السيبراني العالمي لعام 2025، أفادت 72% من المؤسسات التي شملها الاستطلاع أن المخاطر السيبرانية قد ارتفعت خلال العام الماضي. وتشير 54% من المؤسسات الكبيرة إلى أن التحديات التي تفرضها الأطراف الثالثة وسلسلة التوريد هي أكبر عائق أمام المرونة، مما يعقد عمليات الرقابة على الموردين والشركاء الميدانيين. وتختلف درجة الاستعداد الإقليمي لمواجهة الحوادث الكبرى التي تستهدف البنية التحتية الحيوية، مما يبرز المخاطر النظامية في حالة تعرض مرافق المياه للضرر.

تؤثر الجغرافيا السياسية على الاستراتيجية في ما يقرب من 60٪ من المؤسسات، مما يزيد من احتمالية انتشار الهجمات على البنية التحتية الحيوية. وتبلغ كيانات القطاع العام، التي تشمل المرافق الإقليمية، عن مستويات ثقة مختلفة في المرونة مقارنة بنظيراتها في القطاع الخاص.

التهديدات التي تنتقل عبر الملفات والتهديدات ذات الصلة بـ OT

يشير تقرير OPSWAT Landscape Report لعام 2025 إلى تزايد الضغط على الأمن السيبراني للتكنولوجيا التشغيلية والبنية التحتية الحيوية، بما في ذلك المرافق العامة. يجمع الخصوم بين الدوافع المالية والتجسس، مما يزيد من خطر تعطيل العمليات. فيما يلي أنواع التهديدات الرئيسية التي تنقلها الملفات والتي تؤثر على التكنولوجيا التشغيلية والبنية التحتية الحيوية اليوم.

المتجهات المستندة إلى الملفات

تظل ملفات PDF والأرشيفات وملفات HTML من الوسائل الشائعة لنقل البرامج الضارة، كما أن تهريب البرامج الضارة عبر ملفات HTML آخذ في الازدياد.

مثال: يصل بائع حاملاً USB ملف ZIP للمشروع وملف PDF للتقديم. يتم تشغيل برنامج نصي مخفي عند فك ضغط ملف ZIP على محطة عمل هندسية، بهدف التسلل إلى أنظمة المصنع ما لم يتم فحص الوسائط عند الاستلام والتحقق من صحتها مرة أخرى عند الاستخدام عبر فحوصات نقطة النهاية.

التصيد الاحتيالي والهندسة الاجتماعية

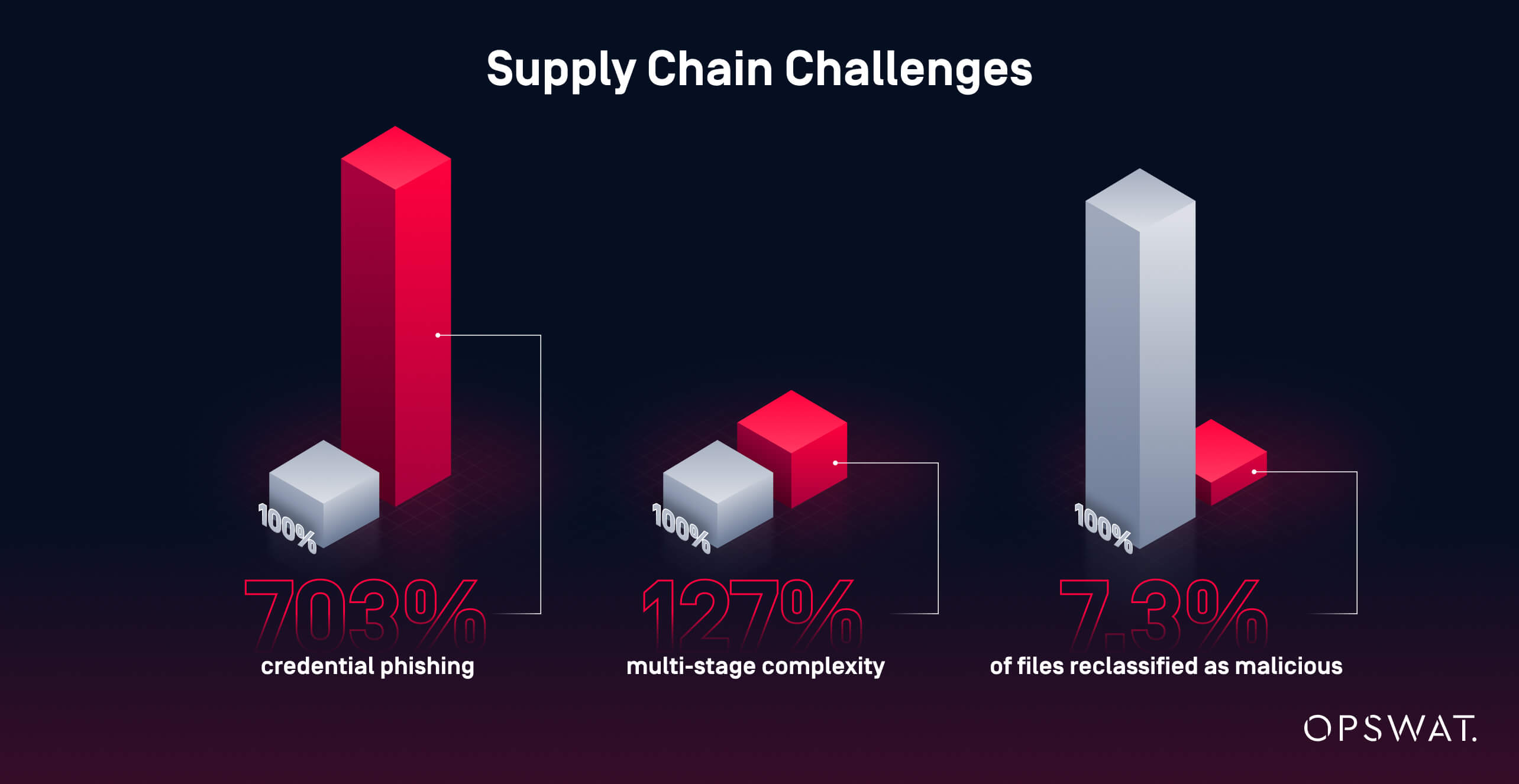

غالبًا ما تبدأ الاختراقات التي تتم عبر البريد الإلكتروني بسرقة بيانات الاعتماد أو البرامج النصية غير الملفية التي تنفذ الحمولات. أشارت إحدى الدراسات المذكورة في OPSWAT إلى ارتفاع بنسبة 703% في حملات التصيد الاحتيالي لبيانات الاعتماد.

مثال: يتم اختراق جهاز الكمبيوتر المحمول الخاص بمقاول خارج الموقع ثم استخدامه لنسخ تقارير "نظيفة" إلى جهاز USB زيارة الموقع. يتم نقل الحمولة المعدة مسبقًا وتنفيذها أولاً داخل المصنع دون فحصها والتحقق من صحتها.

سلاسل الهجوم

أصبحت البرامج الضارة متعددة المراحل أكثر تعقيدًا، وقد يفوت الفحص الذي يعتمد على محرك واحد أو التوقيعات فقط بعض التهديدات التي يتم اكتشافها لاحقًا من خلال تحليل أعمق. تظهر OPSWAT ارتفاعًا بنسبة 127% في تعقيد البرامج الضارة متعددة المراحل، وأن 7.3% من الملفات التي فاتت على المصادر العامة تم إعادة تصنيفها على أنها ضارة.

مثال: يمر أرشيف يحتوي على ملف تكوين يبدو حميدًا بفحص محرك AV واحد، ثم يسحب مكونًا من المرحلة الثانية بعد فتحه على مضيف قفز. بدون فحص متعدد برامج مكافحة الفيروسات عند الدخول والتحقق من الصحة عند الاستخدام، يمكن أن يتسلل التنشيط المتأخر إلى بيئة التحكم.

لماذا كان هذا مهمًا لعملائنا

تدير المنظمة مرافق متفرقة تقبل تاريخياً البيانات من الوسائط القابلة للإزالة وأجهزة المقاولين. بدون فرض عمليات مسح قابلة للتدقيق وتفويض المستخدمين عند نقاط الدخول، يمكن لملف واحد مصاب أن يعطل عمليات العلاج، أو يتسبب في توقف مكلف، أو يضعف ثقة الجمهور. يتطابق ملف المخاطر مع اتجاهات القطاع، حيث تتقاطع البرامج الضارة المستندة إلى الملفات، والتسلل الناتج عن التصيد الاحتيالي، وتعرض سلسلة التوريد مع العمليات المستمرة التي تخدم الملايين.

محيط معزز لكل موقع

تتحكم OPSWAT القياسية الآن في كل قطعة من الوسائط القابلة للإزالة قبل أن تصل إلى مصنع مزود الخدمة أو أنظمة المكتب. في الممارسة العملية، لكل موقع نقطة دخول يمكن التنبؤ بها، وسجلات متسقة لمن يقوم بالمسح وماذا ومتى، وطريقة قابلة للتكرار لإبقاء الوسائط غير الخاضعة للفحص خارج شبكات التحكم. يتم فرض التحقق عند الاستخدام بواسطة MetaDefender Endpoint على نقاط النهاية.

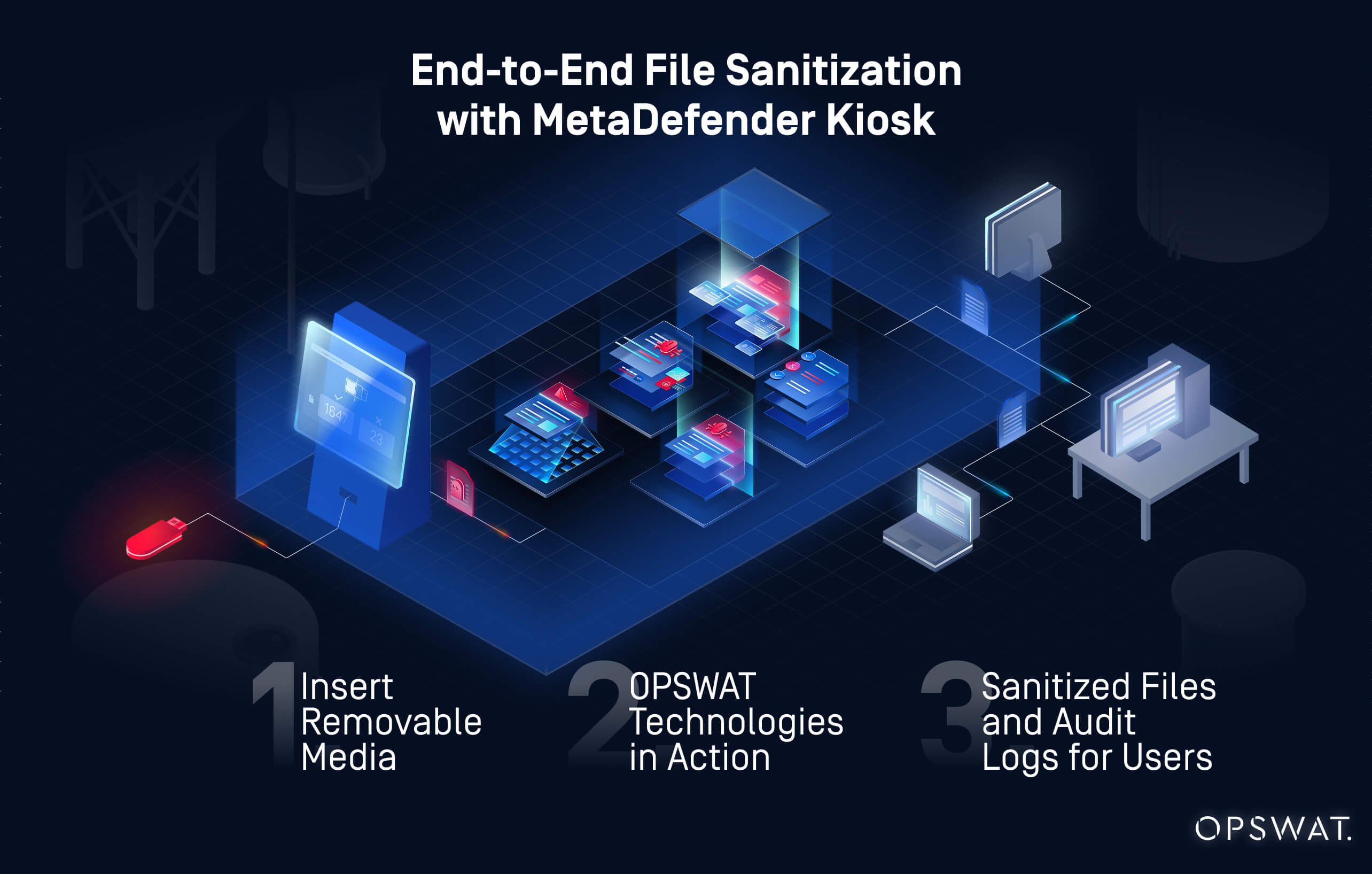

MetaDefender Kiosk & App

أصبحت وحدات MetaDefender Desktop الثابتة الآن المحطة الأولى لأي أجهزة وسائط قابلة للإزالة مثل USB أو بطاقات SD أو الأقراص المتجهة إلى أنظمة التشغيل. تقيّد إدارة الزوار استخدام الكشك على الموظفين المعتمدين، لذلك يجب على الموظفين والمقاولين المصادقة باستخدام بيانات اعتماد الشركة لمسح الوسائط والحصول على نتيجة واضحة بالسماح أو الحظر.

Kiosk policy now layers three advanced controls on top of Multiscanning. Deep CDR™ Technology deconstructs and regenerates files to remove active content, delivering threat-safe copies for allowed types. Proactive DLP™ inspects files for sensitive data and, per policy, blocks or redacts before release. File-based Vulnerability Assessment checks installers, firmware, and software packages for known vulnerabilities and blocks items that fail policy.

يوسعKiosk MetaDefender Kiosk نفس سير العمل ليشمل محطات العمل المصرح بها في المكاتب والمساحات الهندسية. تتبع المواقع ذات الاتصال المحدود سير عمل مماثل، بما في ذلك التنفيذ دون اتصال بالإنترنت، بحيث تخضع المواقع المعزولة عن الإنترنت لنفس عمليات الفحص والتطهير و DLP وفحص الثغرات الأمنية قبل أي نقل.

التحقق من صحةEndpoint MetaDefender

بعد فحص الملفات بواسطة MetaDefender Kiosk يتحقق MetaDefender Endpoint في لحظة الاستخدام من أن الوسائط قد تم فحصها وفقًا للسياسات المطبقة وأن الملفات لم تتغير.

إذا حدث أي تغيير، يتم حظر الوصول حتى يتم إعادة فحص العنصر وإعادة التحقق من صحته. وهذا يغلق الثغرة الشائعة التي تجعل الوسائط النظيفة محفوفة بالمخاطر بعد تعديل المحتوى أو إضافة الملفات. كما أنه يضيف طبقة أمان عند نقاط الدخول التي لا تقع دائمًا بالقرب من الكشك، بما في ذلك الشبكات المعزولة أو المواقع ذات الاتصال المنخفض.

ميتاسكان Multiscanning

Metascan™ Multiscanning is the first inspection stage at the kiosk. For this deployment, it is configured with 12 antivirus engines to increase detection coverage and reduce single-engine blind spots. Policy applies engine sets by file type and inspects archives and nested content before any release decision. Multiscanning operates the same way at connected and air-gapped sites, and it feeds clean or flagged outputs into Deep CDR™ Technology, Proactive DLP, and File-based Vulnerability Assessment according to the site’s workflow.

كيف يعمل، من البداية إلى النهاية

- يقوم المستخدم بالمصادقة فيKiosk MetaDefender Kiosk محطة عمل معتمدة ويقوم بإدخال الوسائط. يتم فحص الملفات باستخدام Metascan Multiscanning وضوابط السياسة الأخرى Multiscanning

- Policy actions apply as needed, including Deep CDR™ Technology, Proactive DLP, and file-based vulnerability checks, before release.

- Kiosk توقيعًا للتحقق من الصحة ويسجل تجزئات الملفات المسموح بها.

- يقوم MetaDefender Endpoint بفحص توقيع الكشك وتجزئة الملفات.

- توثق سجلات وتقارير التدقيق من يقوم بالمسح وماذا ومتى، مما يدعم الامتثال.

ما الذي تغير على أرض الواقع

- التحكم: Media من خلال نقاط تفتيش خاضعة للرقابة، وليس من خلال أجهزة USB وأقراص مخصصة لهذا الغرض.

- المصادقة: لا يمكن إلا للموظفين المصادق عليهم استخدام الأكشاك لمسح الملفات ونقلها

- فرض المسح الضوئي: تسمح نقاط النهاية التي تعمل بنظام MetaDefender Endpoint بالوصول فقط إلى الوسائط والملفات التي تم التحقق منها بواسطة السياسات المفروضة.

- إعادة التحقق: يتم وضع علامة على المحتوى المعدل وإعادته لإعادة الفحص حتى يتم التحقق منه

- الاتساق: تتبع المواقع المنفصلة والمتصلة نفس سير العمل، مما يحسن الاتساق عبر المواقع

- يتم إصدار الملفات التي تم تنقيتها والمتوافقة مع السياسات، بينما يتم حظر أو حجب العناصر الضعيفة أو الحساسة قبل استخدامها.

بناء دفاع تنبؤي

مع تطبيق برنامج التحكم في الوسائط، يتحول التركيز إلى الحجم والوضوح والتحسين المستمر.Central Management OPSWAT Central Management My Central Management تقارير وسجلاتKiosk الخاصة بـ MetaDefender Kiosk وتركيز أحداث الفحص وسجلات وصول المستخدمين وإجراءات السياسة ونتائج التحقق من صحة النقاط الطرفية عبر المواقع.

تقوم فرق العمليات والأمن بمراجعة الاتجاهات وتحسين السياسات وتخطيط القدرات باستخدام مصدر واحد موثوق. وتدعم نفس مجموعة البيانات إعداد تقارير الامتثال والاستعداد للحوادث في جميع مرافق المياه والصرف الصحي.

تشمل الخطوات التالية المقترحة ما يلي:

- تحليلات مركزية للك شف عن أنماط استخدام الوسائط والتهديدات المحظورة

- ضبط السياسات بناءً على بيانات الاتجاهات، بما في ذلك تكوين المحرك وسير العمل

- التوسع التدريجي إلى مواقع ومقاولين إضافيين من أجل ضوابط متسقة

نباتات أقوى، منطقة أكثر أمانًا

استبدلت المنظمة التعامل غير الآمن والمخصص مع الوسائط بعملية متسقة ومفروضة في جميع المصانع والمكاتب. Multiscanning MetaDefender Kiosk و MetaDefender Endpoint و Metascan Multiscanning ضوابط الفحص قبل الدخول (الفحص في الكشك قبل النقل) وضوابط التحقق عند الاستخدام (فحوصات النقاط النهائية التي تسمح فقط بالملفات المعتمدة من الكشك وغير المعدلة). والنتيجة هي انخفاض المخاطر التشغيلية، ومساءلة أوضح، ومسار قابل للتكرار للتحسين المستمر.

هل تريد شرحًا مباشرًا؟ اتصل بنا لتتعرف على كيفية عمل MetaDefender Kiosk في بيئتك.