في الساعة 6:58 صباحًا، يقوم أحد المرضى بتحميل نموذج إحالة إلى بوابة المستشفى الخاصة بك. يبدو أنه ملف PDF عادي من بين آلاف الملفات الأخرى. بحلول الساعة 7:15 صباحًا، تم نسخ هذا الملف بالفعل عبر ثلاثة مستويات احتياطية. ما لا يدركه أحد هو أنه يحمل ثغرة أمنية لم يسبق لأي منتج مضاد للفيروسات أن رآها من قبل. بحلول الظهيرة، قامت برامج الفدية بتشفير أنظمة التصوير الخاصة بك، وتعطلت الأشعة، وبدأت فرق الرعاية في التسابق.

هذا ليس افتراضًا دراميًا. إنها الحقيقة المستمرة للأمن السيبراني في مجال الرعاية الصحية الحديثة. وهي توضح حقيقة صعبة: لم يعد حماية النقاط الطرفية وحدها كافية للحفاظ على أمان بيانات المرضى أو عمليات المستشفيات.

تواجه الرعاية الصحية الآن أعلى تكاليف انتهاك في أي صناعة، بمتوسط 7.42 مليون دولار لكل حادثة، وما يقرب من ثلثها يتعلق ببرامج الفدية. تنتقل الملفات بسرعة كبيرة، وعلى نطاق واسع، وعبر أنظمة كثيرة جدًا بحيث لا يمكن أن تكون نقاط النهاية هي خط الدفاع الوحيد.

لماذا تفشل Endpoint في وقف التهديدات التي تنقلها الملفات في قطاع الرعاية الصحية

أدوات تصميم أدوات النقاط النهائية التقليدية لبيئات سطح المكتب، وليس للأنظمة البيئية المترامية الأطراف في المستشفيات حيث تمر الملفات عبر أنظمة التصوير والتخزين السحابي وشبكات الموردين وخطوط أنابيب الذكاء الاصطناعي دون أن تلامس أبدًا نقطة نهاية محمية. وهذا يخلق نقاط عمياء ضخمة يستغلها المهاجمون.

كيف تتجنب البرامج الضارة التي تنتقل عبر الملفات Endpoint

تم تصميم البرامج الضارة الحديثة بحيث تتجاوز أدوات النقاط النهائية القائمة على التوقيعات وحتى تلك القائمة على السلوك. تختبئ استغلالات يوم الصفر داخل ملفات PDF وملفات DICOM. تتحول البرامج الضارة متعددة الأشكال باستمرار. تقوم النسخ الاحتياطية ومستودعات السحابة بنسخ الملفات الضارة قبل أن تتمكن عوامل النقاط النهائية من التدخل.

في العديد من المستشفيات، قد تكون أول علامة على الإصابة بالعدوى هي محطة عمل الأشعة المغلقة أو أرشيف الصور التالف، وليس الملف المحجوب.

الأساطير التي تجعل المستشفيات عرضة للخطر

على الرغم من ذلك، لا تزال هناك العديد من المفاهيم الخاطئة الخطيرة السائدة في هذا القطاع. غالبًا ما تعتقد المستشفيات ما يلي:

- "Endpoint كافية."

- "يتحملCloud مسؤولية الأمن."

- "التخزين ثم المسح الضوئي يلتقط كل شيء."

- "التشفير يحل المشكلة."

لكن التهديدات غالبًا ما تدخل عبر شبكات التخزين أو التصوير، متجاوزة النقاط النهائية تمامًا، ولا يقوم مزودي الخدمات السحابية بتأمين سوى البنية التحتية، وليس المحتوى الذي تحمّله المستشفيات.

نهج "التخزين ثم المسح" ضار بشكل خاص. إذا تم اكتشاف البرامج الضارة فقط بعد نسخ الملف إلى النسخ الاحتياطية أو الأنظمة التابعة، يصبح الاحتواء أصعب بشكل كبير. وتستغرق جهود الاستعادة أيامًا أو أسابيع، وليس ساعات.

كيف تنتشر برامج الفدية والتهديدات التي تنقلها الملفات عبر أنظمة المستشفيات

تعتمد عمليات المستشفيات على حركة الملفات المستمرة: تحميلات المرضى، والإحالات، والمسح الضوئي، ونتائج المختبرات، ومطالبات التأمين، وملفات الموردين، والآن بيانات تدريب الذكاء الاصطناعي. تمثل كل حركة مسارًا محتملًا للهجوم.

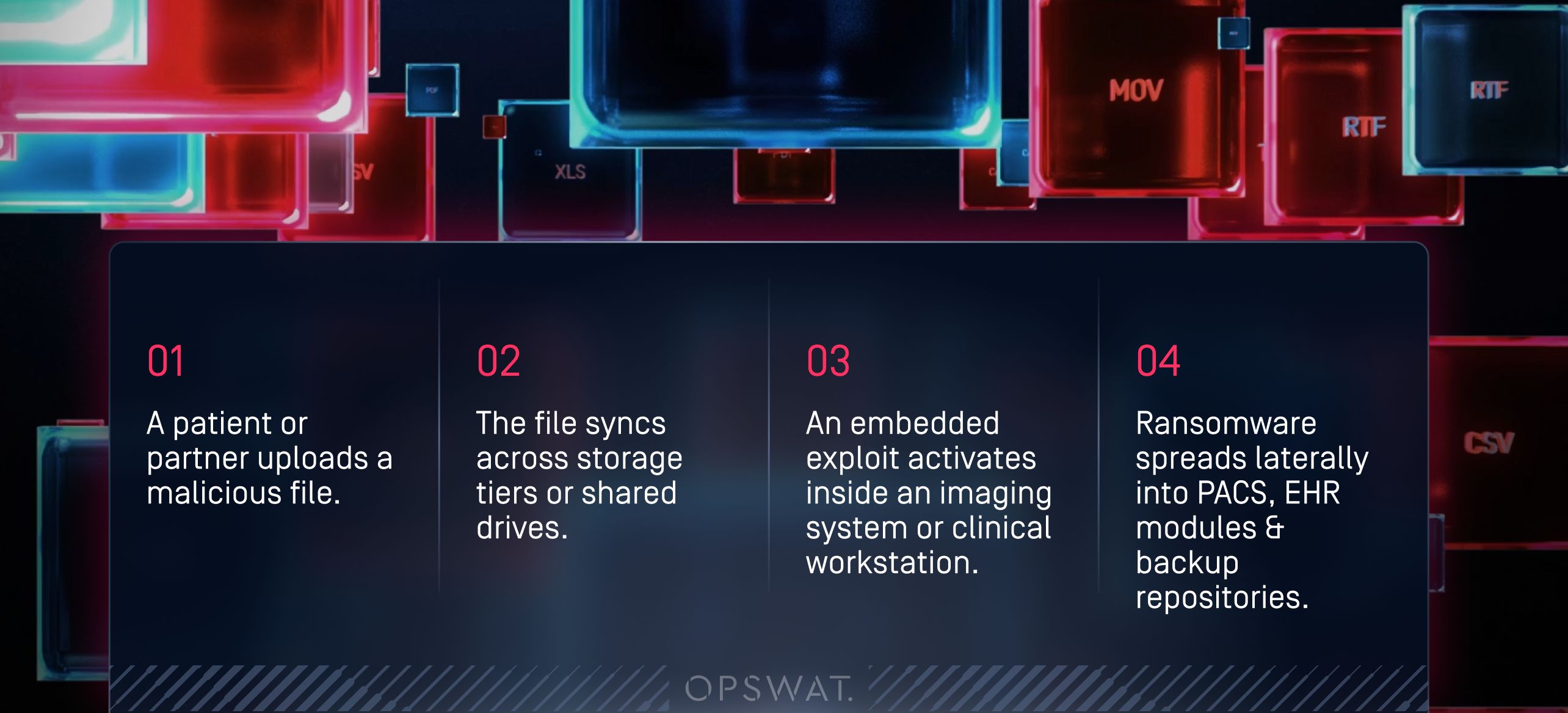

جدول زمني نموذجي للهجوم

يمكن لملف واحد ضار أن ينتقل من نقطة دخول خارجية إلى أنظمة حساسة في غضون دقائق. وغالبًا ما يكون التسلسل كما يلي:

- يقوم مريض أو شريك بتحميل ملف ضار.

- يتم مزامنة الملف عبر مستويات التخزين أو محركات الأقراص المشتركة.

- يتم تنشيط استغلال مدمج داخل نظام تصوير أو محطة عمل سريرية.

- ينتشر برنامج الفدية بشكل أفقي في PACS ووحدات EHR ومستودعات النسخ الاحتياطي.

بمجرد إصابة النسخ الاحتياطية بالفيروسات، تصبح استعادة البيانات بعد وقوع الحادث سباقًا مع الزمن.

التصوير، PACS، والأجهزة المتصلة: أهداف عالية القيمة

تنطوي أنظمة التصوير الطبي على بعض نقاط الضعف الأكثر تميزًا وخطورة. فقد تحتوي ملفات DICOM على برامج نصية أو برامج ضارة مخفية. كما أن الأجهزة القديمة وأنظمة التشغيل التي عفا عليها الزمن تشكل نقاط دخول سهلة. وتوفر سير عمل التصوير المترابط أرضية خصبة للحركة الجانبية.

إذا تمكن مهاجم من اختراق ملف صورة واحد، فإن التأثير المتتالي يمكن أن يؤدي إلى توقف قسم الأشعة لعدة أيام.

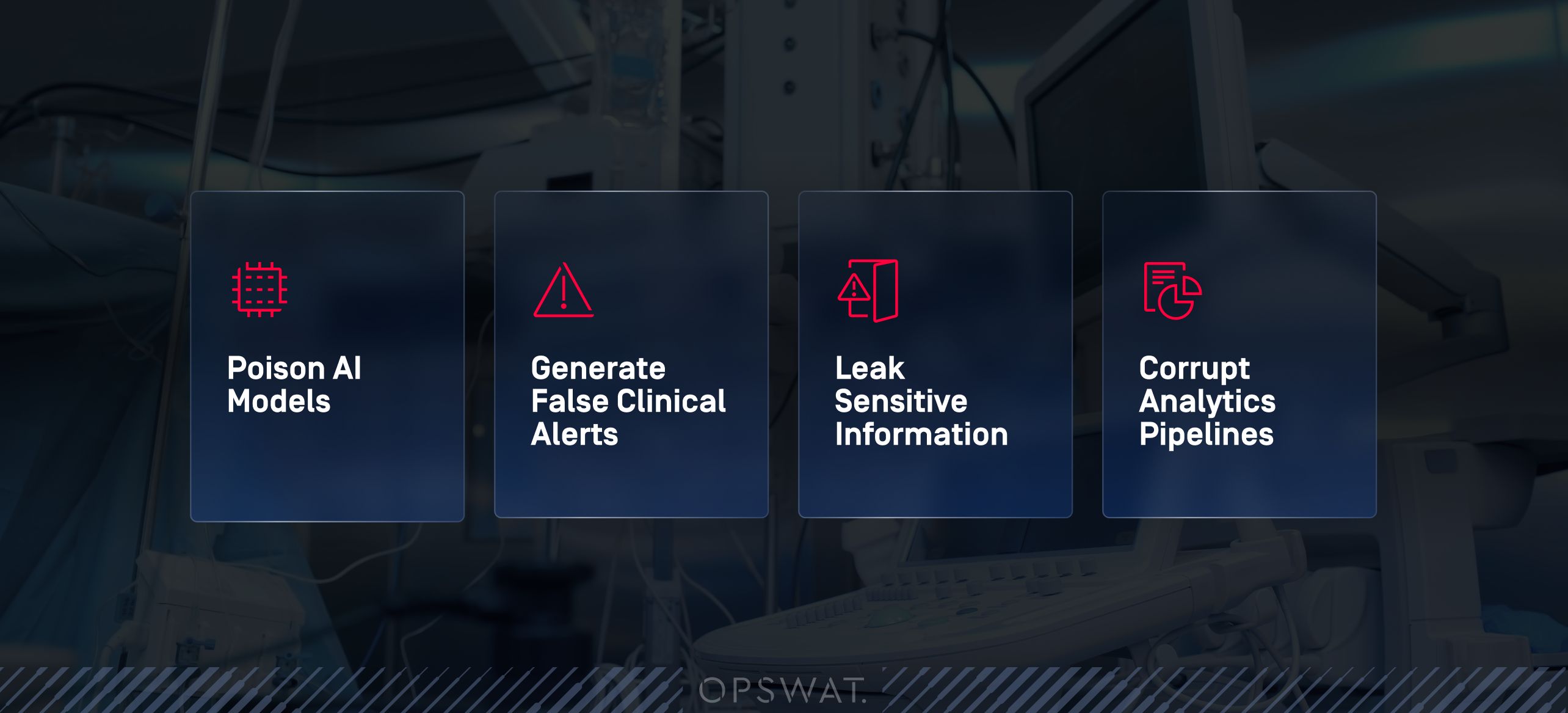

خطوط أنابيب الذكاء الاصطناعي: الحدود الجديدة للهجمات التي تنتقل عبر الملفات

تستوعب نماذج الذكاء الاصطناعي والتعلم الآلي كميات هائلة من المستندات والنماذج والصور. هذه العمليات قوية، ولكنها توسع أيضًا نطاق الهجمات بشكل كبير. يمكن للملفات الضارة أو المعدلة أن:

- نماذج الذكاء الاصطناعي السامة

- توليد تنبيهات طبية كاذبة

- تسريب معلومات حساسة

- خطوط أنابيب التحليلات الفاسدة

تقوم المستشفيات التي تستخدمحلول OPSWAT حلول بتطهير وتدقيق كل ملف قبل دخوله إلى سير عمل الذكاء الاصطناعي، مما يضمن بقاء الذكاء الاصطناعي السريري أحد الأصول وليس أحد المطلوبات.

أمن الملفات: ضرورة للامتثال، وليس مجرد خانة للتحقق

غالبًا ما يُساء فهم أمن ملفات الرعاية الصحية على أنه مجرد تشفير أو تحكم في الوصول. لكن اللوائح مثل HIPAA و GDPR و NIS2 تتطلب من المؤسسات أن تذهب إلى أبعد من ذلك بكثير، لضمان سلامة بيانات المرضى، وليس سريتها فقط.

فهم ePHI في سياق أمان الملفات

توجد المعلومات الصحية المحمية إلكترونيًا في كل مكان: في ملفات التصوير، ووثائق الإحالة، وقوائم المهام، ومجموعات بيانات الذكاء الاصطناعي، وتقارير المختبرات، وحتى البيانات الوصفية. يجب حماية أي ملف يحتوي على معرفات أو سياق سريري ومراقبته وإمكانية تدقيقه.

متطلبات الامتثال تزداد صرامة

تتوقع الهيئات التنظيمية الآن من المستشفيات أن تثبت ما يلي:

- رؤية شاملة لحركة الملفات

- الكشف السريع عن الحوادث والإبلاغ عنها

- ضوابط النزاهة التي تمنع التلاعب بالبيانات

- سجلات قابلة للتدقيق لأحداث الفحص والتطهير

إن أمن الملفات المجزأ أو التفاعلي يجعل من المستحيل تقريبًا تلبية هذه المتطلبات.

أمن الملفات وسلامة المرضى: ارتباط مباشر

عندما تؤدي التهديدات التي تنقلها الملفات إلى تعطيل التصوير أو أنظمة المختبرات أو سير عمل الأدوية، تتأثر سلامة المرضى على الفور. إن برامج الفدية لا تشكل مجرد مشكلة تقنية، بل تهدد سلامة العمليات في مرفق الرعاية الصحية بأكمله.

استراتيجيات متقدمة لأمن الملفات متعدد الطبقات في مجال الرعاية الصحية

تتجاوز مؤسسات الرعاية الصحية ذات التفكير المستقبلي النقاط النهائية لتتجه نحو بنية أمان ملفات استباقية متعددة الطبقات.

Multiscanning: القوة في الأرقام

بدلاً من الاعتماد على محرك مكافحة فيروسات واحد، يستخدم Metascan™MultiscanningOPSWATأكثر من 30 محركًا في وقت واحد، مما يتيح له اكتشاف أكثر من 99% من التهديدات المعروفة وغير المعروفة.

وهذا يقلل بشكل كبير من نوافذ التعرض للخطر ويكتشف التهديدات التي أدوات أخرى.

إزالة المحتوى وإعادة البناء: تطهير الملفات من التهديدات المضمنة

يقوم Deep CDR™ بإزالةالمحتوى النشط ورموز الاستغلال والتهديدات المضمنة، ثم يعيد إنشاء نسخة آمنة وعملية من الملف. وهو فعال بشكل خاص في:

- ملفات PDF ووثائق Office

- تصوير DICOM

- النماذج التي تم تحميلها من قبل المرضى أو الشركاء

- تنسيقات الملفات ذات الأرشيفات المتداخلة

يمنع Deep CDR، الذي حصل علىدرجة حماية ودقة 100٪ من SE Labs، التهديدات المعروفة وغير المعروفة مع الحفاظ على وظائف الملفات الكاملة في أجزاء من الثانية.

Adaptive و DLP المدعوم بالذكاء الاصطناعي

عندما تتطلب الملفات فحصًا أعمق، فإنOPSWATالقائم على المحاكاة Adaptive Sandbox القائم على المحاكاة تحليل سلوكها في الوقت الفعلي. يقومProactive DLP™المدعوم بالذكاء الاصطناعي بالكشف عن ePHI والمحتويات الحساسة الأخرى وحجبها أو حذفها، مما يساعد في الامتثال لالتزامات HIPAA و GDPR.

تطهير الملفات المضمنة: حماية كل نقطة دخول

يعني الفحص المباشر أن الملفات يتم فحصها وتنظيفها قبل دخولها إلى بيئتك، وليس بعد ساعات. وهو يتيح ما يلي:

- إزالة التهديد الفوري

- تسجيل سلسلة الحيازة الكاملة

- الاستجابة السريعة للحوادث

- حماية متسقة عبر البوابات الإلكترونية والبريد الإلكتروني و MFT والتصوير وسير عمل الذكاء الاصطناعي

دراسات حالات واقعية: دليل على فعالية أمان الملفات متعدد الطبقات

تتبنى مؤسسات الرعاية الصحية في جميع أنحاء العالم هذا النهج وتحقق نتائج ملموسة.

Clalit Health الخدمات: إدارة ملايين الملفات يوميًا

باعتبارها واحدة من أكبر المنظمات الصحية في العالم، قامت Clalit بتطبيق MetascanMultiscanning Deep CDR لفحص ملايين الملفات يوميًا. والنتيجة: منع تهديدات يوم الصفر، وتعزيز الامتثال، ووضع معيار جديد لأمن الملفات على نطاق واسع.

الاستعادة من برامج الفدية دون إيقاف التشغيل

استخدم مزود رعاية صحية كبيرMetaDefender File Transfer™ (MFT)، وهو MFT آمن MFT يتكامل بسلاسة مع تقنيات أمان الملفات OPSWATلتنظيف الملفات المستعادة أثناء استعادة البيانات بعد هجوم برمجية الفدية. حافظوا على استمرارية الأعمال وأثبتوا الامتثال، وتجنبوا عقوبات قانونية كبيرة.

Luzerner Psychiatrie AG: وقف البرامج الضارة التي تنتقل عبر البريد الإلكتروني

في مواجهة هجمات التصيد الاحتيالي المتكررة، قامتشركة Luzerner Psychiatrie AG بنشرAdaptive Sandbox MetaDefender Security™لمنع المرفقات المحملة بالبرامج الضارة من الوصول إلى الموظفين السريريين. ظلت بيانات المرضى محمية، وانخفضت الانتهاكات إلى الصفر.

خطوات عملية للتغلب على Endpoint

يجب على قادة أمن الرعاية الصحية المستعدين لتعزيز أمن الملفات أن يبدأوا بخطة عمل منظمة.

1. إجراء تقييم لمخاطر أمن الملفات

قم بتعيين مسار عمل كل ملف (بوابات المرضى، PACS، التخزين السحابي، خطوط أنابيب الذكاء الاصطناعي) وحدد المكان الذي تدخل فيه الملفات دون مسح أو تنقية.

2. حماية سير عمل التصوير والنقل

فرض المسح الضوئي و CDR لملفات DICOM، وتأمين تبادل البيانات بين الموردين، وضمان إمكانية تدقيق كل نقطة اتصال للملفات.

3. Secure أنظمة Secure وتحليل البيانات

قم بتعقيم جميع البيانات والتحقق من صحتها قبل استيعابها لمنع التلوث وتسرب البيانات.

4. بناء بنية مستقبلية جاهزة

اجمع بين الماسح الضوئي المتعدد و CDR و sandboxing و DLP المدعوم بالذكاء الاصطناعي والتطهير المباشر للحصول على حماية شاملة ومتوافقة.

هل أنت مستعد لاتخاذ الخطوة التالية؟

اطلع على التقرير الفني الكامل لتتعرف على كيفية استخدام المستشفيات الرائدة لأمن الملفات متعدد الطبقات لتحييد التهديدات قبل وصولها إلى محطة العمل أو المريض.